Nilson

Grand Admiral

- Registriert

- Dez. 2008

- Beiträge

- 25.083

Hallo zusammen,

Bei einer Diskussion zu einem verwandten Thema sind meine Gedanken etwas abgeschweift und ich frage mich ob folgende Konstellation möglich bzw. praktikabel wäre. Folgendes ist daher eher als 'akademisches' Beispiel anzusehen.

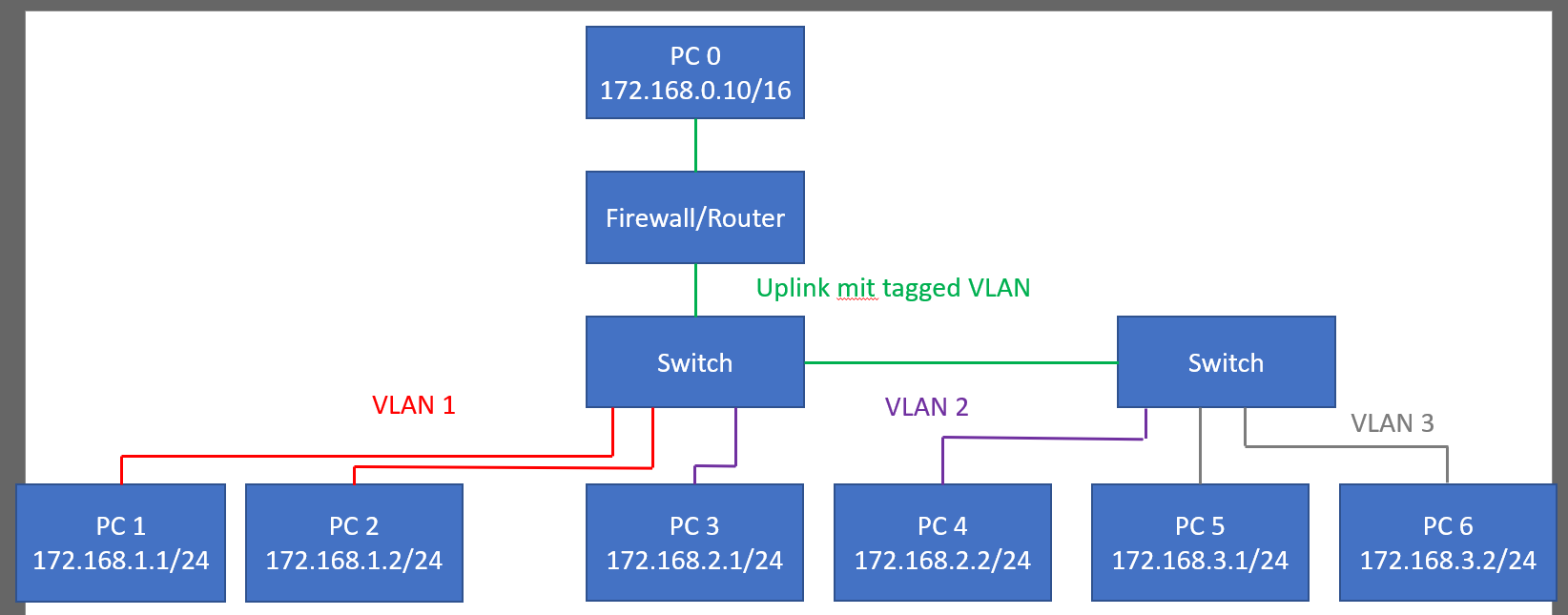

Gegeben sei folgende Topologie:

Ist es möglich, sofern Switch und Firewall/Router alle nötigen Protokolle sprechen und alles richtig konfiguriert ist, dass ich von PC 0 auf alle sechs PC 1 ... PC 6 zugreifen kann, aber PC1/2 bzw. PC3/4 bzw. PC4/5 jeweils die anderen vier nicht sehen?

Ich also nur eine physikalische Verbindung zwischen Switchen und Firewall/Router habe, ich von PC0 alle PCs 'unten' sehe, aber die anderen nur die, in dessen VLAN sie sind?

Gruß

Bei einer Diskussion zu einem verwandten Thema sind meine Gedanken etwas abgeschweift und ich frage mich ob folgende Konstellation möglich bzw. praktikabel wäre. Folgendes ist daher eher als 'akademisches' Beispiel anzusehen.

Gegeben sei folgende Topologie:

Ist es möglich, sofern Switch und Firewall/Router alle nötigen Protokolle sprechen und alles richtig konfiguriert ist, dass ich von PC 0 auf alle sechs PC 1 ... PC 6 zugreifen kann, aber PC1/2 bzw. PC3/4 bzw. PC4/5 jeweils die anderen vier nicht sehen?

Ich also nur eine physikalische Verbindung zwischen Switchen und Firewall/Router habe, ich von PC0 alle PCs 'unten' sehe, aber die anderen nur die, in dessen VLAN sie sind?

Gruß