- Registriert

- März 2017

- Beiträge

- 3.562

Dann brauchst du dir mit Signal (und ja: WhatsApp solange keine Gruppenchats genutzt werden) keine Sorgen machen.linuxnutzer schrieb:Primär geht es nicht um Email, sondern um Messenger.

Folge dem Video um zu sehen, wie unsere Website als Web-App auf dem Startbildschirm installiert werden kann.

Anmerkung: Diese Funktion ist in einigen Browsern möglicherweise nicht verfügbar.

Dann brauchst du dir mit Signal (und ja: WhatsApp solange keine Gruppenchats genutzt werden) keine Sorgen machen.linuxnutzer schrieb:Primär geht es nicht um Email, sondern um Messenger.

???linuxnutzer schrieb:Die können gerne den Inhalt von Emails, Chats, etc mitlesen, solange ich im Land bin.

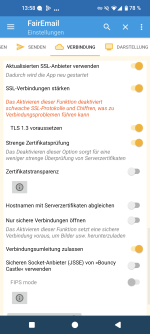

linuxnutzer schrieb:Gibt es eine Chance die Email-PW oder einen Hash davon auszulesen, wenn sich eine Handy via Gast-WLAN verbindet? Konkrete Apps wären Fair-Email, K-9 oder Thunderbird

linuxnutzer schrieb:.

, es geht um das Auslesen des PW und spätere Überwachung.

frazzlerunning schrieb:Dann brauchst du dir mit Signal (und ja: WhatsApp solange keine Gruppenchats genutzt werden) keine Sorgen machen.

linuxnutzer schrieb:Genau deswegen habe ich die Clients Fairemail, K9 und Thunderbird angegeben. IMHO verwenden die automatisch E2E.

Nein.linuxnutzer schrieb:Gibt es eine Chance die Email-PW oder einen Hash davon auszulesen, wenn sich eine Handy via Gast-WLAN verbindet? Konkrete Apps wären Fair-Email, K-9 oder Thunderbird

Eigentlich schickt niemand mehr Klartextdaten zu/von Nutzern, bei Apple ist das glaube ich komplett verboten, bei Android muss ein App Entwickler schon aktiv was umbiegen, damit Daten unverschlüsselt verschickt werden.linuxnutzer schrieb:Wie sieht es bei Messengern aus, die Passwörter verwenden? zB Conversations oder Jami?

Sir_Sascha schrieb:das als neues Handy mit neu zu erstellender email eingerichtet, fertig

Helge01 schrieb:Wird hier E2E mit Transportverschlüsselung verwechsel?

frazzlerunning schrieb:mit Signal (und ja: WhatsApp solange keine Gruppenchats genutzt werden) keine Sorgen

linuxnutzer schrieb:Wie sieht es bei Messengern aus, die Passwörter verwenden? zB Conversations oder Jami?

mcdexter schrieb:Hotel‑WLAN oder öffentliches WLAN sind nicht sicher.

mcdexter schrieb:Ein Trojaner ist schnell installiert.

Leap schrieb:Je nach E-Mail Provider hast du die Möglichkeit sogenannte Anwendungspasswörter zu erstellen. Die gelten dann für bestimmte Apps und Geräte. Dh deine Apps, wie Thunderbird, greifen mit einem jeweils eigenen Passwort auf das Postfach zu.

Leap schrieb:und diese Passwörter lassen sich auch leicht ändern.

JumpingCat schrieb:Ich nutze nicht die genannten diese Apps sondern AquaMail.

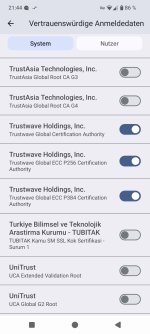

Tornhoof schrieb:dazu gehört Ersetzen und/oder Forcieren von anderen Zertifikaten

Tornhoof schrieb:Gegen einen Angreifer mit staatlichen Resourcen hast du wenig Chancen. Daher potentiell die Passwörter danach ändern

xxMuahdibxx schrieb:Was soll denen dann ein Passwort bringen wenn sie offensichtlich Spuren hinterlassen.

Carrera124 schrieb:Neues Handy, einrichten mit komplett neuer Mailadresse und neuen Useraccounts

Sir_Sascha schrieb:welches Land

Das wurde hier sehr misstverständlich beschrieben bzw. falsch verstanden. Abrufen und Senden von E-Maills ist verschlüsselt (man sollte aber kein STARTTLS verwenden.. ka ob das irgendwo noch eingesetzt heutzutage. Zeigen Apps aber meist an, was sie verwenden).linuxnutzer schrieb:Ich kann nicht verhindern, dass über Email unwichtiges Zeug daher kommt. Darf jeder gerne mitlesen.

Würde mich eher wundern, aber klar gibt schon verrückte Dinge manchmal. Üblicherweise ist das aber eher ein Glücksspiel, ob du eine "Sonderbehandlung" erhältst, wobei die Chance eher gering ist. Ich bin allerdings wenig in Asien gewesen, da mag es anders sein.linuxnutzer schrieb:dass in manchen Ländern bei Leuten, die per Flugzeug einreisen, kein Trojaner installiert wird, bei Einreisen über Land wird ein Trojaner ganz offiziell installiert, du musst das Handy abgegeben. Aber ganz so tragisch sind meine Zielländer nicht.

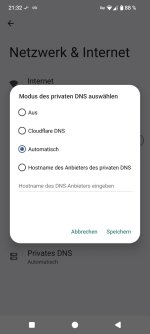

Du könntest mal in Richtung DoT/DoH schauen - DNS over TLS / HTTPS.linuxnutzer schrieb:Beim Browsen kann ich ohne VPN nicht verhindern, dass mitgeloggt wird, soll mir aber egal sein, wenn ich mich über ein touristisches Ziel informiere.

BeBur schrieb:Der Weg von E-Mail Server zu E-Mail wenn du eine E-Mail verschickst/empfängst, der ist nicht unbedingt verschlüsselt. Dabei ist es aber irrelevant, wo du selbst dich aufhältst.

BeBur schrieb:Würde mich eher wundern, aber klar gibt schon verrückte Dinge manchmal

BeBur schrieb:Du könntest mal in Richtung DoT/DoH schauen - DNS over TLS / HTTPS.

Vielleicht habe ich da ein falschen Konzept zu im Kopf, aber soweit ich weiß sind mit DoT / DoH die abgefragten Domains nicht sichtbar. Die DNS-Anfragen laufen dann ja über TLS, also verschlüsselt.linuxnutzer schrieb:Da geht es aber auch mehr um die Seiten, die ich besuche.

Das allerwichtigste in diesen Situationen ist, dass du Zertifikatswarnungen im Browser ernst nimmst.linuxnutzer schrieb:Wie sicher sind Passwörter in Hotel-WLANs von autoritären Staaten?

Ich frage mich, ob autoritäre Staaten die Passwörter von ihren Touristen abfragen (können).

Ranayna schrieb:Es gibt Staaten, in denen die ISPs eine SSL Inspection durchfuehren muessen.

linuxnutzer schrieb:Ich mache mir Gedanken darüber, was ich unbrauchbar mache, wenn ich ohne Nachdenken sämtliche asiatischen Zertifikate deaktiviere

Sir_Sascha schrieb:Also neues Handy

Sir_Sascha schrieb:je ach Router kannst du das VPN zu dir nach Hause aufmachen.

chrigu schrieb:solange im Browser https oder ssl (im mailtool) steht