Hallo zusammen,

ich plane gerade ein paar LAN-Überwachungskameras samt NVR für mein zukünftiges Haus. Geräte habe ich noch keine Gekauft.

Nun will ich vermeiden, dass jemand, der z.B. eine Außen-Kamera runterschlägt, das Netzwerkkabel dafür nutzen kann, um in mein Heimnetzwerk zu kommen.

Ich selbst möchte natürlich über einen NVR auf die Kameras zugreifen können.

Nun stelle ich mir das so vor:

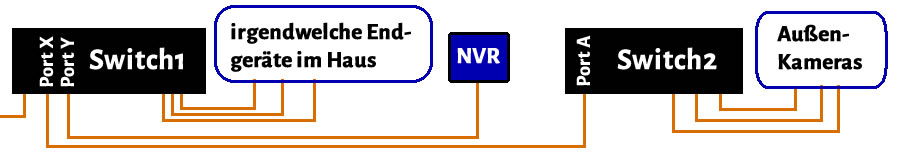

Ich habe einen MANAGED Switch 1 an dem der NVR ist und die Geräte im Haus.

Der nicht-Managed POE-Switch 2, an dem sollen nur die Kameras sein.

Nun stelle ich mir vor, dass ich in Switch 1 festlege, dass Port X ausschließlich mit Port Y kommunizieren darf. Port Y Darf aber mit jedem Port kommunizieren, da ich ja auf den NVR zugreifen können möchte.

Löse ich so mein Problem?

Wenn nicht, muss der NVR an Switch 2 sein und dieser Managed? Oder bin ich total auf dem Holzweg?

Vielen Dank für alle die mir hier helfen möchten,

kanuddel

ich plane gerade ein paar LAN-Überwachungskameras samt NVR für mein zukünftiges Haus. Geräte habe ich noch keine Gekauft.

Nun will ich vermeiden, dass jemand, der z.B. eine Außen-Kamera runterschlägt, das Netzwerkkabel dafür nutzen kann, um in mein Heimnetzwerk zu kommen.

Ich selbst möchte natürlich über einen NVR auf die Kameras zugreifen können.

Nun stelle ich mir das so vor:

Ich habe einen MANAGED Switch 1 an dem der NVR ist und die Geräte im Haus.

Der nicht-Managed POE-Switch 2, an dem sollen nur die Kameras sein.

Nun stelle ich mir vor, dass ich in Switch 1 festlege, dass Port X ausschließlich mit Port Y kommunizieren darf. Port Y Darf aber mit jedem Port kommunizieren, da ich ja auf den NVR zugreifen können möchte.

Löse ich so mein Problem?

Wenn nicht, muss der NVR an Switch 2 sein und dieser Managed? Oder bin ich total auf dem Holzweg?

Vielen Dank für alle die mir hier helfen möchten,

kanuddel