- Registriert

- Feb. 2009

- Beiträge

- 39.024

Plötzlich doch?!Hoplahop schrieb:Einmal reicht auch. Da hast du recht. Dann sollte normalerweise nichts mehr rekonstruibar sein.

Folge dem Video um zu sehen, wie unsere Website als Web-App auf dem Startbildschirm installiert werden kann.

Anmerkung: Diese Funktion ist in einigen Browsern möglicherweise nicht verfügbar.

Plötzlich doch?!Hoplahop schrieb:Einmal reicht auch. Da hast du recht. Dann sollte normalerweise nichts mehr rekonstruibar sein.

Okay danke schonmal für deine Antwort.Shorty83 schrieb:Kann ich die Festplatte so weggeben oder besteht die Möglichkeit, das ein Fachmann mit besserer Software doch noch was wiederherstellen kann?

Vielen Dank für eure Hilfe

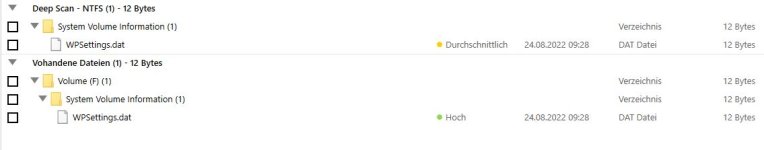

Alle? Auch die 23 von Recuva?Cardhu schrieb:Das sind Systemdateien. Wenn du die Platte formatierst und keine Daten drauf sind, hast du ein Wunder vollbracht

Stimmt, da waren z.b. einige .pps Dateien.Cardhu schrieb:Auch wäre ein Vergleich nach den jeweiligen Löschungen nicht so abwegig gewesen

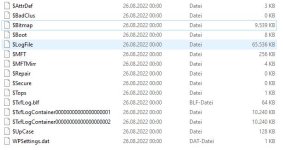

also die datei belegte 320gb wenn ich das richtig sehe, es scheint auch die abkürzung für "Bad Cluster" zu sein, so wie ich das sehe, könnte das von Recuva angelegt worden sein.Shorty83 schrieb:Kannst du mir sagen was $BadClus für eine Datei ist?

Hab ich auch schon überlegt, allerdings soll der Laptop für schmales Geld verkauft werden, daher nicht unbedingt noch mit Mehrkosten. Aber eine Überlegung ist es wert, und ich muss mir keine Gedanken über iwelche Dateien machen.Cardhu schrieb:Und ja, kann man so abgeben. Aber ne 320GB HDD ist doch sicher schon über 10 Jahre alt?

Würde eine gebrauchte 120-250GB SSD verbauen. Dann hat auch der Käufer noch etwas Spaß damit. Kosten ~10-20€

Das habe ich über Nacht mal gemacht, einige Dateien konnten nicht wiederhergestellt werden, wahrscheinlich weil sie eh 0 kb hatten. Komisch nach der Wiederherstellung auf einem anderen Laufwerk hat die $BadClus auch 0 KBpvcf schrieb:also die datei belegte 320gb wenn ich das richtig sehe, es scheint auch die abkürzung für "Bad Cluster" zu sein, so wie ich das sehe, könnte das von Recuva angelegt worden sein.

Wenn du wirklich sicher gehen willst, versuch doch mal, diese Datei wiederherstellen zu lassen, muss natürlich als Ziel eine andere Platte angegeben werden die entsprechend Platz hat, und dann schau dir diese gigantische Datei mal an... (ich wette es ist nicht möglich, ausser man schaut sich das ding dann direkt auf den Platten an, mit irgendeinem Editor wirst du das nicht aufbekommen).

Scheint als wenn du recht hast, ich kann sie zwar mit dem Editor öffnen aber ist leer. genau wie die anderen Dateien, mit Editor kann ich sie öffnen, aber nur Hieroglyphen. Und so wie ich gelernt habe alles mit $ Vorweg ist Systemdatei bzw. irrelevant.pvcf schrieb:Ich würde zu 99.9 % Wetten, dass das keine Datei ist, sondern nur ein Directory eintrag über die ganze Platte, eventuell um eben wirklich sicherzugehen, dass da nix mehr wiederherstellbar ist.

Danke auch hierfür, das habe ich auch nochmal durchgezogen.Inzersdorfer schrieb:Solange NTFS hier auf der Platte ist/bleibt, werden dir halt diese $bla Dateien angezeigt, das ist NTFS selbst. $BadClus ist die "Datenbank" der defekten Cluster, angelegt durch NTFS bzw. chkdsk.

In Start/Suche: cmd eingeben und mit [Strg]+[Umschalt]+[Enter] bestätigen,

das cmd Fenster ist jetzt mit Adminrechten gestartet.

Im Prompt folgendes eingeben und jeweils [Enter] drücken:

diskpart

list disk (zeigt die Nummer deiner Festplatten)

hier muß die richtige Platte ausgewählt werden, ansonsten droht Datenverlust!

select disk x (X ist die Datenträgernummer der Platte)

clean (entfernt jegliche Partition und Volumenformatierung)

nach Ende der Aktionen

exit

Nach einem Neuboot in der Datenträgerverwaltung Initialisieren und anschließend Partitionieren.

Die Leute, die Du als "Flacherdler" betitelst, haben im Gegensatz zu Dir Ahnung von Kryptologie.Fusionator schrieb:Unglaublich, dass dieses Thema nie ein Ende nimmt. Kommt einem teilweise vor, wie die Diskussion mit Flacherdlern. Geht sogar so weit, dass manche selbst einem Secure Erase nicht trauen 🤦♂️

Fusionator schrieb:Ich rede von dem Secure Erase bei einer SSD. Wenn das richtig implementiert ist (ansonsten ist es die Bezeichnung nicht wert), ist die SSD gelöscht. Deswegen würde ich schon mal Grundsätzlich nur SSDs mit interner Verschlüsselung kaufen.

Nein, denn den der ist nicht verfügbar und würde mir eh nichts nutzen.recu schrieb:Hast Du den Sourcecode Deiner Festplatte zur Verfügung, ihn geprüft, compiliert und dann mit der ausgelieferten Firmware verglichen?

Es ging ja um SSDs.recu schrieb:Und woher weißt Du, ob das "richtig" implementiert ist?

Du hast also Ahnung von Kryptologie? Sehr schön.recu schrieb:Die Leute, die Du als "Flacherdler" betitelst, haben im Gegensatz zu Dir Ahnung von Kryptologie.

Das Thema ist mir bekannt und nicht die c‘t hat das entlarvt, sondern andere schon davor.recu schrieb:Die c't hatte in einem Artikel eine sogenannte "Verschlüsselung" einer WD-Festplatte als wirkungsloses Schlangenöl entlarvt.

Aber auch nur bei SED, ansonsten wird die Platte eben doch komplett gelöscht.recu schrieb:Die ATA-Funktion "Secure Erase" erfordert ja kein physisches Löschen sondern nur das Vergessen des Schlüssels.