cyberpirate

Fleet Admiral Pro

- Registriert

- Jan. 2007

- Beiträge

- 25.527

Hallo,

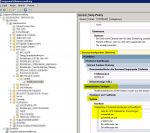

ich möchte das die PowerShell für Standartbenutzer deaktiviert wird. CMD konnte ich in den Gruppenrichtlinien deaktivieren. Das funktioniert auch, Nur lässt sich PowerShell weiterhin bei anderen Benutzern öffnen. Hintergrund ist das ich nicht möchte das das WLAN Passwort ausgelesen werden kann.

Wie kann ich das einstellen?

MfG.

ich möchte das die PowerShell für Standartbenutzer deaktiviert wird. CMD konnte ich in den Gruppenrichtlinien deaktivieren. Das funktioniert auch, Nur lässt sich PowerShell weiterhin bei anderen Benutzern öffnen. Hintergrund ist das ich nicht möchte das das WLAN Passwort ausgelesen werden kann.

Wie kann ich das einstellen?

MfG.

Zuletzt bearbeitet: