Ich habe schon im Internet verschiedene Seite nach meinem Problem durchsuch. Es gab schon mehrere Treffer aber trotz dieser Lösungen bekomme ich es nicht hin.

Aber nun zu meinem Problem. Ich habe eine Sophos Firewall. Mit mehreren Adaptern. Ich möchte von einem Adapter (im Internet), Geräten in einem Privates internen Netzwerk Internetzugriff geben.

Auf der internen IP: 192.168.2.10 sollen einige Ports von außen nach innen freigeben werden.

- Adapter Internet: Hyper V - Port 1 (IP: 172.27.188.6)

(in diesem Netzwerk habe ich noch einen Adapter liegen mit einer anderen IP)

- Adapter Intern: int_Xpenology_Data (IP: 192.168.2.1)

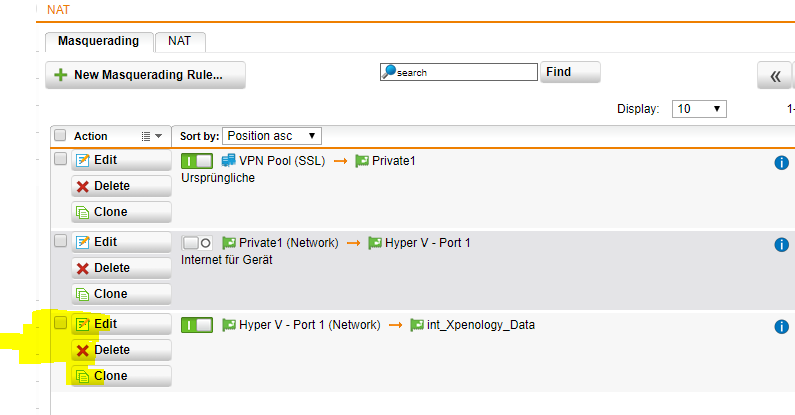

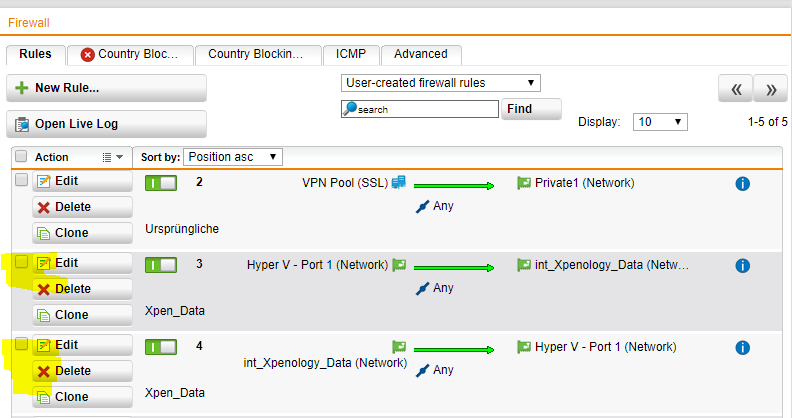

Dafür habe ich folgende Regeln angelegt:

- Masquerading:

- Firewall:

Im Firewall Log tauchen immer diese Fehler auf: (XXX.XXX sind IP-Adressen)

Live-Log:

Firewall Log:

Was mache ich falsch?

Egal ob ich die Regeln aus oder an mache, an dem Default Drop ändert sich nichts. Irgendwie sind die Regeln falsch, das heißt, dass die Regeln nicht für den Traffic gelten oder wie ist das zu verstehen?

Zu Testzwecken habe ich auch mal das oben genannte Interface deaktiviert und einfach auf das zweite Interface im Internet-Netzwerk eine zweite IP Angelegt und dann diese genutzt. Dabei ändert sich auch nichts.

Aber nun zu meinem Problem. Ich habe eine Sophos Firewall. Mit mehreren Adaptern. Ich möchte von einem Adapter (im Internet), Geräten in einem Privates internen Netzwerk Internetzugriff geben.

Auf der internen IP: 192.168.2.10 sollen einige Ports von außen nach innen freigeben werden.

- Adapter Internet: Hyper V - Port 1 (IP: 172.27.188.6)

(in diesem Netzwerk habe ich noch einen Adapter liegen mit einer anderen IP)

- Adapter Intern: int_Xpenology_Data (IP: 192.168.2.1)

Dafür habe ich folgende Regeln angelegt:

- Masquerading:

- Firewall:

Im Firewall Log tauchen immer diese Fehler auf: (XXX.XXX sind IP-Adressen)

Live-Log:

Code:

13:37:07 Default DROP TCP XXX.XXX : 61098 → 172.27.188.6 : 6690

[SYN] len=52 ttl=115 tos=0x00 srcmac=80:e0:1d:4a:6a:d6 dstmac=00:15:5d:64:79:1eFirewall Log:

Code:

2018:08:22-13:13:12 sophosutm ulogd[4645]: id="2001" severity="info" sys="SecureNet" sub="packetfilter" name="Packet dropped" action="drop" fwrule="60001" initf="eth2" srcmac="80:e0:1d:4a:6a:d6" dstmac="00:15:5d:64:79:1e" srcip="XXX.XXX" dstip="172.27.188.6" proto="6" length="52" tos="0x00" prec="0x00" ttl="121" srcport="51364" dstport="6690" tcpflags="SYN"

2018:08:22-13:13:14 sophosutm ulogd[4645]: id="2001" severity="info" sys="SecureNet" sub="packetfilter" name="Packet dropped" action="drop" fwrule="60002" initf="eth3" outitf="eth0" srcmac="00:15:5d:64:79:20" dstmac="00:15:5d:64:79:1f" srcip="192.168.2.10" dstip="XXX.XXX" proto="17" length="66" tos="0x00" prec="0x00" ttl="63" srcport="34573" dstport="53"Was mache ich falsch?

Egal ob ich die Regeln aus oder an mache, an dem Default Drop ändert sich nichts. Irgendwie sind die Regeln falsch, das heißt, dass die Regeln nicht für den Traffic gelten oder wie ist das zu verstehen?

Ergänzung ()

Zu Testzwecken habe ich auch mal das oben genannte Interface deaktiviert und einfach auf das zweite Interface im Internet-Netzwerk eine zweite IP Angelegt und dann diese genutzt. Dabei ändert sich auch nichts.

Zuletzt bearbeitet: