Kein_Name_1

Cadet 2nd Year

- Registriert

- Jan. 2025

- Beiträge

- 31

1. Nenne uns bitte deine aktuelle Hardware:

2. Beschreibe dein Problem. Je genauer und besser du dein Problem beschreibst, desto besser kann dir geholfen werden (zusätzliche Bilder könnten z. B. hilfreich sein):

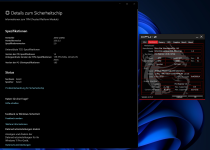

Ich habe durch Zufall festgestellt, dass in der Windows Sicherheit unter Gerätesicherheit - Details zum Sicherheitschip bei Status Nachweis „Nicht unterstützt“ angezeigt wird. Gleichzeitig steht jedoch bei Speicher „bereit“. Auch die Spezifikation für den Sicherheitschip werden alle korrekt angezeigt. Klicke ich auf die Problembehandlung für Sicherheitschip wird in einer Fehlermeldung behauptet:

Der Integritätsnachweis für Geräte wird auf diesem Gerät nicht unterstützt. Wenn sie ihr TPM löschen, kann er möglicherweise aktiviert werden.

Obwohl eine Fehlermeldung vorliegt, wird der Sicherheitschip in der Windows Sicherheit unter Gerätesicherheit mit einem grünen Haken versehen. Unter Gerätesicherheit wird ganz unten zudem auch angezeigt, dass mein Gerät die Anforderungen für erweiterte Hardwaresicherheit erfüllt.

Ich habe auch schon tpm.msc ausgeführt. Hier sieht auch alles gut aus. Der TPM Status ist einsatzbereit und auch die Spezifikationen werden angezeigt.

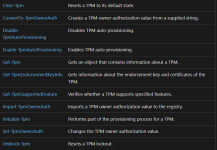

Auch habe ich schon Get-Tpm in PowerShell ausgeführt. Mit folgendem Ergebnis:

TpmPresent: True

TpmReady: True

TpmEnabled: True

TpmActivated: True

…

Im Gerätemanager werden unter Sicherheitsgeräte sowohl das TPM als auch das AMD PSP angezeigt. Der Gerätestatus wird hier auch mit Gerät funktioniert einwandfrei beschrieben.

Hingegen ist: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\TPM\WMI\Endorsement\EKCertStore\Certificates wiederum komplett leer.

TPM, Secure Boot und UEFI sind im BIOS aktiv. Das war auch standardmäßig immer alles so eingestellt.

Als ich den PC vor paar Monaten zusammengekauft gekauft habe, habe ich auch gleich das neueste BIOS aufgespielt. Wie der Status für den Nachweis davor ausgesehen hat weiß ich leider nicht.

3. Welche Schritte hast du bereits unternommen/versucht, um das Problem zu lösen und was hat es gebracht?

Ich habe mittlerweile schon folgende Dinge mittlerweile unternommen:

Obwohl für Windows 11 TPM ja eine Grundvoraussetzung ist hatte ich keinerlei Probleme bei der Installation.

Vor der zweiten Neuinstallation habe ich das wie oben bereits erwähnte Vorgehen aus dem AMD Forum angewendet. Dieses Mal habe ich einen USB Stick, ebenfalls mit dem Media Creation Tool erstellt, mit 24H2 zur Installation verwendet. Direkt nach der Installation bevor ich den Computer mit dem Internet verbunden hatte und das erste Update geladen wurde, wechselte der Status des Nachweises nun immer zwischen „nicht unterstützt“ und „nicht bereit“ hin und her. Hätte gesagt er wäre sogar öfters auf „nicht bereit“ gestanden als auf „nicht unterstützt“. Nach der Installation der Windows Updates und des aktuellsten Chipsatztreibers stand der Nachweis jedoch durchgehend wieder nur noch auf „nicht unterstützt“. Der Speicher wird aber immer als „bereit“ angezeigt.

Während der Zeit der Chipsatztreiberinstallation stand in der Windows Ergebnisanzeige zudem folgender Fehler:

Quelle: TPM

Beim Gerätetreiber für das Trusted Platform Module (TPM) ist ein nicht behebbarer Fehler in der TPM-Hardware aufgetreten, der die Verwendung der TPM-Dienste (z. B. Datenverschlüsselung) verhindert. Wenden Sie sich an den Computerhersteller, um weitere Hilfe zu erhalten.

Weitere Fehler die noch in der Ergebnisanzeige bezüglich TPM gefunden haben abseits der Chipsatztreiberinstallation waren:

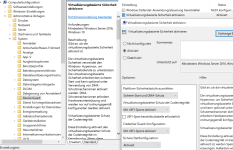

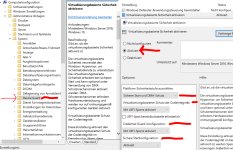

Quelle: Kernel Boot

Bei der Prüfung der Richtlinie zur Aktivierung der virtualisierungsbasierten Sicherheit in Phase 6 ist ein Fehler mit dem Status TPM 2.0: Das TPM ist nicht im richtigen Modus für ein Upgrade. aufgetreten.

Quelle: TPM-WMI

Beim Update für den sicheren Start konnte eine Variable für den sicheren Start nicht aktualisiert werden. Fehler: Falscher Parameter. Weitere Informationen finden Sie unter microsoft.com

Langsam weiß ich nicht mehr was ich tun soll um den Nachweisstatus auf „bereit“ zu bekommen.

Ich möchte mich schon einmal für jegliche kommende Hilfe bedanken.

- Prozessor (CPU): AMD Ryzen 5 5600X

- Arbeitsspeicher (RAM): Kingston Fury Beast KF432C16BB1K2/32

- Mainboard: MSI MPG B550 GAMING PLUS (BIOS Version: 7C56v1I)

2. Beschreibe dein Problem. Je genauer und besser du dein Problem beschreibst, desto besser kann dir geholfen werden (zusätzliche Bilder könnten z. B. hilfreich sein):

Ich habe durch Zufall festgestellt, dass in der Windows Sicherheit unter Gerätesicherheit - Details zum Sicherheitschip bei Status Nachweis „Nicht unterstützt“ angezeigt wird. Gleichzeitig steht jedoch bei Speicher „bereit“. Auch die Spezifikation für den Sicherheitschip werden alle korrekt angezeigt. Klicke ich auf die Problembehandlung für Sicherheitschip wird in einer Fehlermeldung behauptet:

Der Integritätsnachweis für Geräte wird auf diesem Gerät nicht unterstützt. Wenn sie ihr TPM löschen, kann er möglicherweise aktiviert werden.

Obwohl eine Fehlermeldung vorliegt, wird der Sicherheitschip in der Windows Sicherheit unter Gerätesicherheit mit einem grünen Haken versehen. Unter Gerätesicherheit wird ganz unten zudem auch angezeigt, dass mein Gerät die Anforderungen für erweiterte Hardwaresicherheit erfüllt.

Ich habe auch schon tpm.msc ausgeführt. Hier sieht auch alles gut aus. Der TPM Status ist einsatzbereit und auch die Spezifikationen werden angezeigt.

Auch habe ich schon Get-Tpm in PowerShell ausgeführt. Mit folgendem Ergebnis:

TpmPresent: True

TpmReady: True

TpmEnabled: True

TpmActivated: True

…

Im Gerätemanager werden unter Sicherheitsgeräte sowohl das TPM als auch das AMD PSP angezeigt. Der Gerätestatus wird hier auch mit Gerät funktioniert einwandfrei beschrieben.

Hingegen ist: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\TPM\WMI\Endorsement\EKCertStore\Certificates wiederum komplett leer.

TPM, Secure Boot und UEFI sind im BIOS aktiv. Das war auch standardmäßig immer alles so eingestellt.

Als ich den PC vor paar Monaten zusammengekauft gekauft habe, habe ich auch gleich das neueste BIOS aufgespielt. Wie der Status für den Nachweis davor ausgesehen hat weiß ich leider nicht.

3. Welche Schritte hast du bereits unternommen/versucht, um das Problem zu lösen und was hat es gebracht?

Ich habe mittlerweile schon folgende Dinge mittlerweile unternommen:

- TPM mehrmals über die Windows Sicherheit gelöscht

- TPM mehrmals über tpm.msc gelöscht

- TPM mehrmals im BIOS gelöscht

- TPM im BIOS deaktiviert und wieder aktiviert

- CMOS mehrfach gelöscht

- Windows 2x neu installiert auf verschiedenen Test-SSD

- Neueste AMD Chipsatztreibrr installiert

- Das hier: https://community.amd.com/t5/pc-processors/ryzen-7-5800x3d-tpm-attestation-not-supported/td-p/572089 im letzten Kommentar vorgeschlagene Vorgehen mehrmals wiederholt (Secure Boot deaktivieren - TPM im BIOS löschen - TPM deaktivieren - TPM aktivieren - Secure Boot aktivieren)

Obwohl für Windows 11 TPM ja eine Grundvoraussetzung ist hatte ich keinerlei Probleme bei der Installation.

Vor der zweiten Neuinstallation habe ich das wie oben bereits erwähnte Vorgehen aus dem AMD Forum angewendet. Dieses Mal habe ich einen USB Stick, ebenfalls mit dem Media Creation Tool erstellt, mit 24H2 zur Installation verwendet. Direkt nach der Installation bevor ich den Computer mit dem Internet verbunden hatte und das erste Update geladen wurde, wechselte der Status des Nachweises nun immer zwischen „nicht unterstützt“ und „nicht bereit“ hin und her. Hätte gesagt er wäre sogar öfters auf „nicht bereit“ gestanden als auf „nicht unterstützt“. Nach der Installation der Windows Updates und des aktuellsten Chipsatztreibers stand der Nachweis jedoch durchgehend wieder nur noch auf „nicht unterstützt“. Der Speicher wird aber immer als „bereit“ angezeigt.

Während der Zeit der Chipsatztreiberinstallation stand in der Windows Ergebnisanzeige zudem folgender Fehler:

Quelle: TPM

Beim Gerätetreiber für das Trusted Platform Module (TPM) ist ein nicht behebbarer Fehler in der TPM-Hardware aufgetreten, der die Verwendung der TPM-Dienste (z. B. Datenverschlüsselung) verhindert. Wenden Sie sich an den Computerhersteller, um weitere Hilfe zu erhalten.

Weitere Fehler die noch in der Ergebnisanzeige bezüglich TPM gefunden haben abseits der Chipsatztreiberinstallation waren:

Quelle: Kernel Boot

Bei der Prüfung der Richtlinie zur Aktivierung der virtualisierungsbasierten Sicherheit in Phase 6 ist ein Fehler mit dem Status TPM 2.0: Das TPM ist nicht im richtigen Modus für ein Upgrade. aufgetreten.

Quelle: TPM-WMI

Beim Update für den sicheren Start konnte eine Variable für den sicheren Start nicht aktualisiert werden. Fehler: Falscher Parameter. Weitere Informationen finden Sie unter microsoft.com

Langsam weiß ich nicht mehr was ich tun soll um den Nachweisstatus auf „bereit“ zu bekommen.

Ich möchte mich schon einmal für jegliche kommende Hilfe bedanken.