Ich hatte früher mit dem alten Asrock Z370 (und dem speziellen BIOS das HW-Verschlüsselung einer NVMe-SSD erlaubt hat) in den eDrive-Modus geswitched. Dann hab ich aber doch keine HW-Verschlüsselung gemacht wegen der BIOS-Problematik bei Asrock, sondern nur per SW.Bob.Dig schrieb:Momente mal, es liest sich bei dir so, als würde Win11 die HBE wieder voll unterstützen. Wie war das Drive vor der Install von Win eingerichtet gewesen? Ich vermute, das macht den entscheidenden Unterschied und ist die "quasi Neu-Install" aus dem Startpost.

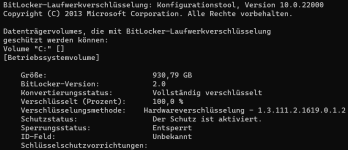

Jetzt mit Windows 11 auf dem Z690 hab ich das Drive komplett gecleant und neu initialisiert (mittels diskpart clean), aber keinen PSID-Revert gemacht. D.h. das war nach wie vor im eDrive enabled Modus. Allerdings hat Windows 11 darauf die HW-Verschlüsselung unproblematisch einrichten können.

Ich werde aber nach Weihnachten nochmal die Variante komplett „from scratch“ probieren. Ich hab noch eine Samsung 840 Evo rumliegen. Die werde ich mal per PSID Revert in den Normalmodus resetten und dann mal von Windows 11 aus probieren wie weit ich komme, inkl Samsung ready to enable usw.