Bob.Dig

Captain

- Registriert

- Dez. 2006

- Beiträge

- 3.912

BitLocker Hardware Encryption (HE) eDrive

Mit Windows 11 (z.B. Build 22000.376) lässt sich die hardwarebasierte Verschlüsselung wieder einrichten! Wobei auch hier die GP entsprechend konfiguriert werden muss, ebenso in Windows Server 2022. |

Mit der im Mai 2020 veröffentlichten Version 2004 von Windows 10 lässt sich die hardwarebasierte Verschlüsselung nicht mehr einrichten. ✝ Nähere Details sind nicht bekannt. Mit Upgrades statt Neuinstallationen kann aber die hardwarebasierte Verschlüsselung weiter genutzt werden, selbst wenn man gar keine Daten behält und sogar die bestehenden Partitionen löscht (quasi Neu-Install). Von welcher Version man nun genau noch einrichten kann, ist nicht einfach zu sagen, da es von MS aktualisierte Windows ISOs gibt, die schon die Blockierung enthalten. Am sichersten fährt man daher mit Windows10-ISOs 1903 oder früher. |

Mit einigen aktuellen Mainboards lässt sich eDrive nicht mehr nutzen. Auch kann es Unterschiede zwischen den verschiedenen Plattformen (AMD, intel) beim selben Mainboard-Hersteller geben und ob auch ein NVMe-Drive als eDrive verwendet werden kann.

Crucials NVMe-Drives können generell kein eDrive. Aktuell ist davon auszugehen, dass sich nur Samsung NVMe-Drives eignen.

Inhaltsverzeichnis |

|---|

Übersicht Mainboardhersteller

| ASRock | | ASUS | | Gigabyte | | MSI | | Rest | ||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

Sockel: | AM4 | 1151v2 | AM4 | 1151v2 | AM4 | 1151v2 | AM4 | 1700 | 1151v2 | ❔ | |||||

SATA: | ✅ | ❔ | ❔ | ✅ | ❔ | ✅ | ✅ | ❌ | ❔ | ||||||

NVMe: | ✅ | ❔ | ❌ | ✅ | ❔ | ✅ | ✅ | ❌ | ❔ |

Übersicht Laptophersteller

Datenlage gering, daher alle Angaben ohne Gewähr.

Wer eigene Erfahrungen beisteuern kann, bitte hier posten.

Aktuellstes, noch empfohlenes UEFI ist Pflicht [Achtung bei ASRock - intel].

Neben der Angabe des Drives bitte einen Screenshot beifügen und auf Besonderheiten hinweisen.

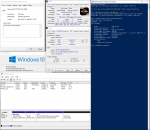

Benchmarkvergleich von software- und hardwarebasierter Verschlüsselung

- 980 Pro 1TB, M.2

Das hier Gezeigte ist noch der Idealfall für die softwarebasierte Verschlüsselung, sie unterscheidet sich bis auf eine leicht erhöhte CPU-Last im SEQ1M-Q8T1-Test kaum. In der Praxis schneidet die softwarebasierte Verschlüsselung mittels BitLocker (aber nicht VeraCrypt!) teilweise deutlich schlechter ab, Verluste von 50% bei den Schreibwerten sind dann keine Seltenheit. Die Ursache dafür ist vermutlich ein Problem mit 4KB-Sektoren mit Emulation (512e).

How-To: BitLocker eDrive als Bootlaufwerk

- Warnung

- Das ganze Prozedere ist für Anfänger nicht geeignet.

- Es droht Datenverlust. Es sollte daher immer ein aktuelles Backup angelegt werden.

- Aufgrund von BitLocker-Recovery-Maßnahmen sollte mindestens ein weiterer PC jederzeit zur Verfügung stehen.

- Ein geeignetes Windows muss auf das Drive frisch installiert werden! 😝

- Mindestvoraussetzung

- Vorbereitung

- SSDs von Samsung müssen mit dem Herstellertool (Magician) vorbereitet werden (Ready to enable).

Ausnahme: Das Drive ist bereits eDrive enabled.

- Das Drive muss leer und uninitialisiert sein, dafür dieses mittels diskpart cleanen.

Oder, sofern vorhanden und geeignet, entsprechende Angebote im UEFI nutzen (z.B. NVME Sanitation Tool, SSD Secure Erase Tool).

Ein Secure Erase an sich ist nicht erforderlich, erledigt den Job aber ebenfalls. - Windows muss auf das Drive frisch installiert werden, im sogenannten UEFI-Modus.

- Ein USB-Stick als Installationsmedium muss FAT*-formatiert sein, am Besten das offizielle Media Creation Tool (MCT) von Microsoft für die Erstellung des Sticks nutzen.

- Im UEFI des Mainbords muss das Compatibility Support Module (CSM) deaktiviert sein. Dieses findet sich zumeist bei den Boot-Optionen.

Secure boot ist keine Voraussetzung für BitLocker.

- SSDs von Samsung müssen mit dem Herstellertool (Magician) vorbereitet werden (Ready to enable).

- Windowsinstallation

- Wie bei jeder Installation von Windows sollten alle anderen Drives vorher abgeklemmt werden.

- Im UEFI muss für aktuellere Drives disable Block Sid aktiviert werden, es empfiehlt sich daher die generelle Aktivierung. Dieser Vorgang gilt nur für den nächsten Boot und erlaubt die SID authentication in TCG Storage Device, indem diese notwendige Authentifizierung eben nicht länger blockiert wird.

Die darauf folgende Frage muss mit F10 bestätigt werden, worauf das Mainboard erneut bootet.

Nun muss Windows unmittelbar installiert werden.

Ausnahme: Das Drive ist bereits eDrive enabled. - Auf die Verwendung eigener Storage-Treiber (z.B. intel_RST, Samsung_NVM_Express_Driver) sollte nach Möglichkeit verzichtet werden.

- Nach der Installation kann in der System Information überprüft werden, ob Windows tatsächlich im UEFI-Modus installiert wurde.

Darüber hinaus kann im Falle von Samsung-Drives jetzt auch schon mittels Magician überprüft werden, ob das Drive eDrive enabled ist.

- Konfiguration von BitLocker

- Als erstes sollte BitLocker über Group Policy (GP) mittels des Group Policy Editor (gpedit.msc) konfiguriert werden.

- Neben der der obligatorischen Aktivierung der hardwarebasierten Verschlüsselung muss die softwarebasierte Verschlüsselung vorerst abgewählt werden (gilt ggf. nicht für Win11).

- Für die Eingabe einer PIN bei einem TPM folgende GP aktivieren. Wer kein TPM hat oder dieses bewusst nicht zugeschaltet hat, muss zusätzlich oben den Haken setzen.

- Als erstes sollte BitLocker über Group Policy (GP) mittels des Group Policy Editor (gpedit.msc) konfiguriert werden.

- Verschlüsselung mittels BitLocker

- Ein Rechtsklick im Explorer auf das Bootlaufwerk erlaubt nun die Verschlüsselung einzuschalten. Neben der empfohlenen Vergabe eines Passwortes oder einer PIN (TPM), wird in den folgenden Dialogen auch ein Wiederherstellungsschlüssel generiert. Diesen unbedingt aufbewahren! Im Falle von Problemen ist teilweise eine Entschlüsselung nur noch mit diesem möglich, selbst wenn Passwort/PIN bekannt sind! Bei der enhanced PIN oder Passwortvergabe ist zu beachten, dass diese für ein Bootlaufwerk mit dem englischen Tastaturlayout eingeben werden sollten. Den Probelauf mit der Passworteingabe darf man nicht mehr wählen, sondern man muss direkt verschlüsseln!

- Wenn der Assistent eine Fehlermeldung ausgibt oder fragt, ob das Drive in Teilen verschlüsselt werden soll oder die Verschlüsselung länger als ein paar Sekunden dauert, dann war zumindest die Verschlüsselung in Hardware nicht erfolgreich. Dies kann auch wie folgt überprüft werden.

manage-bde -status

- Wenn die Verschlüsselung einmal komplett aufgehoben wurde, kann nur noch softwarebasiert verschlüsselt werden! (Win10)

Q&A

- Wie sicher ist die hardwarebasierte Verschlüsselung mittels BitLocker?

Diese ist immer abhängig vom jeweiligen Drive. Da Microsoft keinerlei Versprechungen machen kann, was die Sicherheit der Implementierung der verschiedenen Hersteller betrifft, ist die hardwarebasierte Verschlüsselung mittels BitLocker inzwischen nicht mehr die Voreinstellung von Windows und muss wie folgt aktiviert werden.

- Wie schnell ist die hardwarebasierte Verschlüsselung mittels BitLocker?

Es gibt keinen Unterschied zwischen unverschlüsseltem und verschlüsseltem Drive.

- Kann die eDrive-Aktivierung (eDrive enabled) an einem anderen PC vorgenommen werden?

Wenn euer PC z.B. die disbale Block Sid-Funktion im UEFI vermissen lässt, aber ein anderer PC hat diese, dann kann man die Schritte für eine eDrive-Aktivierung als Zweitlaufwerk wie folgt zusammen fassen:- Ready to Enable mittels Magician

- uninitialisiertes Drive

- disbale Block Sid im UEFI aktivieren

- Windows als reines UEFI-System

- (GP Hardwarebasiertes BitLocker in Windows aktivieren)

- Initialisieren des Drives in der Datenträgerverwaltung (oder bei der Windowsinstallation).

- Kann die einmal erfolgte eDrive-Aktivierung (eDrive enabled) zurückgenommen werden?

Anders als im folgenden Screenshot zu lesen ist, kann dies mittels PSID-Revert erreicht werden. Ein Secure Erase langt dafür nicht. Die dazu nötige Physical Security ID (PSID) findet sich auf dem Aufkleber direkt auf dem Drive. Gerade bei M.2-Drives kann es nicht schaden, diesen Aufkleber vorher abzufotografieren.

- Gibt es für die hardwarebasierte Verschlüsselung nach dem OPAL-Standard Alternativen?

SEDutil gibt es für Windows und Linux.

Zuletzt bearbeitet: