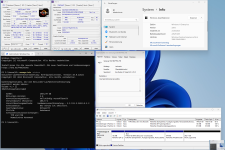

@Bob.Dig Geliefert wurde mir die 990 PRO mit der 0B2QJXD7 Firmware. Da diese ja den bekannten "Health" Bug hatte, wodurch die SSD vorzeitig zu schnell gealtert ist, wollte ich mir die SSD nicht unnötig verschlechtern und habe keine Experimente damit gemacht. Seit Mitte Februar ist die 1B2QJXD7 Firmware raus, die den Bug beheben soll. Habe bei meiner 990 PRO das Update daher direkt durchgeführt und erst dann mit den Tests angefangen.

Ich denke aber, was Hardware Encryption angeht, sind beide Firmware fehlerhaft (falls es kein Hardware-Fehler ist und sich das überhaupt per Firmware ausbügeln lässt). Der Samsung Thread geht ja schon seit dem 1. Dez. 2022 und sie hatten eigentlich genügend Zeit das anzugehen aber Samsung ist bekanntlich ein Pferd, dass immer nur so hoch springt wie es gerade unbedingt muss. Also haben sie mit der 1B2QJXD7 Firmware nur das nötigste gemacht, damit die großen Hardware-Internet-Seiten Ruhe geben.

Und, dass Hardware Encryption bei der 990 PRO nicht geht, ist übrigens nur die berühmte Spitze des Eisbergs... ich hatte mehrmals Probleme die SSD wieder zu löschen (Diskpart clean Befehl), dann bei der Win11-Installation gabs Fehler beim Erstellen einer neuen Partition. Auch der PSID revert mit PartedMagic hat nicht funktioniert, bei meiner 960 PRO und 970 PRO beide male kein Problem. Alles Probleme über die auch andere in dem Samsung Thread berichten und die ich selber durchmachen durfte.

Im Großen und Ganzen sollte man um die 990 PRO einen großen Bogen machen. Für mich sollte sie auch nur eine zwischen Lösung sein, bis die PCIe 5.0 SSDs kommen....

@Jacky007

zu 1.: Das weiß im Endeffekt keiner genau, am Ende hilft nur die jeweilige Mainboard+SSD Kombi zu testen.

Allgemein wird "Disable Block SID" nur benötigt um den Status der SSD von "Ready to enable" auf "Enabled" umzustellen (zumindest bei Samsung SSDs), das ist auch meine Erfahrung bisher. Mein Alienware Laptop von 2017 hat diese "Disable Block SID" Einstellung gar nicht im BIOS und schafft es trotzdem die SSDs umzuswitchen. ABER, egal was ich danach mache und wie oft ich es versuche, am Ende bekomme ich die Hardware Encryption auf der System-SSD nicht zum laufen

DELL hat offensichtlich irgendetwas im BIOS verkackt.

zu2.: Den selben Eindruck hatte ich für kurze Zeit auch mal als ich auf einem älteren Sandy Bridge-E System auf einer 860 Pro Win11 installiert habe, da hab ich vergessen die Einstellungen zu machen und HE klappte trotzdem... habe das aber später nicht weiter verfolgt, da SATA SSDs einfacher dazu zu bewegen sind in Bitlocker HE zu nehmen als NVMe SSDs (mein persönlicher Eindruck).

zu 3. und 4.: hat Bob.Dig schon alles gesagt