Worauf ich hinauswill, ist, das zumindest unter Windows, ein ganzer Haufen Root CAs by default als trusted hinterlegt sind. Da sind, zumindest bei mir, auch zwei von der T-Systems dabei.

Hier ist die Liste an Root CAs denen der Firefox standardmaessig vertraut, Firefox nutzt naemlich nicht die Windows Defaults:

https://ccadb-public.secure.force.com/mozilla/CACertificatesInFirefoxReport

Kennst du die alle? Ich jedenfalls nicht

Und

jede trusted Root CA kann ein Zertifikat fuer beliebige Domains erstellen, welche dann von den Browsern als vertrauenswuerdig akzeptiert werden.

Das laesst sich durch Pinning, HSTS und ein paar andere Features abschwaechen, aber das muss die Webseite implementieren, und das tun

laengst nicht alle.

Auf diese Art und Weise funktionier ja auch SSL Inspection. Auf dem Rechner wird durch die Firma, oder Anti-Viren Software, ein Trusted Root Zertifikat installiert. Dann kann die Software, oder eine Security Appliance, on-the-fly den SSL Traffic entschluesseln (wie ein Browser), untersuchen, neu signieren (mit einem selbsterstellten Zertifikat, passend zum auf dem Client installiertem Root), und an den Client weitergeben, der das dann akzeptiert.

Autokratische Staaten machen sowas gerne im ganzen Land:

https://www.heise.de/news/Kasachsta...nsicheres-staatliches-Zertifikat-4996045.html

Kasachstan hat vor ein paar Monaten gesetzlich geregelt das eine solche SSL Inspection fuer alle internen Internetanschluesse vorgeschrieben ist. Zu dem Zeitpunkt gab es noch eine Root CA aus Kasachstan der generell vertraut wurde. So bekamen die Kunden das in der Regel kaum mit, wer schaut schon auf die SSL Zertifikate wenn es keine Fehlermeldung gibt.

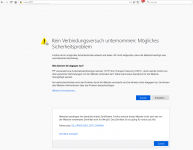

Natuerlich kann sowas aber nicht lange geheimgehalten werden, irgendwann kommt es halt doch mal raus. Prompt wurden den entsprechenden Root CAs von MS, Mozilla, Google und Apple das Vertrauen entzogen. Intercepted wird natuerlich trotzdem, aber zumindest bekommen die User es mit.

Alles in Allem ist SSL leider nicht das Allheilmittel als das es immer suggeriert wird. Aber es ist aktuell das beste was wir haben, auch wenn es Schwaechen hat. Da die CUII aber ja "zu den Guten" gehoert, haette es mich nicht gewundert wenn sie mit den Browseranbietern einen Deal gemacht haetten das ihnen das Vertrauen nicht entzogen wird.

Im Endeffekt sind wir hier absolut exakt bei der gleichen Geschichte wie mit den Stoppschildern vor ein paar Jahren. Nur jetzt wird so gut wie garnicht darueber berichtet, dementsprechend ist der Protest klein. Die Motivation der Gesetzgeber dagegen vorzugehen duerfte klein sein, also gehe ich davon aus dass sich daran auch nichts mehr aendern wird.