EmmaL

Lieutenant

- Registriert

- Apr. 2020

- Beiträge

- 782

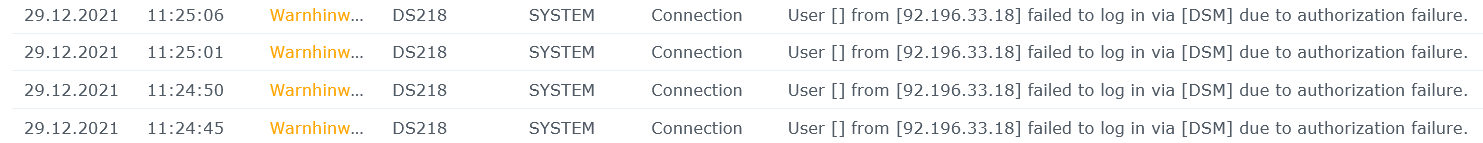

Hallo, ich habe eine Synology Quickconnect Domäne zur Erreichbarkeit meiner NAS und nutze diese seit seit über einem Jahr. Vor zwei Wochen hatte ich nun das erste Mal vier versuchte Anmedlungen der IP 80.27.230.15 und heute wieder vier von 92.196.33.18. Ich verstehe gar nicht wie man meine Domäne von Synology finden kann? Das ist doch wie die Nadel im Heuhafen. Muss ich mir sorgen machen?