cruunnerr

Captain

- Registriert

- Okt. 2006

- Beiträge

- 3.873

Hallo zusammen,

dies wird eine mit Sicherheit sehr umfangreiche Bitte um Hilfe mit vielen kleinen einzelnen Fragen. Einige Dinge sind für mich auch Neuland, also habt Nachsicht, wenn die Fragestellung evtl. unklug wirkt.

Kurz und knapp: Ich möchte mein Netzwerk umbauen.

Gründe sind z.B., dass ...

...ich die Geräte von Lancom kennenlernen möchte (ja ich weiß, macht man nicht mal eben)

...ich etwas strukturierter die Zugriffe managen möchte (eben nicht mehr nur Heim- und Gastnetzwerk, sondern VLAN)

...ich etwas mehr Sicherheit gewinnen möchte

...Spiel, Spaß und Spannung ^^

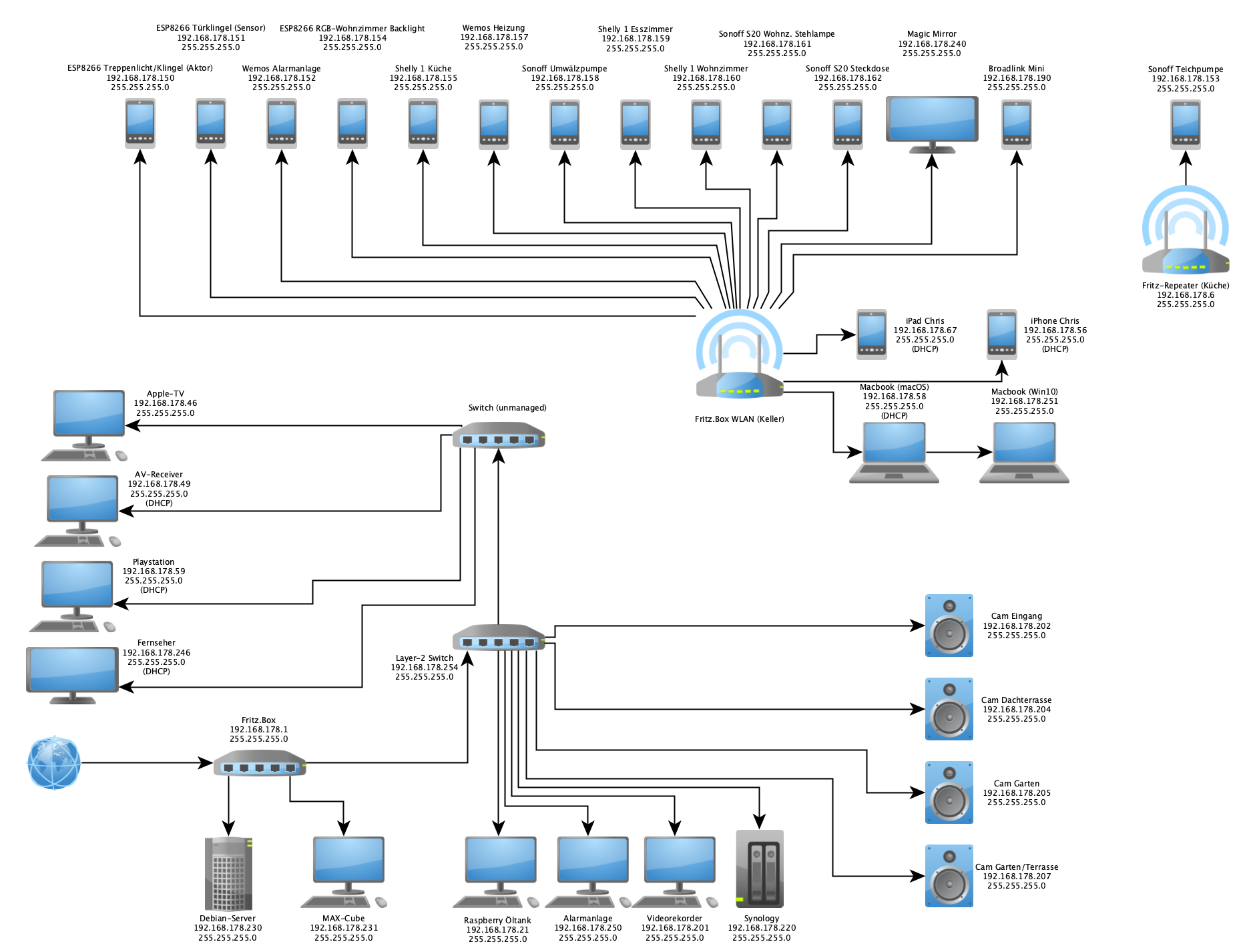

Aktuell betreibe ich eine Fritzbox 7490 an einem DS-Lite Anschluss über den LAN1 Port. Und sie ist damit schon das einzige "managed Device".

In meinem Heimnetzwerk können aktuell alle Geräte untereinander kommunizieren. Einigen Geräten (Smart-Home) habe ich mit fehlender Angabe eines Gateways quasi den Internetzugang verwehrt.

Wegen des DS-Lite Anschluss läuft auf meinem Server ein Portmapper, welcher die IPv6 Anfragen auf meine IPv4 Geräte durchgibt. Dazu nutze ich derzeit den MyFritz Dienst und habe entsprechende Portweiterleitungen eingerichtet, da ich einen VPN Zugriff von meinem iPhone nicht hinbekam (ohne zusätzlichen, bezahlten Dienst) und dies auch laut AVM bei einem IPv6 Anschluss eben nicht mehr möglich ist.

Fernzugriff ist auf aktuell 3 Geräte möglich.

Außerdem läuft auf dem Server noch ein DNS-Server (pihole).

Aber wie gesagt... ich möchte mich von diesem tollen All-in-One Gerät trennen, um aus oben genannten Gründen etwas Neues herzuzaubern.

Dazu habe ich bereits einen Lancom 1781EF+, einen Lancom GS-2326P und zwei Unifi Access Point's geordert. (Die Lancom Geräte allerdings gebraucht via Ebay).

Bisher ist nur einer der Access Point's eingetroffen. Der Rest wird nächste Woche eintreffen.

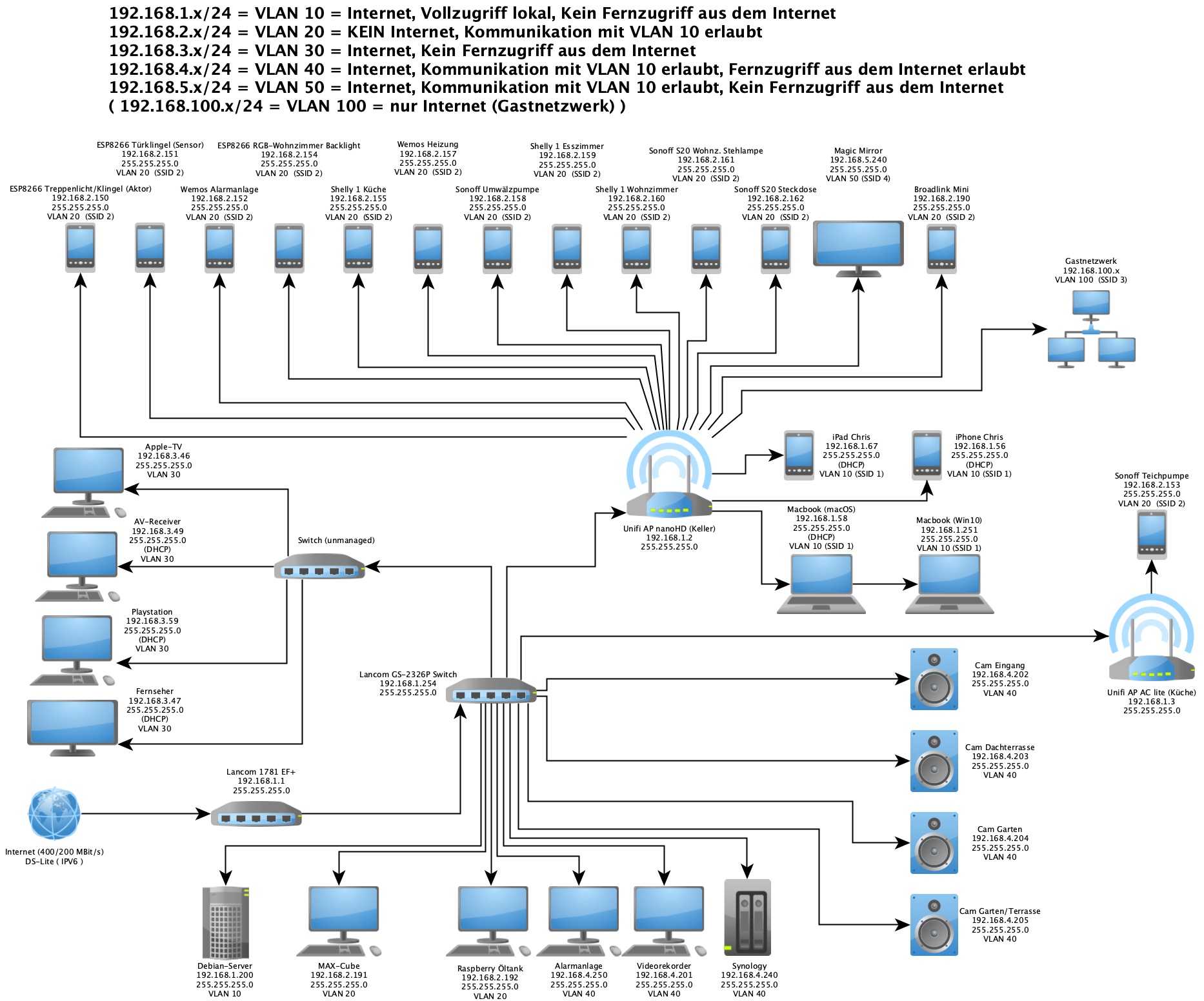

Nun will ich mich ja in die Materie "VLAN" und co. einarbeiten und versuche möglichst nicht komplett unstrukturiert an die Sache ranzugehen.

Deshalb habe ich einfach mal ein Layout konzipiert und wollte gerne, dass ihr euch das mal anschaut und mir sagen könnt, ob das so umsetzbar ist.

Habe zumindest schonmal darauf geachtet, dass alle Geräte IEEE 802.1Q unterstützen. Auch die Access Point's können mehreren SSID's unterschiedliche VLAN-ID's zuweisen.

Im zweiten Bild seht ihr, dass ich oben die gewünschten Zugriffsrechte aufgezählt habe. Auch hier nochmal die Frage, ob dies grundsätzlich mit dieser Hardware umsetzbar ist und worauf ich ggf. achten muss.

Des Weiteren würde ich gerne um Erfahrungswerte bitten bzgl. IPV6 Fernzugriff. Grundsätzlich läuft es ja bei mir über einen Portmapper. Ich habe im mobilen Netz durch die Telekom auch deutschlandweit bereits sehr sehr flächendeckend IPv6 und der Zugriff klappt eilt. immer.

Ich will aber eigtl. wieder zurück zu einer ordentlichen VPN Verbindung. Der einzig mir bekannte weg, führt aber zum Anbieter "feste-ip.net".

Da nochmal die Frage, ob ihr andere Lösungen kennt. Habe kein Problem damit ein paar Euro im Monat zu zahlen, aber wenn möglich will ich natürlich alles "selbst in die Hand nehmen".

Mir fällt bestimmt nochwas ein oder es kommen noch weitere Fragen durch eure Antworten. ^^

Anbei erstmal noch die aktuelle, und die künftig gedachte Topologie:

Aktuell:

Geplant:

dies wird eine mit Sicherheit sehr umfangreiche Bitte um Hilfe mit vielen kleinen einzelnen Fragen. Einige Dinge sind für mich auch Neuland, also habt Nachsicht, wenn die Fragestellung evtl. unklug wirkt.

Kurz und knapp: Ich möchte mein Netzwerk umbauen.

Gründe sind z.B., dass ...

...ich die Geräte von Lancom kennenlernen möchte (ja ich weiß, macht man nicht mal eben)

...ich etwas strukturierter die Zugriffe managen möchte (eben nicht mehr nur Heim- und Gastnetzwerk, sondern VLAN)

...ich etwas mehr Sicherheit gewinnen möchte

...Spiel, Spaß und Spannung ^^

Aktuell betreibe ich eine Fritzbox 7490 an einem DS-Lite Anschluss über den LAN1 Port. Und sie ist damit schon das einzige "managed Device".

In meinem Heimnetzwerk können aktuell alle Geräte untereinander kommunizieren. Einigen Geräten (Smart-Home) habe ich mit fehlender Angabe eines Gateways quasi den Internetzugang verwehrt.

Wegen des DS-Lite Anschluss läuft auf meinem Server ein Portmapper, welcher die IPv6 Anfragen auf meine IPv4 Geräte durchgibt. Dazu nutze ich derzeit den MyFritz Dienst und habe entsprechende Portweiterleitungen eingerichtet, da ich einen VPN Zugriff von meinem iPhone nicht hinbekam (ohne zusätzlichen, bezahlten Dienst) und dies auch laut AVM bei einem IPv6 Anschluss eben nicht mehr möglich ist.

Fernzugriff ist auf aktuell 3 Geräte möglich.

Außerdem läuft auf dem Server noch ein DNS-Server (pihole).

Aber wie gesagt... ich möchte mich von diesem tollen All-in-One Gerät trennen, um aus oben genannten Gründen etwas Neues herzuzaubern.

Dazu habe ich bereits einen Lancom 1781EF+, einen Lancom GS-2326P und zwei Unifi Access Point's geordert. (Die Lancom Geräte allerdings gebraucht via Ebay).

Bisher ist nur einer der Access Point's eingetroffen. Der Rest wird nächste Woche eintreffen.

Nun will ich mich ja in die Materie "VLAN" und co. einarbeiten und versuche möglichst nicht komplett unstrukturiert an die Sache ranzugehen.

Deshalb habe ich einfach mal ein Layout konzipiert und wollte gerne, dass ihr euch das mal anschaut und mir sagen könnt, ob das so umsetzbar ist.

Habe zumindest schonmal darauf geachtet, dass alle Geräte IEEE 802.1Q unterstützen. Auch die Access Point's können mehreren SSID's unterschiedliche VLAN-ID's zuweisen.

Im zweiten Bild seht ihr, dass ich oben die gewünschten Zugriffsrechte aufgezählt habe. Auch hier nochmal die Frage, ob dies grundsätzlich mit dieser Hardware umsetzbar ist und worauf ich ggf. achten muss.

Des Weiteren würde ich gerne um Erfahrungswerte bitten bzgl. IPV6 Fernzugriff. Grundsätzlich läuft es ja bei mir über einen Portmapper. Ich habe im mobilen Netz durch die Telekom auch deutschlandweit bereits sehr sehr flächendeckend IPv6 und der Zugriff klappt eilt. immer.

Ich will aber eigtl. wieder zurück zu einer ordentlichen VPN Verbindung. Der einzig mir bekannte weg, führt aber zum Anbieter "feste-ip.net".

Da nochmal die Frage, ob ihr andere Lösungen kennt. Habe kein Problem damit ein paar Euro im Monat zu zahlen, aber wenn möglich will ich natürlich alles "selbst in die Hand nehmen".

Mir fällt bestimmt nochwas ein oder es kommen noch weitere Fragen durch eure Antworten. ^^

Anbei erstmal noch die aktuelle, und die künftig gedachte Topologie:

Aktuell:

Geplant: