Ich glaube du verstehst das Problem noch nicht richtig.

Wenn ein übliches Verschlüsselungsverfahren eingesetzt wird, etwa AES, dann wirst du den gesamten Schlüssel raten und mit diesem versuchen, den Ciphertext zu entschlüsseln. Angepasst an das Dateiformat, das du erwartest, wirst du dann versuchen zu erkennen, ob deine Entschlüsselung korrekt war. Typischerweise schaut man sich dazu den Header der Datei an und überprüft, ob dieser sinnvoll aussieht. Wenn du den richtigen Schlüssel gefunden hast, kann dieser auch den Rest der Datei entschlüsseln. Das liegt daran, dass ein vergleichsweise kleiner Schlüssel (128-256 Bit) eine theoretisch unendlich große Datei verschlüsselt.

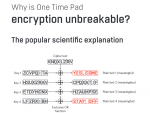

Beim OTP hast du nun das Problem, dass kein Schlüsselbit für mehr als ein Klartextbit verwendet wird. Bei einer verschlüsselten Datei wirst du vermutlich Teile des Headers entschlüsseln können, weil du genau weißt, welche Informationen du dort erwartest. Diese Information hilft dir aber in kleinster Weise weiter, um den Rest der Datei zu entschlüsseln. Bei einer Bilddatei etwa wirst du eine schier unendlich große Anzahl an möglichen Resultaten haben. Einige davon werden optisch mehr Sinn ergeben als andere, weil nebeneinander liegende Pixel besser zueinander passen und so ein größeres Bild entsteht.

Auch von diesen Resultaten wird es aber immer unglaublich viele geben. Ein Chiffrat, das ein Bild mit 100*100 Pixeln beschreibt, wird sich in jedes denkbar mögliche Bild dieser Dimension entschlüsseln lassen, wenn du nur den richtigen Schlüssel wählst. Ja schlimmer noch, es wird sich ebenfalls in eine sinnvolle Audiodatei und in ein Worddokument mit deutschem Fließtext entschlüsseln lassen.

Das alles geht so bei einem herkömmlichen Verschlüsselungsverfahren nicht. Wenn du es dort schaffst, einen Schlüssel zu finden, der eine Bilddatei so entschlüsselt, dass ein sinnvoller Header einer Worddatei herauskommt, dann wird spätestens der Inhalt des Dokuments vollkommenes Kauderwelsch sein. Bruteforce ist nur dann möglich, wenn algorithmische Zusammenhänge zwischen bekannten Teilen (Header, Magic Numbers, Metadaten) und unbekannten Teilen (Dateiinhalt) bestehen.