CoregaTab

Lieutenant

- Registriert

- Juni 2006

- Beiträge

- 555

Hi, vermutlich ist mein Verständnis zum Netzwerk katastrophal, also bitte korrigiert mich wenn mein Gedanke absoluter Schwachsinn ist.

Ich habe ein Cloud Gateway Ultra. An dem hängen über LAN Switch 2 PC, 1 NAS, 2 Accesspoint und 1 PC als Server mit Proxmox für Home Assistant, Jellyfin und Adguard.

Alles an IP Adressen habe ich fest verteilt. So sind zB im Bereich 192.168.1.150 bis 192.168.1.200 alles vergeben was mit dem Smart Home zu tun hat. Dann noch paar Handy, Tablet, TV Stream usw.

Jetzt kommt ein Gedanke in den Kopf der vermutlich nicht meiner Vorstellung entspricht.

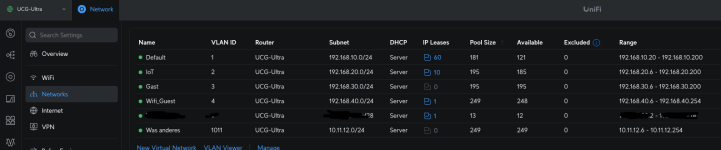

In den Optionen des Gateway Ultra kann ich unter Netzwerk weitere Netzwerke erstellen.

Besteht die Möglichkeit das ich da weitere Netzwerke erstelle mit weiteren IP Adressen?

Mein gedanke wäre zB.

192.168.1.1 bis 192.168.1.254 ist alles was an PC, Stream, Handy usw vertreten ist

192.168.2.1 bis 192.168.2.254 wäre der Bereich alles mit Smart Home wie Home Assistant, alles an Shelly Teilen usw.

192.168.3.1 bis... wäre ggf irgend wann mal der IP Bereich für unsere Gästewohnung.

So in etwas wäre meine Vorstellung die ich mir erhoffe und optimal wäre das der IP Bereich 192.168.1.1 - xxx und 192.168.2.1 - xxx zusammen arbeiten aber der IP Bereich 192.168.3.1 - xxx nicht zu den anderen Zugriff hat.

Wäre sowas möglich oder ist da meine Fantasie und Realität weit entfernt?

Danke

Ich habe ein Cloud Gateway Ultra. An dem hängen über LAN Switch 2 PC, 1 NAS, 2 Accesspoint und 1 PC als Server mit Proxmox für Home Assistant, Jellyfin und Adguard.

Alles an IP Adressen habe ich fest verteilt. So sind zB im Bereich 192.168.1.150 bis 192.168.1.200 alles vergeben was mit dem Smart Home zu tun hat. Dann noch paar Handy, Tablet, TV Stream usw.

Jetzt kommt ein Gedanke in den Kopf der vermutlich nicht meiner Vorstellung entspricht.

In den Optionen des Gateway Ultra kann ich unter Netzwerk weitere Netzwerke erstellen.

Besteht die Möglichkeit das ich da weitere Netzwerke erstelle mit weiteren IP Adressen?

Mein gedanke wäre zB.

192.168.1.1 bis 192.168.1.254 ist alles was an PC, Stream, Handy usw vertreten ist

192.168.2.1 bis 192.168.2.254 wäre der Bereich alles mit Smart Home wie Home Assistant, alles an Shelly Teilen usw.

192.168.3.1 bis... wäre ggf irgend wann mal der IP Bereich für unsere Gästewohnung.

So in etwas wäre meine Vorstellung die ich mir erhoffe und optimal wäre das der IP Bereich 192.168.1.1 - xxx und 192.168.2.1 - xxx zusammen arbeiten aber der IP Bereich 192.168.3.1 - xxx nicht zu den anderen Zugriff hat.

Wäre sowas möglich oder ist da meine Fantasie und Realität weit entfernt?

Danke