Hallo!

Ich hab hier mal eine sehr eigenartige Situation für .bmp-Datei spezialisten, hoffe jemand solcher kann mir weiterhelfen.

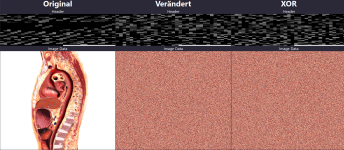

Es geht um 2 exakt gleiche bmp-Dateien (Bilder), welche auch in ihrer Größe 1:1 den gleichen Speicherbedarf benötigen. Eine der beiden Dateien wurde jedoch von einem Bekannten von mir irgendwie verändert, sodass kein Bildbearbeitungsprogramm oder sonstiger Bildbetrachter mehr das Bild anzeigen kann ... diese Datei wird einfach nicht mehr als Bild erkannt.

Angeblich hat der Bekannte ein spezielles Programm mit dem er diese verschlüsselten Bilder dann betrachten kann, ich glaube es aber nicht wirklich ...

Meine Frage wäre jetzt, was hat er genau gemacht? Was wurde an der zweiten Datei verändert, sodass sie nicht mehr als Bild erkannt wird, jedoch ihr Speicherbedarf 1:1 gleichgeblieben ist. Wurde es irgendwie verschlüssel? Oder nur ein winziger Eintrag in der Datei verändert?

Bitte um Ideen dazu, die beiden Dateien sind im Anhang zu finden.

Mfg,

Stepri

Ich hab hier mal eine sehr eigenartige Situation für .bmp-Datei spezialisten, hoffe jemand solcher kann mir weiterhelfen.

Es geht um 2 exakt gleiche bmp-Dateien (Bilder), welche auch in ihrer Größe 1:1 den gleichen Speicherbedarf benötigen. Eine der beiden Dateien wurde jedoch von einem Bekannten von mir irgendwie verändert, sodass kein Bildbearbeitungsprogramm oder sonstiger Bildbetrachter mehr das Bild anzeigen kann ... diese Datei wird einfach nicht mehr als Bild erkannt.

Angeblich hat der Bekannte ein spezielles Programm mit dem er diese verschlüsselten Bilder dann betrachten kann, ich glaube es aber nicht wirklich ...

Meine Frage wäre jetzt, was hat er genau gemacht? Was wurde an der zweiten Datei verändert, sodass sie nicht mehr als Bild erkannt wird, jedoch ihr Speicherbedarf 1:1 gleichgeblieben ist. Wurde es irgendwie verschlüssel? Oder nur ein winziger Eintrag in der Datei verändert?

Bitte um Ideen dazu, die beiden Dateien sind im Anhang zu finden.

Mfg,

Stepri