col

Ensign

- Registriert

- Sep. 2015

- Beiträge

- 185

Ich verwende den Webserver NGINX, um Live-Video im lokalen Netzwerk zu streamen.

Der Webserver ist dabei auf einer RamDisk "R:\nginx\nginx.exe“ angesiedelt.

In der Vergangenheit habe ich dafür die MSI-RamDisk 1.0.0.32 verwendet, die aber leider seit dem Windows Update im Dez 2022 gelegentliche BSODs verursacht.

Deshalb habe ich die MSI-RamDisk nun durch die Radeon RAMDisk 4.4.0.36 ersetzt.

Zu meiner Verwunderung war allerdings zunächst kein Zugriff auf den Webserver aus dem lokalen Netz möglich, obwohl ich den "R:\nginx\" Webserver Ordner unverändert von der zuvor verwendeten MSI-RamDisk Konfiguration übernommen habe.

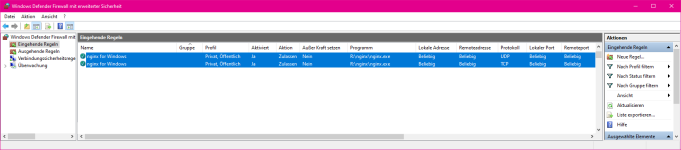

Auch die beiden eingehenden Regeln für den Webserver in der Windows Defender Firewall sind unverändert.

Jeweils für TCP und UDP ist darin die Aktion "Verbindung zulassen" eingestellt, sowohl für "Privat" als auch "Öffentlich". Alle Ports sind dabei erlaubt (siehe Anhänge).

Obwohl diese Regeln eingerichtet und auch in der Firewall als "Aktiviert" ausgewiesen sind, wird der Zugriff auf den Webserver aus dem Netzwerk blockiert, der Zugriff vom lokalen Rechner (127.0.0.1 localhost) hingegen funktioniert.

Es hat eine Weile gedauert, bis ich herausgefunden habe, dass die Angabe "Aktiviert" bezüglich dieser beiden Regeln in der Firewall falsch und damit irreführend ist.

Denn solange diese Regeln nach dem Mounten der RamDisk in der Firewall nicht erneut aktiviert werden, sind sie eben nicht aktiviert und bleiben unwirksam.

Erst mit erneutem Aktivieren der Regeln

Es ist schon ärgerlich, dass man den Anzeigen der Windows Defender Firewall wohl nicht in jedem Fall vertrauen kann. Bei einer so essenziellen Komponente wie einer Firewall sollte man sich auf die Anzeigen verlassen können.

-----

Diese Firewall-Merkwürdigkeit trat bei der MSI-RamDisk nicht auf, möglicherweise weil die MSI-RamDisk im Gegensatz zur Radeon RAMDisk noch vor der Aktivierung der Windows Defender Firewall gemountet wird.

-----

Microsoft Windows 10 Pro

Version 22H2, 10.0.19045

Der Webserver ist dabei auf einer RamDisk "R:\nginx\nginx.exe“ angesiedelt.

In der Vergangenheit habe ich dafür die MSI-RamDisk 1.0.0.32 verwendet, die aber leider seit dem Windows Update im Dez 2022 gelegentliche BSODs verursacht.

Deshalb habe ich die MSI-RamDisk nun durch die Radeon RAMDisk 4.4.0.36 ersetzt.

Zu meiner Verwunderung war allerdings zunächst kein Zugriff auf den Webserver aus dem lokalen Netz möglich, obwohl ich den "R:\nginx\" Webserver Ordner unverändert von der zuvor verwendeten MSI-RamDisk Konfiguration übernommen habe.

Auch die beiden eingehenden Regeln für den Webserver in der Windows Defender Firewall sind unverändert.

Jeweils für TCP und UDP ist darin die Aktion "Verbindung zulassen" eingestellt, sowohl für "Privat" als auch "Öffentlich". Alle Ports sind dabei erlaubt (siehe Anhänge).

Obwohl diese Regeln eingerichtet und auch in der Firewall als "Aktiviert" ausgewiesen sind, wird der Zugriff auf den Webserver aus dem Netzwerk blockiert, der Zugriff vom lokalen Rechner (127.0.0.1 localhost) hingegen funktioniert.

Es hat eine Weile gedauert, bis ich herausgefunden habe, dass die Angabe "Aktiviert" bezüglich dieser beiden Regeln in der Firewall falsch und damit irreführend ist.

Denn solange diese Regeln nach dem Mounten der RamDisk in der Firewall nicht erneut aktiviert werden, sind sie eben nicht aktiviert und bleiben unwirksam.

Erst mit erneutem Aktivieren der Regeln

- durch Aus-/Anknipsen der Option "Aktiviert"

- oder mit dem Befehl: netsh advfirewall firewall set rule dir=in name="nginx for Windows" new enable=yes

Es ist schon ärgerlich, dass man den Anzeigen der Windows Defender Firewall wohl nicht in jedem Fall vertrauen kann. Bei einer so essenziellen Komponente wie einer Firewall sollte man sich auf die Anzeigen verlassen können.

-----

Diese Firewall-Merkwürdigkeit trat bei der MSI-RamDisk nicht auf, möglicherweise weil die MSI-RamDisk im Gegensatz zur Radeon RAMDisk noch vor der Aktivierung der Windows Defender Firewall gemountet wird.

-----

Microsoft Windows 10 Pro

Version 22H2, 10.0.19045