Hallo,

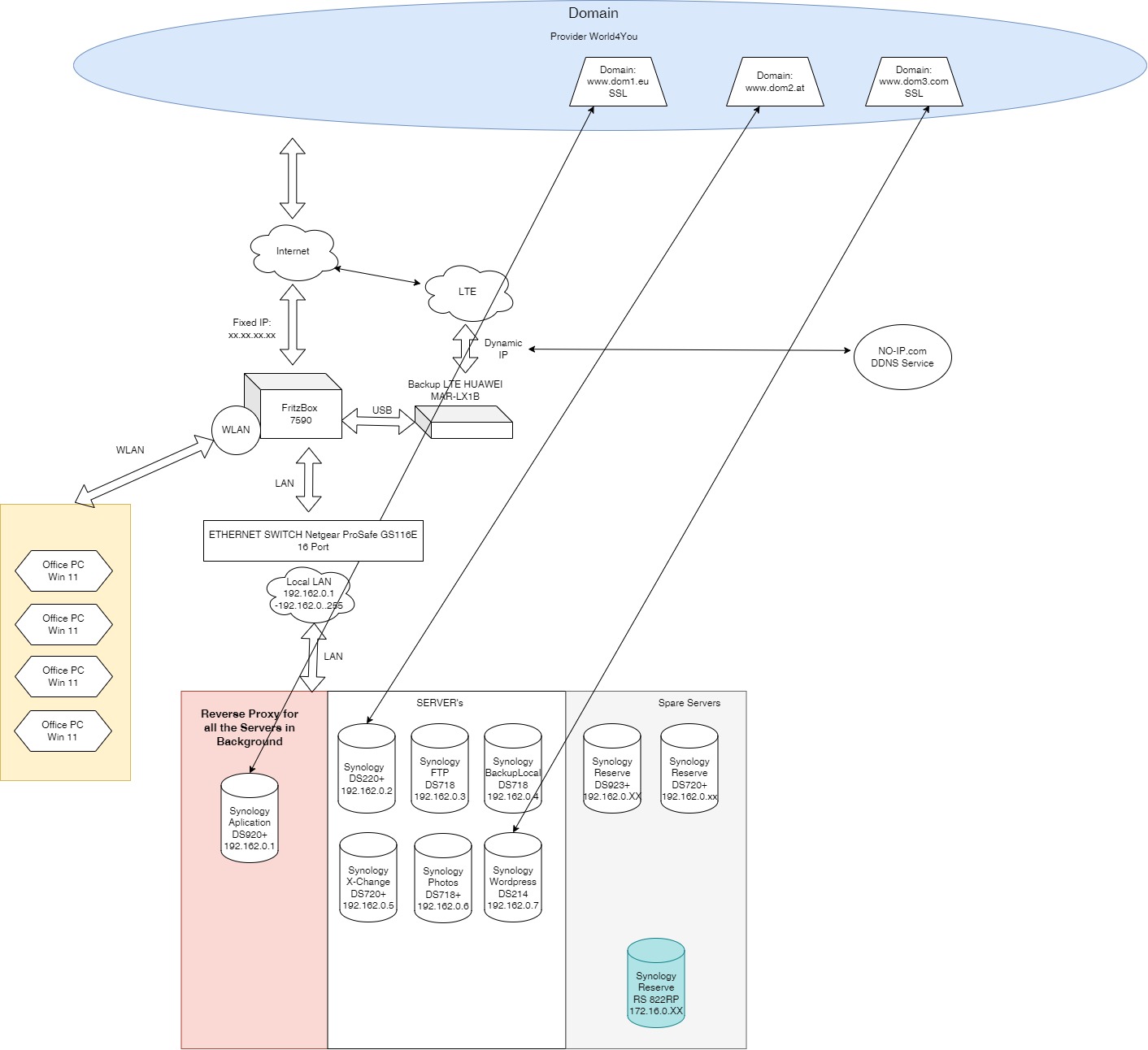

habe ein Netzwerk wie in beigefügtem Image.

1 Fritzbox 7590 + 1 LTE Stick als Backup via USB in der Fritzbox (public IP)

mehrere Synology NAS Systeme

3 Domänen, welche über ReverseProxy (welches auf einer Synology NAS läuft) an den jeweiligen Server bzw Applikation "geroutet" werden.

Grundsätzlich funktioniert das alles so. Ich gehe nun einmal davon aus, dass solch ein Netzwerk nicht unbedingt die beste Option ist und vermutlich auch nicht Stand der heutigen Technik ist.

Deshalb wäre ich über sinnvolle Empfehlungen froh, was verbessert werden könnte oder man anders machen sollte.

Momentan ist das "Problem" dass die Fritzbox eine statische IP hat und die Domänen auf diese statische IP geroutet sind. Also wenn das Backup (LTE STick) einschaltet (weil die Fritzbox keine DSL Verbindung mehr hat), dann bringt das nicht viel, weil die URLs der Domänen dann ja auf die statische IP routen und nicht auf die dynamische IP des LTE Stick. (no-ip ddns Service ist vorhanden).

Ich schätze ich muß bei der Domäne-Einstellung auch die dyn.DDNS Adresse angeben, damit im Falle, falls die statische IP nicht verfügbar ist, die URL Nutzer auf dennoch richtig geroutet werden (beide in den A Record eintragen?).

Weiteres "Problem" ist der LTE Stick, als Backup in der Fritzbox, da dieser erst nach einigen Minuten erkennt, dass die Internetverbindung der Fritzbox nicht mehr verfügbar ist und dann erst "einschaltet". (kann 15 Minuten oder mehr dauern).

Grundsätzlich wäre ein Fritzbox LTE router (public IP) auch vorhanden, jedoch habe ich den nicht ins Laufen bekommen mit der Fritzbox 7590 :-( [deshalb auch nicht in Betrieb]

Bin schon gespannt, wer mir hier weiterhelfen kann. oder vielleicht sagen die Netzwerkexperten eh, dass die Lösung derzeit "optimal" ist ;-)

LG

Patrick

habe ein Netzwerk wie in beigefügtem Image.

1 Fritzbox 7590 + 1 LTE Stick als Backup via USB in der Fritzbox (public IP)

mehrere Synology NAS Systeme

3 Domänen, welche über ReverseProxy (welches auf einer Synology NAS läuft) an den jeweiligen Server bzw Applikation "geroutet" werden.

Grundsätzlich funktioniert das alles so. Ich gehe nun einmal davon aus, dass solch ein Netzwerk nicht unbedingt die beste Option ist und vermutlich auch nicht Stand der heutigen Technik ist.

Deshalb wäre ich über sinnvolle Empfehlungen froh, was verbessert werden könnte oder man anders machen sollte.

Momentan ist das "Problem" dass die Fritzbox eine statische IP hat und die Domänen auf diese statische IP geroutet sind. Also wenn das Backup (LTE STick) einschaltet (weil die Fritzbox keine DSL Verbindung mehr hat), dann bringt das nicht viel, weil die URLs der Domänen dann ja auf die statische IP routen und nicht auf die dynamische IP des LTE Stick. (no-ip ddns Service ist vorhanden).

Ich schätze ich muß bei der Domäne-Einstellung auch die dyn.DDNS Adresse angeben, damit im Falle, falls die statische IP nicht verfügbar ist, die URL Nutzer auf dennoch richtig geroutet werden (beide in den A Record eintragen?).

Weiteres "Problem" ist der LTE Stick, als Backup in der Fritzbox, da dieser erst nach einigen Minuten erkennt, dass die Internetverbindung der Fritzbox nicht mehr verfügbar ist und dann erst "einschaltet". (kann 15 Minuten oder mehr dauern).

Grundsätzlich wäre ein Fritzbox LTE router (public IP) auch vorhanden, jedoch habe ich den nicht ins Laufen bekommen mit der Fritzbox 7590 :-( [deshalb auch nicht in Betrieb]

Bin schon gespannt, wer mir hier weiterhelfen kann. oder vielleicht sagen die Netzwerkexperten eh, dass die Lösung derzeit "optimal" ist ;-)

LG

Patrick