cornfield

Lt. Junior Grade

- Registriert

- Nov. 2007

- Beiträge

- 387

Hallo,

ich hatte bisher meine Datenträger allesamt mit Veracrypt verschlüsselt und war bis auf die massiven Performance-Einschränkungen bei NVME SSDs sehr zufrieden damit.

Systemfestplatte verschlüsselt, alle anderen Festplatten mit dem selben Passtwort verschlüsselt. damit beim Booten nach Passworteingabe alle Datenträger gemeinsam entschlüsselt werden.

Da ich aber statt 5000MB/s nur noch 1800MB/s bei meinen NVME SSDs durch Veracrypt hinbekommen, und ich schon häufig großte Datenmengen zu transferieren habe, dachte ich mir, dass ich beim nächsten Neuaufsetzen auf Bitlocker umsteige.

Dieser Tag ist heute.

Leichter gedacht als getan, denn Bitlocker scheint -für mich- etwas unlogisch zu arbeiten.

Erstmal zum Positiven: mit Bitlocker habe ich unter CrystalDiskMark von den 5000MB/s nun noch immer ganze 4950MB/s, Performance also TOP - zurück zu Veracrypt werde ich deshalb nicht mehr gehen.

Wichtig ist, dass keine der SSDs entschlüsselt werden kann, solange beim Start nicht der korrekte erweiterte-PIN eingegeben wurde. Also auch wenn der PC physisch entwendet wurde, muss garantiert sein, dass kein Zugriff auf die Daten erfolgen kann.

Kurz zu meiner verbauten Hardware:

AMD Ryzen 9 5950X (über die fTPM im UEFI aktiviert wurde)

SSDs: 1x1TB Corsair Force MP600 1TB, 1x1TB Samsung 980 Pro 2x1TB Samsung 860 EVO, 1x2TB Crucial MX500.

Erstmal wurde das Systemlaufwerk mit erweiterter PIN beim Systemstart verschlüsselt.

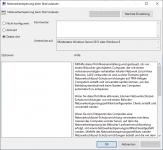

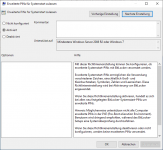

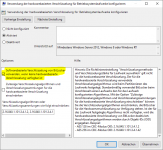

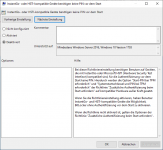

Hier alle von mir veränderten Gruppenrichtlinien (der Rest ist "Nicht konfiguriert"):

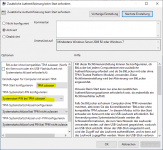

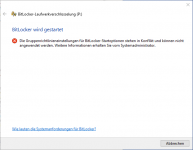

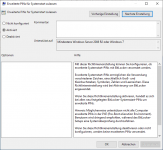

Bei Bild #2 in Gelb markiert verstehe ich nicht, warum die Wahl "TPM erforderlich" und/oder "Systemstart-PIN bei TPM erforderlich" nicht zulässig ist:

Ich möchte die PIN-Abfrage mit TPM doch nicht nur zulassen, sondern sie soll erforderlich für einen Systemstart sein. ...was verstehe ich hier falsch? - zur Probeverschlüsselung habe ich beide Optionen mit "zulassen" gewählt.

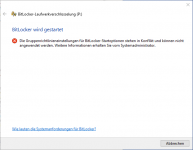

Nachdem nun Bitlocker meine System-SSD verschlüsselt hat, habe ich nach einem Neustart alle meine weiteren Datenfestplatten mit der Option "Laufwerk auf diesem Computer automatisch entsperren" verschlüsselt.

Meiner Logik nach werden die also erst frühestens dann entschlüsselt, wenn ich den erweiterten-PIN der System-SSD eingegeben habe, oder liege ich da falsch? ...wie gesagt, ein Datenzugriff sollte nur möglich sein, nachdem die erweiterte-PIN der Systemplatte eingegeben wurde, genau wie ich es damals bei Veracrypt hatte.

Bei einer der Festplatten fiel mir auf, dass die Frage, ob nur der verwendete Speicherplatz oder die gesamte Festplatte verschlüsselt werden sollte, nicht erschienen ist.

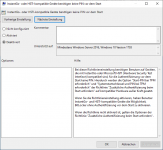

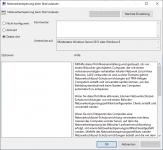

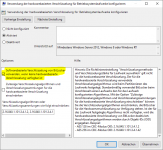

Hier sieht man auch den Grund:

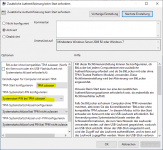

Bei einer SSD wurde von selbst entschieden, nur den verwendeten Speicherplatz zu verschlüsseln, bei einer weiteren (Crucial) wurde eine Hardware-Verschlüsselung angewandt. Der Rest wurde vollständig (wie von mir gewählt) und lediglich Softwareseitig verschlüsselt.

Wieso wird beliebig nur eine der SSDs Hardwareseitig verschlüsselt und warum konnte ich nicht jede Platte vollständig verschlüsseln?

Da ich ohnehin nochmal alle SSDs neu mit forced AES-256 verschlüsseln werde, sollte ich Hardwareverschlüsselung der Softwareverschlüsselung vorziehen? Wo liegen die Vor/Nachteile?

Vielen Dank!

ich hatte bisher meine Datenträger allesamt mit Veracrypt verschlüsselt und war bis auf die massiven Performance-Einschränkungen bei NVME SSDs sehr zufrieden damit.

Systemfestplatte verschlüsselt, alle anderen Festplatten mit dem selben Passtwort verschlüsselt. damit beim Booten nach Passworteingabe alle Datenträger gemeinsam entschlüsselt werden.

Da ich aber statt 5000MB/s nur noch 1800MB/s bei meinen NVME SSDs durch Veracrypt hinbekommen, und ich schon häufig großte Datenmengen zu transferieren habe, dachte ich mir, dass ich beim nächsten Neuaufsetzen auf Bitlocker umsteige.

Dieser Tag ist heute.

Leichter gedacht als getan, denn Bitlocker scheint -für mich- etwas unlogisch zu arbeiten.

Erstmal zum Positiven: mit Bitlocker habe ich unter CrystalDiskMark von den 5000MB/s nun noch immer ganze 4950MB/s, Performance also TOP - zurück zu Veracrypt werde ich deshalb nicht mehr gehen.

Wichtig ist, dass keine der SSDs entschlüsselt werden kann, solange beim Start nicht der korrekte erweiterte-PIN eingegeben wurde. Also auch wenn der PC physisch entwendet wurde, muss garantiert sein, dass kein Zugriff auf die Daten erfolgen kann.

Kurz zu meiner verbauten Hardware:

AMD Ryzen 9 5950X (über die fTPM im UEFI aktiviert wurde)

SSDs: 1x1TB Corsair Force MP600 1TB, 1x1TB Samsung 980 Pro 2x1TB Samsung 860 EVO, 1x2TB Crucial MX500.

Erstmal wurde das Systemlaufwerk mit erweiterter PIN beim Systemstart verschlüsselt.

Hier alle von mir veränderten Gruppenrichtlinien (der Rest ist "Nicht konfiguriert"):

Bei Bild #2 in Gelb markiert verstehe ich nicht, warum die Wahl "TPM erforderlich" und/oder "Systemstart-PIN bei TPM erforderlich" nicht zulässig ist:

Ich möchte die PIN-Abfrage mit TPM doch nicht nur zulassen, sondern sie soll erforderlich für einen Systemstart sein. ...was verstehe ich hier falsch? - zur Probeverschlüsselung habe ich beide Optionen mit "zulassen" gewählt.

Nachdem nun Bitlocker meine System-SSD verschlüsselt hat, habe ich nach einem Neustart alle meine weiteren Datenfestplatten mit der Option "Laufwerk auf diesem Computer automatisch entsperren" verschlüsselt.

Meiner Logik nach werden die also erst frühestens dann entschlüsselt, wenn ich den erweiterten-PIN der System-SSD eingegeben habe, oder liege ich da falsch? ...wie gesagt, ein Datenzugriff sollte nur möglich sein, nachdem die erweiterte-PIN der Systemplatte eingegeben wurde, genau wie ich es damals bei Veracrypt hatte.

Bei einer der Festplatten fiel mir auf, dass die Frage, ob nur der verwendete Speicherplatz oder die gesamte Festplatte verschlüsselt werden sollte, nicht erschienen ist.

Hier sieht man auch den Grund:

Bei einer SSD wurde von selbst entschieden, nur den verwendeten Speicherplatz zu verschlüsseln, bei einer weiteren (Crucial) wurde eine Hardware-Verschlüsselung angewandt. Der Rest wurde vollständig (wie von mir gewählt) und lediglich Softwareseitig verschlüsselt.

Wieso wird beliebig nur eine der SSDs Hardwareseitig verschlüsselt und warum konnte ich nicht jede Platte vollständig verschlüsseln?

Da ich ohnehin nochmal alle SSDs neu mit forced AES-256 verschlüsseln werde, sollte ich Hardwareverschlüsselung der Softwareverschlüsselung vorziehen? Wo liegen die Vor/Nachteile?

Vielen Dank!

Zuletzt bearbeitet: