Ray Donovan

Banned

- Registriert

- Apr. 2013

- Beiträge

- 750

Hi,

ich verzweifle langsam.

Setup sieht wie folgt aus.

Soweit die Theorie. Ich bekomme den VPN aber nichts ans laufen.

Bisher konnte ich das immer alles über die NAS regeln, wenn ich mal einen VPN aufgebaut habe, was in diesem Falle leider nicht geht, weil die NAS diese Option nicht besitzt.

Ich könnte auch einfach eine NAS kaufen, die mir als VPN Server dient, aber ich will verstehen, warum es nicht geht.

Was habe ich versucht:

a.) VPN als eingehende Verbindung unter Windows 10 Pro (²Server) einrichten, das geht, aber ich komme mit keinem externen Rechner in den VPN rein. Obwohl ich die Firewall vom ²Server testweise ausgeschaltet und die notwendigen Ports im Router (Ports an 192.168.178.8 weiterleiten) eingegeben habe. Finde diese Variante aber nicht gut, da Zertifikate etc. dafür ja schon Sinn machen und Windows 10 Pro hier gar keine Möglichkeiten gibt. Aber es geht ja sowieso nicht.

b.) OpenVPN auf ²Server installiert, bekomme das mit den Zertifikaten nicht hin (warum macht man das so unfassbar kompliziert?). Bis dahin kommt er aber gar nicht. Also die Zertifikate sind nicht das Problem, er kommt einfach mit externen Rechner und OpenVPN Connect nicht drauf. Gar nicht. Er findet die IP nicht.

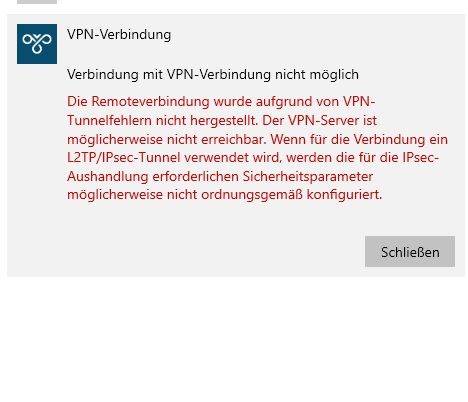

c.) Auf ²Server eine VM mit Linux Mint installiert und versucht wireguard install zu nutzen. Soweit geht das auch, aber er startet den service nicht. Daher geht es nicht. Dann habe ich versucht es manuell zu installieren, aber es kommt im Clienten immer:

Kurioserweise ist es total egal, ob ich falsche Zertifikate nehme oder eine IP eingebe, die es gar nicht gibt es kommt immer diese besagte Meldung. Macht für mich keinen Sinn. Am Anfang dachte ich immer, es liegt an den Zertifikaten, aber dann habe ich einfach andere IP-Adressen genommen und die Meldung bleibt so.

Jetzt könnte man ja auch einfach einen externen VPN-Anbieter nehmen, was auch eine Option wäre aber

i.) ist das sicher und

ii.) wie kann ich mich über einen externen VPN, der irgendwo auf der Welt steht so einwählen, dass ich im lokalen Netzwerk bin? Wenn der VPN im lokalen Netzwerk eingerichtet wurde (z.B über die NAS) ist ja alles logisch, aber ich verstehe nicht, wie es über externe VPNs läuft?

Oder verwechsele ich das gerade und sollte mir einen günstigen VPS mieten und darüber nen eigenen VPN erstellen. Da er aber woanders stehen würde, verstehe ich das wieder nicht.

Irgendwie peile ich nichts mehr.

Entschuldigt bitte, ist schon spät, die Konzentration lässt nach.

P.S Es würde mich sehr freuen, wenn ihr mir bei dem Problem helfen könntet ohne euch über die Gegebenheiten lustig zu machen. Der Server ist leider notwendig, weil dort eine Software läuft, die immer laufen muss und die es für Linux nicht gibt. Sonst hätte man direkt alles über eine vernünftige NAS machen können und man bräuchte den Server gar nicht. Für Tipps wie man das optimieren kann, bin ich aber dankbar.

ich verzweifle langsam.

Setup sieht wie folgt aus.

- statische IP-Adresse ist vorhanden (also DDNS nicht notwendig)

- PlusBox Vodafone Router (ohne Möglichkeit dort einen VPN einzurichten, Portfreigabe ist aber möglich, die Ports leite ich nach 192.168.178.8 weiter)

- Rechner mit Windows 10 (dient als ²Server, 192.168.178.8)

- NAS (ohne Möglichkeit dort einen VPN einzurichten, dient als Backup für ²Server)

- zwei weitere (Office)-Rechner (Windows 10, 192.168.178.9 und 192.168.178.10) die - nachdem man per VPN eingewählt ist, per Notebook und RDP (192.168.178.9 und 192.168.178.10) von überall aus angesteuert werden können sollen. Natürlich erst, wenn man im VPN eingewählt ist.

Soweit die Theorie. Ich bekomme den VPN aber nichts ans laufen.

Bisher konnte ich das immer alles über die NAS regeln, wenn ich mal einen VPN aufgebaut habe, was in diesem Falle leider nicht geht, weil die NAS diese Option nicht besitzt.

Ich könnte auch einfach eine NAS kaufen, die mir als VPN Server dient, aber ich will verstehen, warum es nicht geht.

Was habe ich versucht:

a.) VPN als eingehende Verbindung unter Windows 10 Pro (²Server) einrichten, das geht, aber ich komme mit keinem externen Rechner in den VPN rein. Obwohl ich die Firewall vom ²Server testweise ausgeschaltet und die notwendigen Ports im Router (Ports an 192.168.178.8 weiterleiten) eingegeben habe. Finde diese Variante aber nicht gut, da Zertifikate etc. dafür ja schon Sinn machen und Windows 10 Pro hier gar keine Möglichkeiten gibt. Aber es geht ja sowieso nicht.

b.) OpenVPN auf ²Server installiert, bekomme das mit den Zertifikaten nicht hin (warum macht man das so unfassbar kompliziert?). Bis dahin kommt er aber gar nicht. Also die Zertifikate sind nicht das Problem, er kommt einfach mit externen Rechner und OpenVPN Connect nicht drauf. Gar nicht. Er findet die IP nicht.

c.) Auf ²Server eine VM mit Linux Mint installiert und versucht wireguard install zu nutzen. Soweit geht das auch, aber er startet den service nicht. Daher geht es nicht. Dann habe ich versucht es manuell zu installieren, aber es kommt im Clienten immer:

2022-02-04 03:06:07.510375: [TUN] [abhau] Sending handshake initiation to peer 1 (178.15.XXX.XXX:51820)

2022-02-04 03:06:12.513817: [TUN] [abhau] Sending handshake initiation to peer 1 (178.15.XXX.XXX:51820)

2022-02-04 03:06:17.537982: [TUN] [abhau] Sending handshake initiation to peer 1 (178.15.XXX.XXX:51820)

2022-02-04 03:06:22.546246: [TUN] [abhau] Sending handshake initiation to peer 1 (178.15.XXX.XXX:51820)

2022-02-04 03:06:27.602645: [TUN] [abhau] Handshake for peer 1 (178.15.XXX.XXX:51820) did not complete after 5 seconds, retrying (try 2)

2022-02-04 03:06:27.602664: [TUN] [abhau] Sending handshake initiation to peer 1 (178.15.XXX.XXX:51820)

2022-02-04 03:06:32.714494: [TUN] [abhau] Handshake for peer 1 (178.15.XXX.XXX:51820) did not complete after 5 seconds, retrying (try 2)

2022-02-04 03:06:32.714494: [TUN] [abhau] Sending handshake initiation to peer 1 (178.15.XXX.XXX:51820)

2022-02-04 03:06:37.725789: [TUN] [abhau] Handshake for peer 1 (178.15.XXX.XXX:51820) did not complete after 5 seconds, retrying (try 2)

2022-02-04 03:06:37.725789: [TUN] [abhau] Sending handshake initiation to peer 1 (178.15.XXX.XXX:51820)

2022-02-04 03:06:42.755239: [TUN] [abhau] Handshake for peer 1 (178.15.XXX.XXX:51820) did not complete after 5 seconds, retrying (try 2)

2022-02-04 03:06:42.755239: [TUN] [abhau] Sending handshake initiation to peer 1 (178.15.XXX.XXX:51820)

2022-02-04 03:06:47.786294: [TUN] [abhau] Sending handshake initiation to peer 1 (178.15.XXX.XXX:51820)

Kurioserweise ist es total egal, ob ich falsche Zertifikate nehme oder eine IP eingebe, die es gar nicht gibt es kommt immer diese besagte Meldung. Macht für mich keinen Sinn. Am Anfang dachte ich immer, es liegt an den Zertifikaten, aber dann habe ich einfach andere IP-Adressen genommen und die Meldung bleibt so.

Jetzt könnte man ja auch einfach einen externen VPN-Anbieter nehmen, was auch eine Option wäre aber

i.) ist das sicher und

ii.) wie kann ich mich über einen externen VPN, der irgendwo auf der Welt steht so einwählen, dass ich im lokalen Netzwerk bin? Wenn der VPN im lokalen Netzwerk eingerichtet wurde (z.B über die NAS) ist ja alles logisch, aber ich verstehe nicht, wie es über externe VPNs läuft?

Oder verwechsele ich das gerade und sollte mir einen günstigen VPS mieten und darüber nen eigenen VPN erstellen. Da er aber woanders stehen würde, verstehe ich das wieder nicht.

Irgendwie peile ich nichts mehr.

Entschuldigt bitte, ist schon spät, die Konzentration lässt nach.

P.S Es würde mich sehr freuen, wenn ihr mir bei dem Problem helfen könntet ohne euch über die Gegebenheiten lustig zu machen. Der Server ist leider notwendig, weil dort eine Software läuft, die immer laufen muss und die es für Linux nicht gibt. Sonst hätte man direkt alles über eine vernünftige NAS machen können und man bräuchte den Server gar nicht. Für Tipps wie man das optimieren kann, bin ich aber dankbar.

Zuletzt bearbeitet: