hautschi

Lieutenant

- Registriert

- Feb. 2012

- Beiträge

- 1.009

Hallo liebe Forengemeinde,

ich nutze meine DS218play aktuell rein im lokalen Netzwerk und verbinde mich von außen per VPN, um auf das NAS zuzugreifen (DS File, Synology Photos und Synology Drive am Smartphone + CalDAV/CardDAV Sync sowie am Laptop dann auch per Browser oder eingebundene Laufwerke).

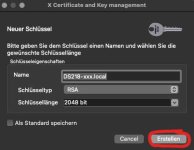

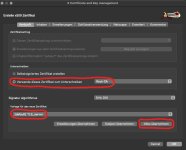

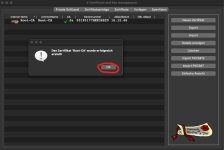

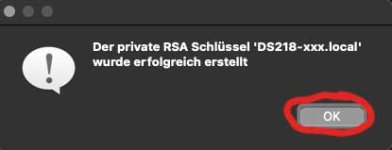

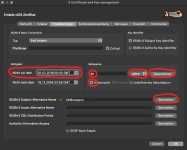

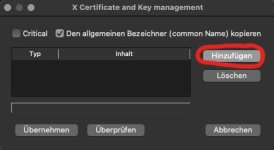

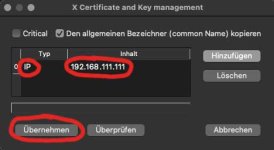

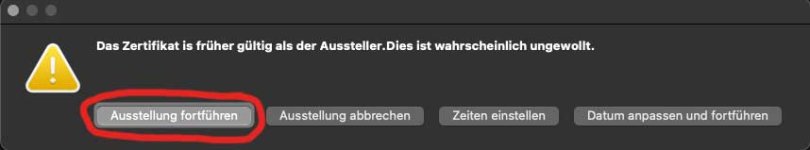

Leider muss ich oft auf HTTP zurückgreifen, da das standardmäßige Synology-Zertifikat bei meiner lokalen IP-Adresse (logischerweise) vom Browser oder Endgerät/App als nicht vertrauenswürdig eingestuft wird, sofern ich eine HTTPS Verbindung aufbauen möchte. Ein eigenes lokales Zertifikat kann ich mir nicht über die eingebauten Funktionen (z. B. Let's Encrypt) holen, da die DiskStation selbst nicht online kommt (und ich nicht weiß, ob Let's Encrypt für lokale IP-Adressen sowas überhaupt kann, denke mal nicht...).

Gibt es eine einfach zu nutzende Funktion für "Normalos", sich ein eigenes Zertifikat fürs lokale Netzwerk zu generieren und auf der DS zu nutzen, ohne dass man dafür seine eigene CA aufmachen muss usw. - das ist mir in meiner knapp bemessenen Freizeit dann doch zu viel Spielerei. Falls nein, ist sowas seitens Synology in Planung?

Besten Dank für eure Hilfe

ich nutze meine DS218play aktuell rein im lokalen Netzwerk und verbinde mich von außen per VPN, um auf das NAS zuzugreifen (DS File, Synology Photos und Synology Drive am Smartphone + CalDAV/CardDAV Sync sowie am Laptop dann auch per Browser oder eingebundene Laufwerke).

Leider muss ich oft auf HTTP zurückgreifen, da das standardmäßige Synology-Zertifikat bei meiner lokalen IP-Adresse (logischerweise) vom Browser oder Endgerät/App als nicht vertrauenswürdig eingestuft wird, sofern ich eine HTTPS Verbindung aufbauen möchte. Ein eigenes lokales Zertifikat kann ich mir nicht über die eingebauten Funktionen (z. B. Let's Encrypt) holen, da die DiskStation selbst nicht online kommt (und ich nicht weiß, ob Let's Encrypt für lokale IP-Adressen sowas überhaupt kann, denke mal nicht...).

Gibt es eine einfach zu nutzende Funktion für "Normalos", sich ein eigenes Zertifikat fürs lokale Netzwerk zu generieren und auf der DS zu nutzen, ohne dass man dafür seine eigene CA aufmachen muss usw. - das ist mir in meiner knapp bemessenen Freizeit dann doch zu viel Spielerei. Falls nein, ist sowas seitens Synology in Planung?

Besten Dank für eure Hilfe