Also ist es mit dem aktuellen Setup und durch die Integrierung der Firewall nicht möglich ein komplettes MESH Netzwerk zu schaffen und alle IP's in der .44 Box anzeigen zu lassen, da der LAN Traffic nicht mehr über die Adminbox (.44) geht? Habe ich das so richtig aufgefasst?

Du verwendest einen veralteten Browser. Es ist möglich, dass diese oder andere Websites nicht korrekt angezeigt werden.

Du solltest ein Upgrade durchführen oder einen alternativen Browser verwenden.

Du solltest ein Upgrade durchführen oder einen alternativen Browser verwenden.

Fritzbox Mesh und IP Administration nicht verfügbar seit Firewall-integration

- Ersteller Fries3

- Erstellt am

JohnWayne78

Lieutenant Pro

- Registriert

- Mai 2008

- Beiträge

- 702

dann macht doch die .44 zum Master

Raijin

Fleet Admiral

- Registriert

- Nov. 2007

- Beiträge

- 18.285

Auch wenn man das nicht gerne hören möchte, aber wenn FritzMesh sich nicht so verhält wie man es erwartet, kann man es einfach nur immer wieder und wieder neu einrichten - von Anfang bis Ende - und die Daumen drücken, dass es dieses Mal funktioniert. So ist es leider bei solchen Geräten, weil es eben gerade keine expliziten Konfigurationsmöglichkeiten geben soll. Warum nicht? Damit Otto Normal, für den Fritzboxxen gebaut und verkauft werden, sie nicht kaputtkonfigurieren kann. Daher ist es nur Fire'n'Forget, Knopf drücken und "funktioniert" oder eben erst beim x. Versuch oder ggfs auch gar nicht.

Kann sein, muss aber nicht. Wie genau FritzMesh hinter den Kulissen arbeitet und wie es diese und andere Informationen abfragt, sammelt oder verteilt, weiß nur AVM, weil das nun mal ein proprietäres System ist, welches man weder individuell beeinflussen noch in das man reingucken kann.Fries3 schrieb:Habe ich das so richtig aufgefasst?

JohnWayne78

Lieutenant Pro

- Registriert

- Mai 2008

- Beiträge

- 702

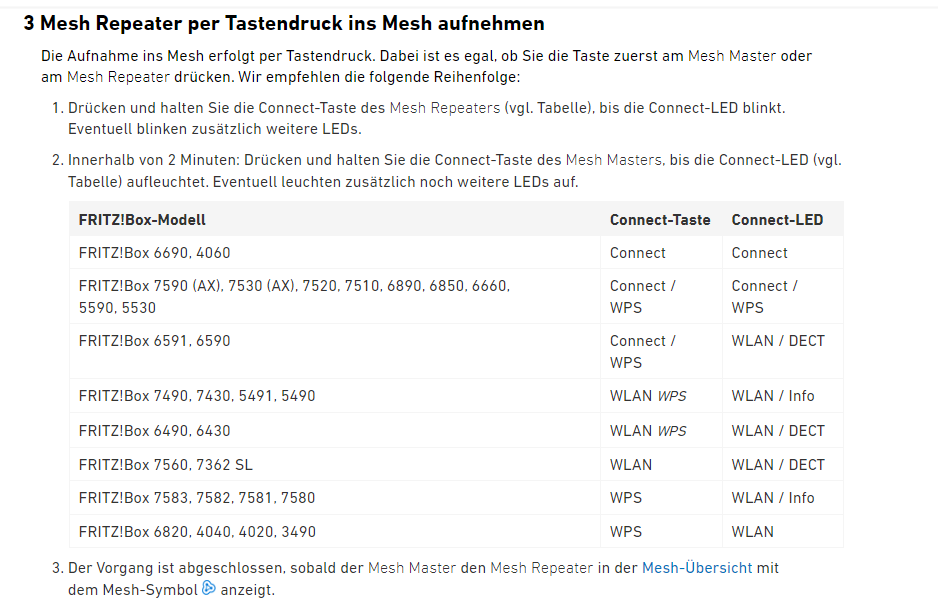

und was zeigt die Mesh Übersicht vom Master? wie sehen die Client Einstellugen aus? und folgendes durchgeführt?

h00bi

Fleet Admiral

- Registriert

- Aug. 2006

- Beiträge

- 24.278

ich hab noch nichtmal euren aktuellen Aufbau richtig aufgefasst. Bzw. was ich lese ergbt für mich keinen Sinn warum man das so aufbauen sollte.Fries3 schrieb:Also ist es mit dem aktuellen Setup und durch die Integrierung der Firewall nicht möglich ein komplettes MESH Netzwerk zu schaffen und alle IP's in der .44 Box anzeigen zu lassen, da der LAN Traffic nicht mehr über die Adminbox (.44) geht? Habe ich das so richtig aufgefasst?

Ganz ehrlich: Visualisiere das Konstrukt einfach mal. Reicht auch auf nem Zettel.

Dann löst sich das problem vermutlich von selbst.

Falls nicht poste ein Foto davon.

nitech

Commander

- Registriert

- Mai 2009

- Beiträge

- 2.329

Du wirst in der MeshMaster Fritzbox nicht mehr alle LAN-Geräte angezeigt bekommen da diese sich eben an der .44 Fritzbox vorbei per Eurem Firewall ins Internet verbinden. Das geht nur wenn die Fritz auch Router ist.

Wenn ich das Problem jetzt so richtig interpretiere.

mfg

Wenn ich das Problem jetzt so richtig interpretiere.

mfg

Raijin

Fleet Admiral

- Registriert

- Nov. 2007

- Beiträge

- 18.285

So wie ich es verstanden habe spielt die .1er Fritzbox aber faktisch keine Rolle mehr, oder?

Wir brauchen wirklich eine vernünftige Darstellung des Netzwerks mit allen Komponenten, Bezeichnungen, IPs und Verbindungen. Die FritzGUI ist kein Tool zur Darstellung eines Netzwerks und mittlerweile gibt es wohl mehr Leser mit Fragezeichen im Gesicht als es Leser gibt, die den Aufbau nachvollziehen können...

Wir brauchen wirklich eine vernünftige Darstellung des Netzwerks mit allen Komponenten, Bezeichnungen, IPs und Verbindungen. Die FritzGUI ist kein Tool zur Darstellung eines Netzwerks und mittlerweile gibt es wohl mehr Leser mit Fragezeichen im Gesicht als es Leser gibt, die den Aufbau nachvollziehen können...

User007

Admiral

- Registriert

- Feb. 2008

- Beiträge

- 7.207

Ich fasse das Konstrukt so auf:

1. FB (IP: 192.168.78.1) stellt ausschließlich die Internetverbindung zum Provider her und leitet via LAN zur (leider immer noch unbekannten) HW-Firewall (IP: 192.168.178.1) und weiter mittels eines (noch ebenfalls unbekannten) Switchs zur als Mesh-Master konfigurierten 2. FB (IP: 192.168.178.44).

Für mich stellt sich der zwischengeschaltete Switch als fragwürdiges und mglw. "behinderndes" Element dar - insbesondere, sofern das ein Managed (bzw. sog. Smart-)Switch sein sollte.

Für mich stellt sich der zwischengeschaltete Switch als fragwürdiges und mglw. "behinderndes" Element dar - insbesondere, sofern das ein Managed (bzw. sog. Smart-)Switch sein sollte.

- Registriert

- Dez. 2010

- Beiträge

- 1.288

So habe ich den Aufbau verstanden:User007 schrieb:Ich fasse das Konstrukt so auf:

1. FB (IP: 192.168.78.1) stellt ausschließlich die Internetverbindung zum Provider her und leitet via LAN zur (leider immer noch unbekannten) HW-Firewall (IP: 192.168.178.1) und weiter mittels eines (noch ebenfalls unbekannten) Switchs zur als Mesh-Master konfigurierten 2. FB (IP: 192.168.178.44).

- 1x Fritz!Box #1 für WAN-Anbindung und einem Transfernetz Richtung FW

- 1x Fritz!Box #2 direkt hinter der FW als Mesh Master

- Anbindung der restlichen Clients über einen Switch

Im ersten Posting sieht man die Anbindung der FW via Port 1 und die restlichen Systeme sieht die Fritz!Box nur über Port 2.

Wäre es ein Managed Switch, da wäre es neben der unbekannten Firewall die zweite sinnvolle Anschaffung in diesem Konstrukt. Ich vermute eher, dass hier ein (günstiger) unmanaged Switch zum Einsatz kommt.User007 schrieb:Für mich stellt sich der zwischengeschaltete Switch als fragwürdiges und mglw. "behinderndes" Element dar - insbesondere, sofern das ein Managed (bzw. sog. Smart-)Switch sein sollte.

Letztlich ist das aber fast egal: Wenn die Fritz!box #2 nicht routet, dann sieht sie auch keine IP-Adressen im LAN. Das wäre alles nur Layer 2, was bei ihr ankommt.

h00bi

Fleet Admiral

- Registriert

- Aug. 2006

- Beiträge

- 24.278

Naja, ich les das anders.Fries3 schrieb:Wir haben eine Fritzbox (192.168.78.1) für die Internetverbindung, WLAN ist bei diesem Gerät ausgeschaltet. Es dient rein für die Zugangsdaten der Telekom. Davor kommt eine Hardware Firewall: (192.168.178.1).

Davor ist für mich WAN seitig.

Zudem wäre es interessant was für ein Internetanschluss zum Einsatz kommt. Wenn die FB1 nur die Zugangsdaten für die PPPoE Einwahl bereitstellt, dann müsste der Anschluss ja auf Ethernet bereitgestellt werden. Sonst wäre ja auch das Modem der FB im Einsatz und nicht nur die Zugangsdaten.

Hier wäre die erste Frage ob die nicht näher genannte FW nicht einfach PPPoE machen kann.

Dann stellt sich die Frage ob ein zweites (?) NAT hinter der FW problematisch ist ist nicht.

- Registriert

- Dez. 2010

- Beiträge

- 1.288

Lass die Formulierungen von ihm mal außen vor und schau Dir die Screenshots an: Die APs haben eine Adresse aus 192.168.178.0/24 und die Firewall ist als Gateway in Fritz!Box #2 eingetragen und sichtbar.h00bi schrieb:Naja, ich les das anders.

Davor ist für mich WAN seitig.

Das spielt abgesehen vom akademischen Interesse zu diesem Aufbau welche Rolle für den Betrieb des Netzes?h00bi schrieb:Zudem wäre es interessant was für ein Internetanschluss zum Einsatz kommt. Wenn die FB1 nur die Zugangsdaten für die PPPoE Einwahl bereitstellt, dann müsste der Anschluss ja auf Ethernet bereitgestellt werden. Sonst wäre ja auch das Modem der FB im Einsatz und nicht nur die Zugangsdaten.

...aber das ändert nichts an den LAN-seitigen Problemen.h00bi schrieb:Hier wäre die erste Frage ob die nicht näher genannte FW nicht einfach PPPoE machen kann.

Warum sollte es das? Und auch hier: Es spielt für sein Mesh-Thema keine Rolle, sondern ist "nur" ein unschönes Konstrukt.h00bi schrieb:Dann stellt sich die Frage ob ein zweites (?) NAT hinter der FW problematisch ist ist nicht.

Habe selbst lang genug mit so einem Konstrukt gearbeitet:

WAN <---> Fritz!Box (Modem) <--Transfer--> FW (FortiGate)

NAT war zeitweise bei der Fritz!Box und bei der FortiGate aktiv, später dann statisches Routing von der Fritz!Box ins LAN hinter der FortiGate.

Für mich wäre spannend, was für eine Firewall beim TE aktiv ist. Die müsste eigentlich die meisten Clients "sehen".

h00bi

Fleet Admiral

- Registriert

- Aug. 2006

- Beiträge

- 24.278

Wenn er eine zentrale Ansicht gemäß Beschreibung in der FB möchte, muss er eine FB auch entsprechend einsetzen.

Daher sind die o.g. Fragen von daher interessant, als das man das nur durch deren entsprechender Beantwortung umbauen kann um das gewünschte Ziel zu erreichen.

Daher sind die o.g. Fragen von daher interessant, als das man das nur durch deren entsprechender Beantwortung umbauen kann um das gewünschte Ziel zu erreichen.

Raijin

Fleet Admiral

- Registriert

- Nov. 2007

- Beiträge

- 18.285

Solange der Aufbau nicht zweifelsfrei bekannt ist, kann man zunächst einmal gar nichts ausschließen - egal wie unwahrscheinlich es sein mag und egal wie man selbst die Beschreibung der Situation vor Ort interpretiert. "Offen bleiben für alles" würde ich sagen - bis wir Klarheit in Form eines eindeutigen Netzwerkdiagramms bzw. einer -skizze haben.

Es besteht sogar die Möglichkeit, dass wir hier vor einem XY-Problem stehen und sich am Ende alles ganz anders darstellt als gedacht. Davon gehe ich derzeit zwar nicht aus, aber ich hab schon so viele Y gesehen, die mit dem X so viel zu tun hatten wie Autoreifen mit Monitorhalterungen. Wobei .. .. für Autofreaks wäre das womöglich sogar Schreibtischdeko

Es besteht sogar die Möglichkeit, dass wir hier vor einem XY-Problem stehen und sich am Ende alles ganz anders darstellt als gedacht. Davon gehe ich derzeit zwar nicht aus, aber ich hab schon so viele Y gesehen, die mit dem X so viel zu tun hatten wie Autoreifen mit Monitorhalterungen. Wobei .. .. für Autofreaks wäre das womöglich sogar Schreibtischdeko

Ähnliche Themen

- Antworten

- 8

- Aufrufe

- 540

- Antworten

- 20

- Aufrufe

- 8.665

- Antworten

- 6

- Aufrufe

- 1.112

- Antworten

- 20

- Aufrufe

- 7.494

- Antworten

- 19

- Aufrufe

- 24.508