WhiteGoose

Lt. Junior Grade

- Registriert

- Juli 2013

- Beiträge

- 419

Hallo,

System ist in der Signatur (TPM2.0 ist auf dem Board). Nachdem ich nun festgestellt habe, dass mein Board keine Festplattenverschlüsselung auf Bios-Level unterstützt, würde ich meine Platte gerne via Bitlocker + TPM Hardwareverschlüsseln.

Folgenden Zustand hätte ich gerne:

-Die gesamte SSD soll hardware-encrypted werden

-Der Key soll auf das TPM2.0 gespeichert werden und mit einem Passwort geschützt werden

-Das Passwort muss bei jedem Systemstart erneut eintippt werden

-Sollte das Passwort vergessen werden oder das Board/TPM irgendwann Probleme haben, sollte noch zusätzlich die Option bestehen, statt dem Passwort den Key einzugeben, welcher beim Bitlocker Setup exportiert wurde

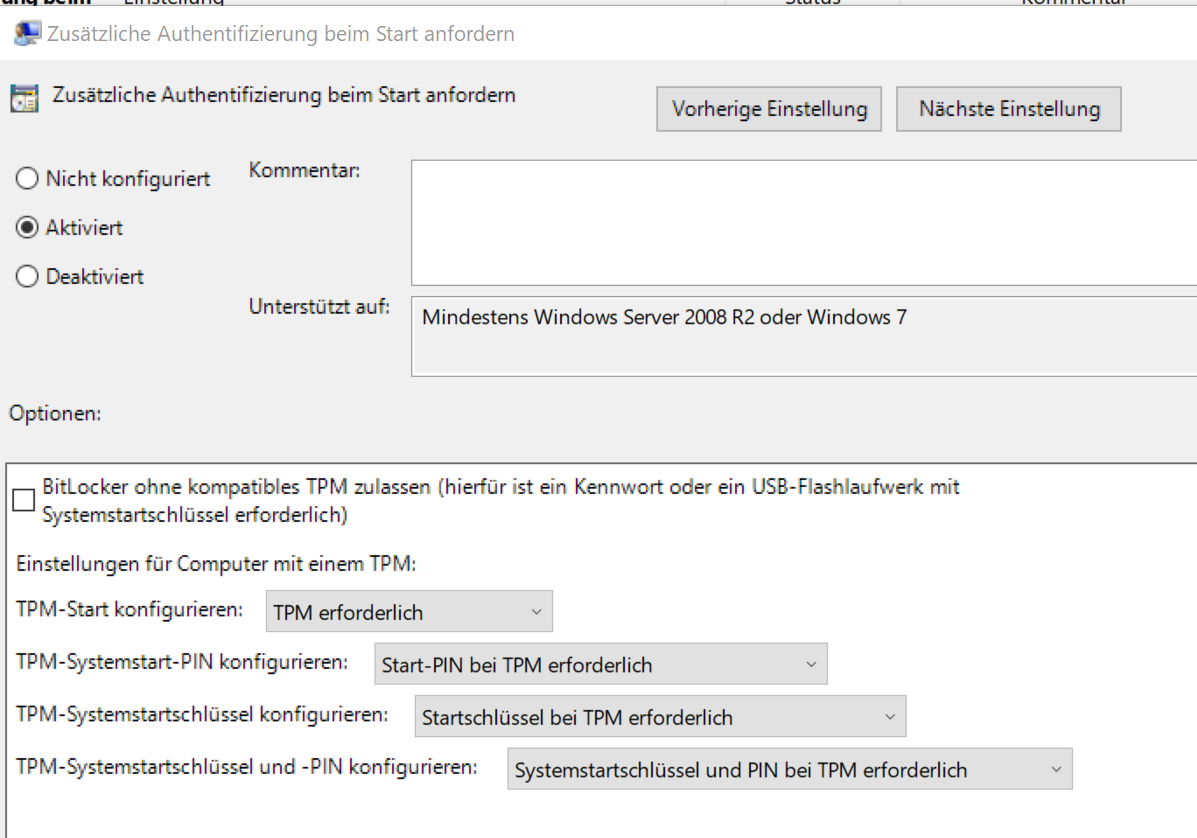

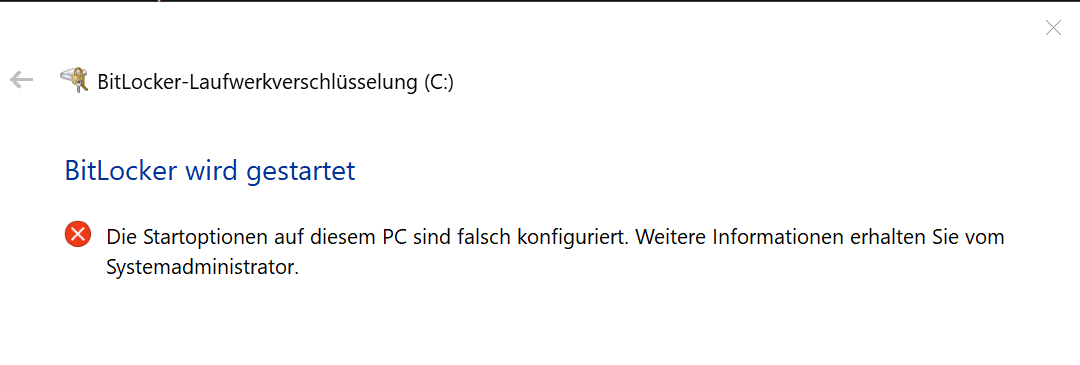

Habe im gpedit schon alles Mögliche getestet, irgendwie will Windows das TPM dennoch nicht nutzen und will stattdessen einen USB Stick nutzen oder gibt mir folgende Fehlermeldung:

Vielen Danke für eure Hilfe

System ist in der Signatur (TPM2.0 ist auf dem Board). Nachdem ich nun festgestellt habe, dass mein Board keine Festplattenverschlüsselung auf Bios-Level unterstützt, würde ich meine Platte gerne via Bitlocker + TPM Hardwareverschlüsseln.

Folgenden Zustand hätte ich gerne:

-Die gesamte SSD soll hardware-encrypted werden

-Der Key soll auf das TPM2.0 gespeichert werden und mit einem Passwort geschützt werden

-Das Passwort muss bei jedem Systemstart erneut eintippt werden

-Sollte das Passwort vergessen werden oder das Board/TPM irgendwann Probleme haben, sollte noch zusätzlich die Option bestehen, statt dem Passwort den Key einzugeben, welcher beim Bitlocker Setup exportiert wurde

Habe im gpedit schon alles Mögliche getestet, irgendwie will Windows das TPM dennoch nicht nutzen und will stattdessen einen USB Stick nutzen oder gibt mir folgende Fehlermeldung:

Vielen Danke für eure Hilfe