pulsar1

Ensign

- Registriert

- Jan. 2012

- Beiträge

- 176

Hallo,

ich bitte um Hilfe beim Verständnis von VLANs im Heimnetzwerk. Nach dem Lesen einer Grundlagen und dem Anschauen verschiedener Videos bekomme ich die Fachbegriffe tagged /untagged VLAN, Trunk-Ports noch nicht ganz zusortiert und weiß sie nicht auf meinen Fall anzuwenden.

In meinem Fall ist am Router (Fritzbox 7590) an entfernter Stelle per Kabel ein Switch (TP-LINK SG105E v4) angeschlossen.

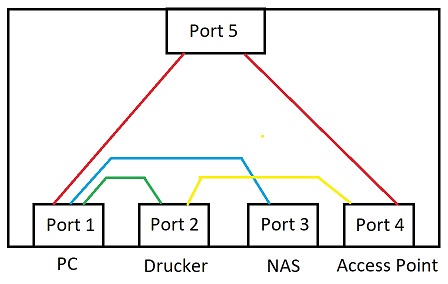

An diesem sind fünf verschiedene Geräte angeschlossen, wie im Bild unten skizziert.

Ich möchte gerne erreichen, dass (wie farbig skizziert)

Ziel ist es, nur notwendigen Geräten Zugriff auf "das Internet" zu erlauben. NAS und Drucker benötigen keinen Internetzugriff.

Wie muss meine VLAN-Konfiguration aussehen? Bitte um Hilfe, möglicherweise denke ich einfach in die falsche Richtung oder suche eine richtige Lösung auf das falsche Problem ;-)

ich bitte um Hilfe beim Verständnis von VLANs im Heimnetzwerk. Nach dem Lesen einer Grundlagen und dem Anschauen verschiedener Videos bekomme ich die Fachbegriffe tagged /untagged VLAN, Trunk-Ports noch nicht ganz zusortiert und weiß sie nicht auf meinen Fall anzuwenden.

In meinem Fall ist am Router (Fritzbox 7590) an entfernter Stelle per Kabel ein Switch (TP-LINK SG105E v4) angeschlossen.

An diesem sind fünf verschiedene Geräte angeschlossen, wie im Bild unten skizziert.

Ich möchte gerne erreichen, dass (wie farbig skizziert)

- Port 1 nur Zugriff auf die Ports 2, 3, 5 besitzt (PC mit Drucker, NAS und Internet verknüpfen)

- Port 2 nur Zugriff auf die Ports 1, 4 besitzt (Drucker mit PC und Access Point verknüpfen)

- Port 3 nur Zugriff auf Port 1 besitzt (NAS nur mit PC verknüpfen).

- Port 4 nur Zugriff auf die Ports 2, 5 besitzt (Access Point mit Drucker und Internet verknüpfen).

Ziel ist es, nur notwendigen Geräten Zugriff auf "das Internet" zu erlauben. NAS und Drucker benötigen keinen Internetzugriff.

Wie muss meine VLAN-Konfiguration aussehen? Bitte um Hilfe, möglicherweise denke ich einfach in die falsche Richtung oder suche eine richtige Lösung auf das falsche Problem ;-)