Sicherheit im Wireless-LAN: Drei wichtige Schritte zum „Safer Surfen“

3/3MAC-Filterung

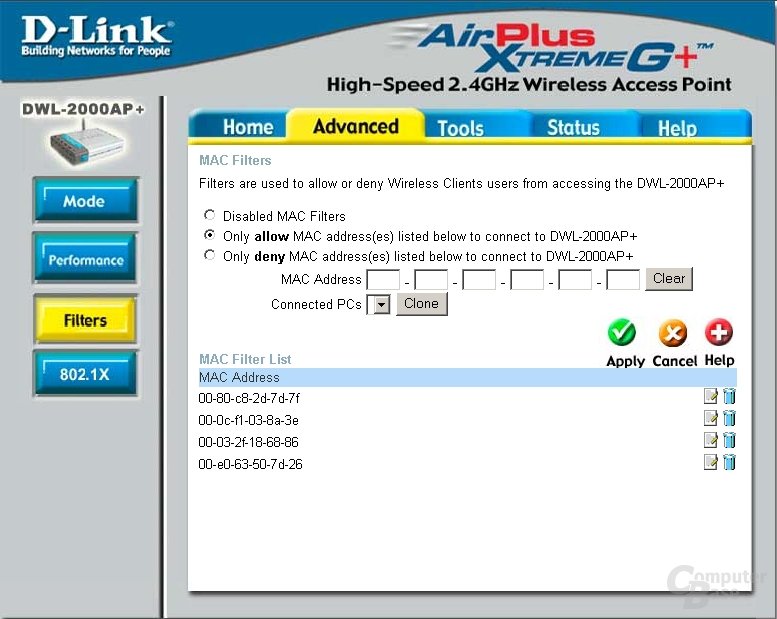

2.Schritt: Filterung der physikalischen Adressen (MAC)

Praktisch jeder W-LAN-Access Point bzw. Router bietet die Möglichkeit, nur bestimmte MAC-Adressen zuzulassen. Die MAC-Adresse (auch physikalische Adresse genannt) ist für jede Netzwerkkarte individuell und nur einmal auf der ganzen Welt vergeben (so sollte es zumindest sein). Erst über diese Adresse ist der gesamte Netzwerkverkehr möglich. Die MAC-Adresse ist bei heutigen Karten 48 Bit (12 Hexadezimalstellen) lang und nach dem Muster XX:XX:XX:XX:XX:XX aufgebaut. Die einzelnen MAC-Adressen eurer W-LAN-Karten könnt ihr in der Eingabeaufforderung mit dem Befehl „ipconfig -all“ herauslesen. Oftmals stehen die Adressen auch auf dem Typenschild der W-LAN-Karte.

Jetzt hat man die Möglichkeit, dem Router zu sagen, dass er nur eure Karten zulassen soll. Dazu bemüht man sich wieder in das Webinterface und sucht sich das entsprechende Menü. Dort kann man entweder bestimmte Adressen zulassen, oder bestimmte Adressen aussperren. Hier ist die Variante mit dem „zulassen“ in den meisten Fällen einfacher. Ihr gebt eure Adressen in die dafür vorgesehene Maske ein und fügt sie der Liste der erlaubten MAC-Adressen zu. Der Rest wird damit sozusagen ausgeschlossen. Zwar gibt es auch hier wieder die Möglichkeit, das Verfahren zu umgehen. So langsam muss es sich aber wirklich um ein immens wichtiges W-LAN handeln - der Aufwand für einen schnellen Scherz ist entschieden zu groß. Das Handbuch des Access Points kann auch hier wieder nützlich sein.

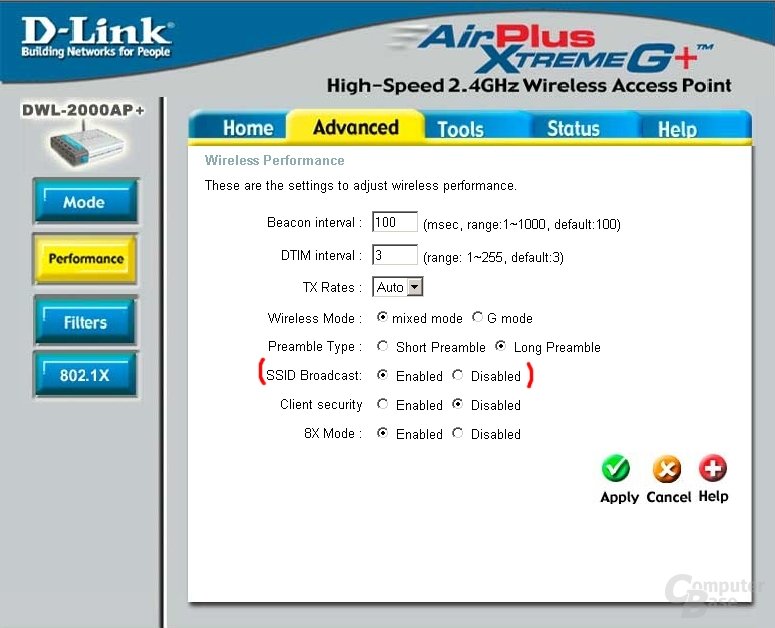

SSID Verstecken

3.Schritt: Unsichtbare SSID

Der dritte Punkt ist das verschleiern der SSID. Die SSID gibt den Namen des W-LAN-Netzes an. Sie ist praktisch so etwas wie die Windows Arbeitsgruppen, nur eben einige Netzwerkebenen niedriger. Ordentliche Access Points bieten hier die Funktion, genau eben diesen Namen nicht zu übertragen. Der Sinn dahinter liegt ganz einfach darin, dass das Netzwerk nach außen hin in gewisser Weise unsichtbar wird. Zwar wird das Netzwerk immer noch von sämtlichen Spoofing-Tools erkannt, aber ohne die SSID geht nun einmal gar nichts. Hilfreich ist wie immer das Webinterface. Die Hersteller bezeichnen diese Funktion oft unter dem Label „Broadcast SSID“ - ja oder nein. In dem Falle auf „nein“ klicken. So haben auch wieder nur die Clienten eine Möglichkeit zur Verbindung, die die SSID kennen. Die SSID sollte man somit - ebenso wie den WEP-Schlüssel - nicht unbedingt weitererzählen. Ein Klick und gut. Mehr ist es wirklich nicht.

Schlussworte

Ein weiterer Punkt, der eigentlich so selbstverständlich ist, aber leider - wie wir in dem kurzen Test feststellen mussten - nicht immer gegeben war, ist die Vergabe eines neuen Passworts für den Admin-Zugang zum Access Point oder Router. Hier sollte man unbedingt ein neues Passwort definieren, da man sich sonst relativ leicht unter Kenntnis des Herstellerstandards von außen Zugriff auf das Webinterface verschaffen kann. Gerade einige Produkte der Telekom (z.B. T-Sinus 154 WLAN Router) sind davon betroffen, da dort das Standardpasswort mit „0000“ auch noch extrem simple ausfällt. Bitte unbedingt drauf achten.

Natürlich gibt es noch einige weitere Optionen wie z.B. einen RADIUS-Server, welche jedoch nur für Firmen mit dementsprechenden Server-Equipment gedacht sind. Zu Hause braucht man so etwas nicht. Dennoch sollte man sich vor Augen halten, dass über Funk nie eine 100 %ige Sicherheit gegeben ist, wie es bei normalen LANs der Fall ist. Wer die Zeit und die Technik mitbringt, der kommt auch in gut geschützte Systeme rein. Die drei aufgeführten Funktionen bieten jedoch ausreichend Schutz für den Heimgebrauch und halten nahezu alle Angreifer auf Distanz.

Dieser Artikel war interessant, hilfreich oder beides? Die Redaktion freut sich über jede Unterstützung durch ComputerBase Pro und deaktivierte Werbeblocker. Mehr zum Thema Anzeigen auf ComputerBase.