AMD SEV: Manipulation der Spannung ermöglicht Angriff auf Epyc

AMDs Secure Encrypted Virtualization (SEV) hat offenbar weiterhin Lücken, wie deutsche Forscher herausfanden. Sie reihen sich in Veröffentlichungen der letzten Monate ein, in denen ebenfalls stets auf Probleme mit AMDs SEV hingewiesen wurde. Per Firmware soll die Lücke nicht zu schließen sein. Vorausgesetzt: Rechner-Zugriff.

Forschungsergebnisse der TU Berlin

Bereits im Mai dieses Jahres hatte AMD die Forschung an den Problemen mit SEV der Technischen Universität München und Universität Lübeck anerkannt, jetzt legt die Technische Universität Berlin nach und schießt mit dem Papier „One Glitch to Rule Them All“ (PDF) in die gleiche Richtung. Betroffen sind alle Epyc-Prozessoren, die SEV unterstützen. Ein Firmware-Update soll die Lücke in diesem Fall jedoch nicht so schnell beheben können, weil die Ursache auf Hardware-Ebene liegt. Die Forscher sprechen deshalb direkt Empfehlungen für die „nächste Generationen an Epyc-Prozessoren“ aus.

The attacks do not rely on firmware issues and can not be easily mitigated. Hence, we pro-posed mitigations for future AMD Epyc CPUs. Nevertheless, to the best of our knowledge, all currently available CPUs that support SEV are susceptible to the presented attacks.

Immerhin bedarf es zur Ausnutzung der Lücke des Zugriffs auf das System, wenngleich die Ausnutzung dann relativ einfach vonstatten gehen soll, heißt es in der Analyse. Malicious administrators, wie AMD sie zuletzt auch nannte, könnten den Angriff in Rechenzentren oder bei sonstigem Serverzugriff deshalb problemlos umsetzen.

Angriff mittels manipulierter Spannung

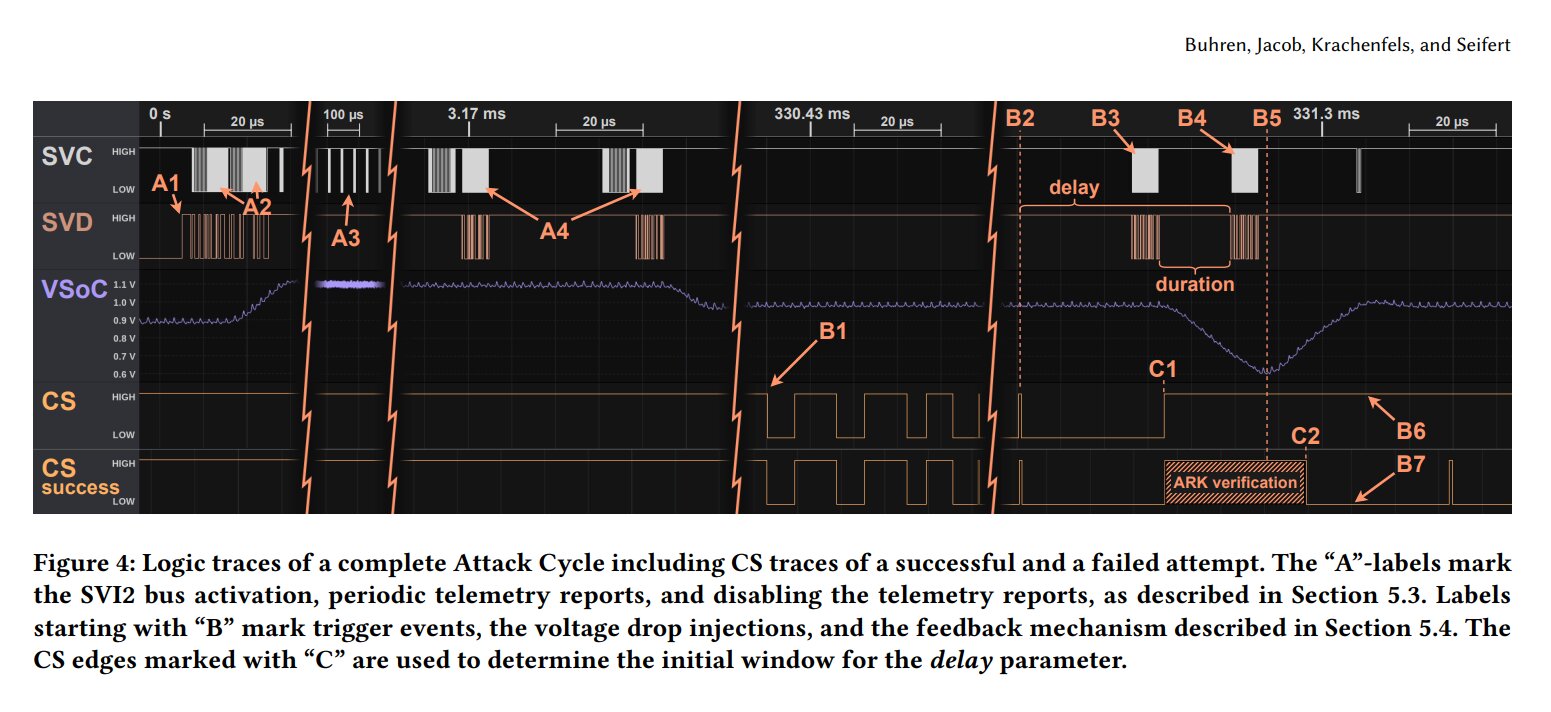

Über eine sogenannte voltage fault injection, also einer veränderten Spannung, die zu den bekannten Side-Channel-Attack-Varianten gehört, lassen sich Parameter verändern, die den Chip so beispielsweise Informationen falsch interpretieren oder gar komplett überspringen lassen. Der Chip oder dessen Firmware ist per se sicher, aber diese Sicherheit lässt sich durch die externe Manipulation von Spannungen aushebeln: In diesem Fall wird die sichere Firmware der SEV durch eine manipulierte ausgetauscht, die über die Entschlüsselung des Speichers für eine vermeintlich sichere VM Angriffe ermöglicht. Dazu sei wiederum nicht einmal Zugriff auf das System von Nöten, weil sich die geheimen Schlüssel der mit der CPU verknüpften CPUs auslesen lassen.

Die Forscher schlussfolgern: AMDs SEV ist bis dato nicht dazu in der Lage, vertrauliche Daten in Cloud-Umgebungen vor von „Insider-Attacken“ wie kriminellen Administratoren zu schützen.

Die Probleme von SEV und die Herangehensweise der Angreifer ähneln dem, was regelmäßig Intels Sicherheitsfeature rund um SGX zum Verhängnis wird. Zuletzt wurden auch dort oft über veränderte Spannungen Probleme ausgelöst. Entsprechende Parallelen werden in der Analyse deshalb des Öfteren gezogen: Dass sich AMDs SEV nun zu „AMDs SGX“ entwickelt, sagen die Forscher jedoch (noch) nicht aus.

Dass AMDs Hardware mit zunehmender Verbreitung im Markt wieder mehr in den Fokus auch von Sicherheitsexperten rückt, war erwartet worden. AMD erklärte bereits vor Jahren, dass keine CPU jemals fehlerfrei sei.

Das neue Werk der deutschen Forscher hat AMD noch nicht bestätigt. Erst gestern hat AMD jedoch andere Probleme mit SEV anerkannt, die bereits auf erste Analysen im vergangenen Jahr zurückgingen. Sie wird im Rahmen einer Konferenz noch im August präsentiert werden. Für dieses Problem hat AMD zumindest für Milan-Server-Prozessoren bereits ein BIOS-Update parat, mit AGESA MilanPI-SP3_1.0.0.5 oder höher ist der Kunde abgesichert.