Europawahl: Angriffe russischer Hacker auf EU-Regierungen nehmen zu

Sicherheitsforscher sehen eine Zunahme der Spionageangriffe russischer Hacker auf Regierungen europäischer Staaten vor der Europawahl Ende Mai dieses Jahres, um Einfluss auf den Ausgang der Wahl zu nehmen. Zwei Hackergruppen sollen dafür hauptverantwortlich sein.

Die Sicherheitsforscher von FireEye schreiben die neuerlichen Cyber-Spionageaktivitäten den beiden russischen Hackergruppen APT28 und Sandworm Team zu, die Verbindungen zur russischen Regierung haben und von dieser staatliche Förderung erhalten sollen. Zu den Spionagezielen gehören neben europäischen Regierungsorganisationen auch Medienhäuser in Frankreich und Deutschland, politische Oppositionsgruppen in Russland, sowie LGBT-Organisationen mit Verbindungen nach Russland, so die Sicherheitsforscher. Allerdings seien die Angriffe nicht neu, sondern werden bereits seit Mitte 2018 verzeichnet. Ihre Intensität habe nun jedoch kurz vor der Wahl zugenommen.

APT28 bereits für Angriffe auf Deutschland bekannt

Die Hackergruppe APT28 soll auch hinter den Angriffen auf das deutsche Außen- und Verteidigungsministerium und das Datennetz des Bundestages im Jahr 2015 stecken. Zudem wird ihr der Angriff auf US-Republikaner im Jahr 2018 angelastet. Auch die Konrad-Adenauer-Stiftung, die Friedrich-Ebert-Stiftung, die NATO und die Wahlkampagne von Emmanuel Macron sollen bereits zu ihren Zielen gehört haben.

Spear-Phishing-Mails dienen als Einfallstor

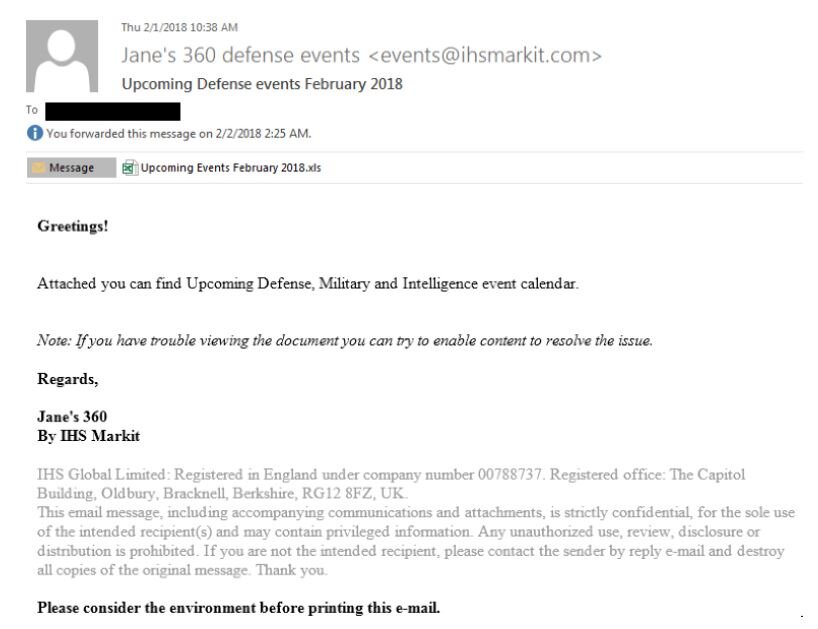

Wie auch die von Microsoft öffentlich gemachten Angriffe iranischer Hacker, die rund 200 internationale Unternehmen in circa zwei Jahren angegriffen haben sollen, sollen auch APT28 und das Sandworm Team vorrangig sogenannte Spear-Phishing-Mails nutzen, um das erste Mal in ein Zielsystem einzudringen und Malware zu installieren. Hierfür schicken die Angreifer E-Mails an ihre Ziele, mit der Absicht, dass die Empfänger auf einen schädlichen Link klicken oder einen bösartigen Anhang öffnen. E-Mails an europäische Regierungsorganisationen enthalten dabei auch Links, die scheinbar zu echten staatlichen Websites führen, indem die Hacker Internetadressen registrieren, deren URL Ähnlichkeit zu vertrauenswürdigen Websites hat.

Die Gruppierungen könnten versuchen, sich Zugriff auf ihre Zielnetzwerke zu verschaffen, um Informationen zu sammeln, die Russland bei politischen Entscheidungen helfen sollen. Sie könnten auch einen Daten-Leak vorbereiten, der bestimmten politischen Parteien oder Kandidaten kurz vor den anstehenden Europawahlen erheblichen Schaden zufügen soll. Eine konkrete Verbindung zwischen diesen Aktivitäten und der Europawahl ist noch nicht bestätigt, aber die Vielzahl an Wahlsystemen und Parteien in dieser Wahl bietet Hackern eine große Angriffsfläche.

Mike Hart, Vice President Central and Eastern Europe bei FireEye

Unterschiedliche Taktiken bei Angriffen

Zwar scheinen APT28 und Sandworm Team mit ihren Aktivitäten die gleichen Ziele zu verfolgen, doch die zwei Gruppen unterscheiden sich in ihren Tools und Methoden. Sandworm Team nutzt vor allem öffentlich verfügbare Tools, während APT28 auf eigens entwickelte Tools zurückgreift und auch von Zero-Day-Exploits Gebrauch macht. FireEye hat Organisationen, die nach eigenen Erkenntnissen Ziel eines Angriffs wurden, auf diese Aktivitäten hingewiesen. FireEye ist Anbieter von Intelligence-basierten Sicherheitslösungen für Unternehmen.