T0a5tbr0t

Lieutenant

- Registriert

- Apr. 2012

- Beiträge

- 581

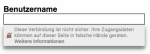

"mit HTTPS" geht es nicht. Man muss die Verschlüsselung kompromittieren.N1truX schrieb:Wie ich oben bereits schrieben sind 1.) MITM-Angriffe auch mit HTTPS möglich und 2.) generell sehr aufwändig.

Theoretisch kann alles irgendwie geknackt werden. Pragmatische Verbesserungen sind deswegen nicht schlecht. TLS und die Zertifikatsverwaltung wird in Zukunft besser werden. Alle Angriffe die du beschreibst sind Theoretisch vielleicht irgendwie möglich, bei Informationssicherheit muss immer bedacht werden wie nutzbar ein Angriffsvektor tatsächlich ist.

In der Theorie kannst du auch einfach jeden Logarithmus berechnen. In der Praxis nicht.

Du hast vielleicht ein Round-trip mehr (was in Zukunft vermutlich auch weg-optimiert wird). Mit Sicherheit kann man es eh nicht aufwiegen.Wie kann ich mit https-Featuren Geschwindigkeit wieder herausholen?

Und es ist auch so viel Krams in alten Webanwendungen unnötig und langsam. Der PHP Interpreter ist im Vergleich zu C auch tierisch lahm, reicht trotzdem aus.