Moin,

ich habe eine Frage bezüglich dem Zugriff von Außen auf WireGuard und NGINX (Bitwarden) befinden sich beide im LAN Netz.

Funktioniert hat das Ganze schon, ich bin erst von UniFi auf OPNsense umgestiegen.

WireGuard 10.10.10.45 und (NGINX) Bitwarden 10.10.10.42 laufen beide als LXC in Proxmox. Lief vor dem Umstieg schon, daher passt der DNS Server. Hatte ich kontrolliert, der ist korrekt vergeben.

NGINX_PORTS sind 80 und 443

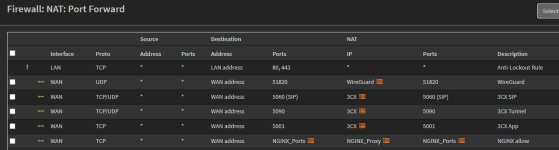

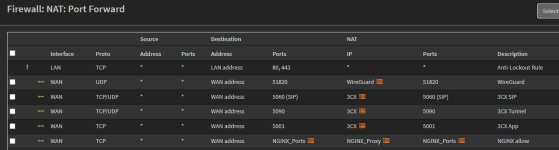

Die beiden Aliases/IPs habe ich als Port Forwarding freigegeben und folgende WAN Regeln erstellt:

Port 80 und 443 sind offen, laut Portscanner.

Müsste eigentlich soweit richtig sein.

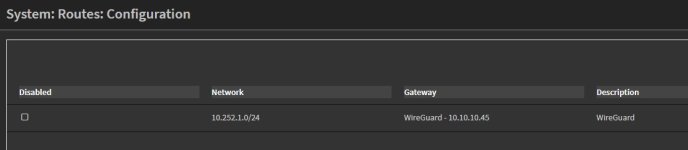

Per WireGuard kann ich mich auch auf dem Server anmelden und bekomme die IP 10.250.1.1/24.

Aktuell funktioniert der Zugriff ins LAN und WAN über VPN noch nicht.

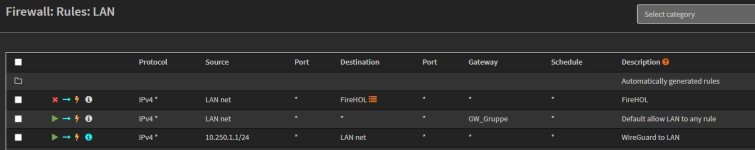

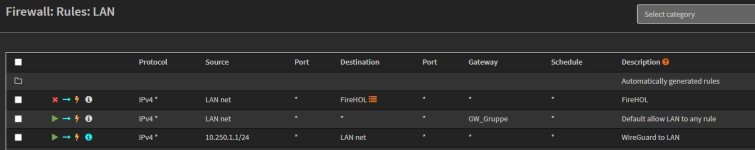

Dazu hatte ich folgende Regel angelegt:

Mach meinem Verständnis müsste ich doch als Source die IP 10.250.1.1 angeben und dann ins LAN net freigeben.

Bitwarden kann ich von Außen nicht per dynDNS erreichen, ist aber soweit eigentlich auch freigegeben.

Irgendwo scheitert es. Ich bin langsam am verzweifeln.

ich habe eine Frage bezüglich dem Zugriff von Außen auf WireGuard und NGINX (Bitwarden) befinden sich beide im LAN Netz.

Funktioniert hat das Ganze schon, ich bin erst von UniFi auf OPNsense umgestiegen.

WireGuard 10.10.10.45 und (NGINX) Bitwarden 10.10.10.42 laufen beide als LXC in Proxmox. Lief vor dem Umstieg schon, daher passt der DNS Server. Hatte ich kontrolliert, der ist korrekt vergeben.

NGINX_PORTS sind 80 und 443

Die beiden Aliases/IPs habe ich als Port Forwarding freigegeben und folgende WAN Regeln erstellt:

Port 80 und 443 sind offen, laut Portscanner.

Müsste eigentlich soweit richtig sein.

Per WireGuard kann ich mich auch auf dem Server anmelden und bekomme die IP 10.250.1.1/24.

Aktuell funktioniert der Zugriff ins LAN und WAN über VPN noch nicht.

Dazu hatte ich folgende Regel angelegt:

Mach meinem Verständnis müsste ich doch als Source die IP 10.250.1.1 angeben und dann ins LAN net freigeben.

Bitwarden kann ich von Außen nicht per dynDNS erreichen, ist aber soweit eigentlich auch freigegeben.

Irgendwo scheitert es. Ich bin langsam am verzweifeln.