Hallo zusammen,

ich würde gerne einen Proxmox Server als Router nutzen auf diesem ist schon Proxmox sowie pfSense installiert worden diese hängen an einem Management Switch.

Von dem Switch aus sollen

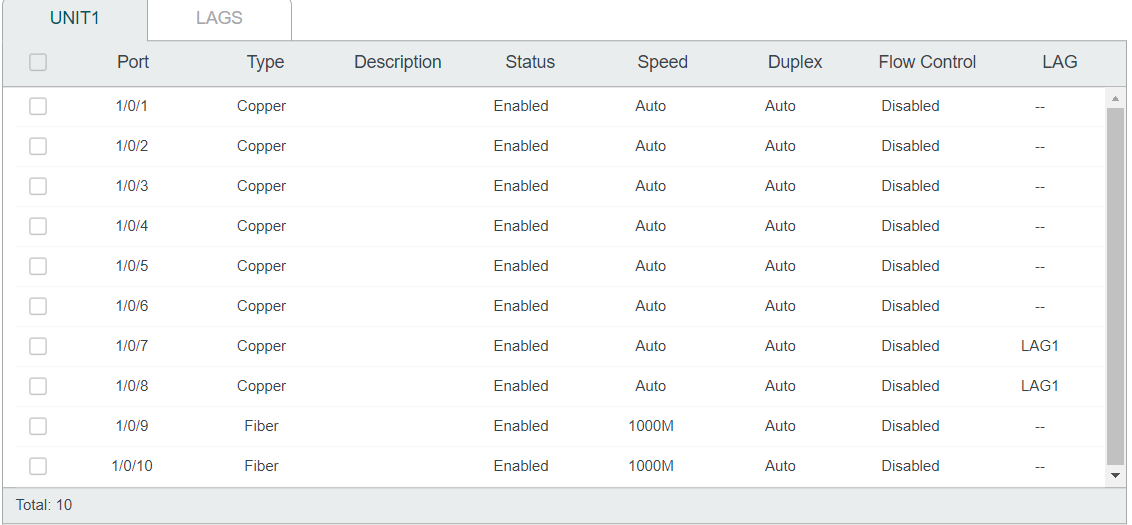

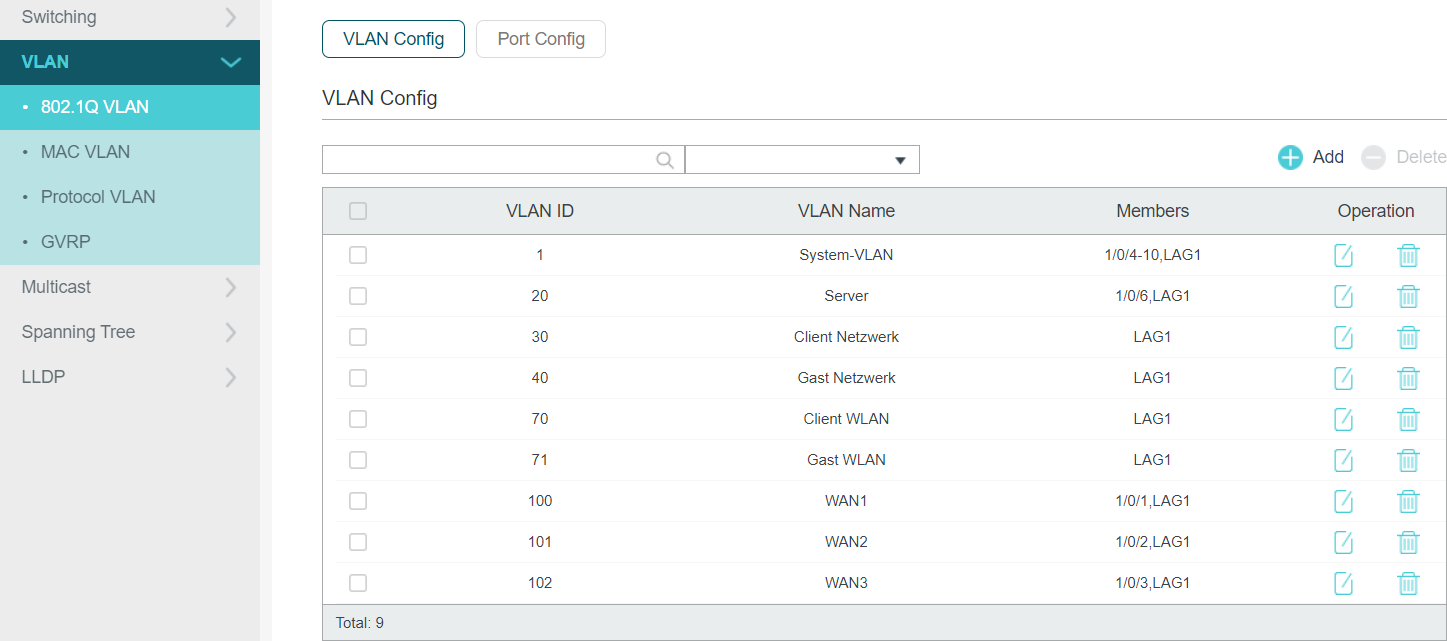

Port1 als WAN1 (VLAN100)

Port2 als WAN2 (VLAN101)

Port3 als WAN3 (VLAN102)

Port4 stellt gerade meine Verbindung ins Internet her

Port5 frei,

Port6 als Server (VLAN20)

Port7 und Port8 sind zu einem LAG1 Aggregat zusammengefasst

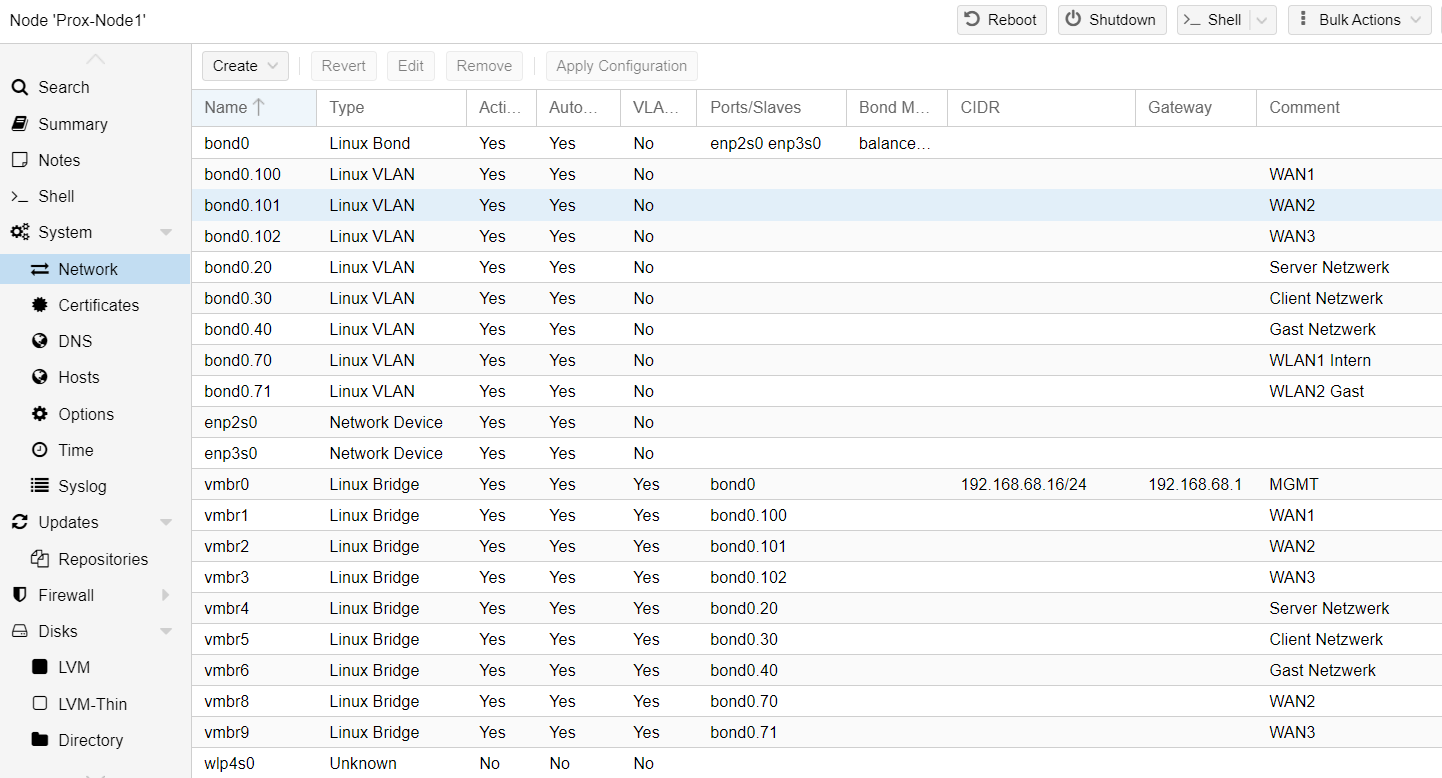

Die Bridges und die Bonds habe ich auch unter Proxmox schon angelegt und die VLANs zugewiesen.

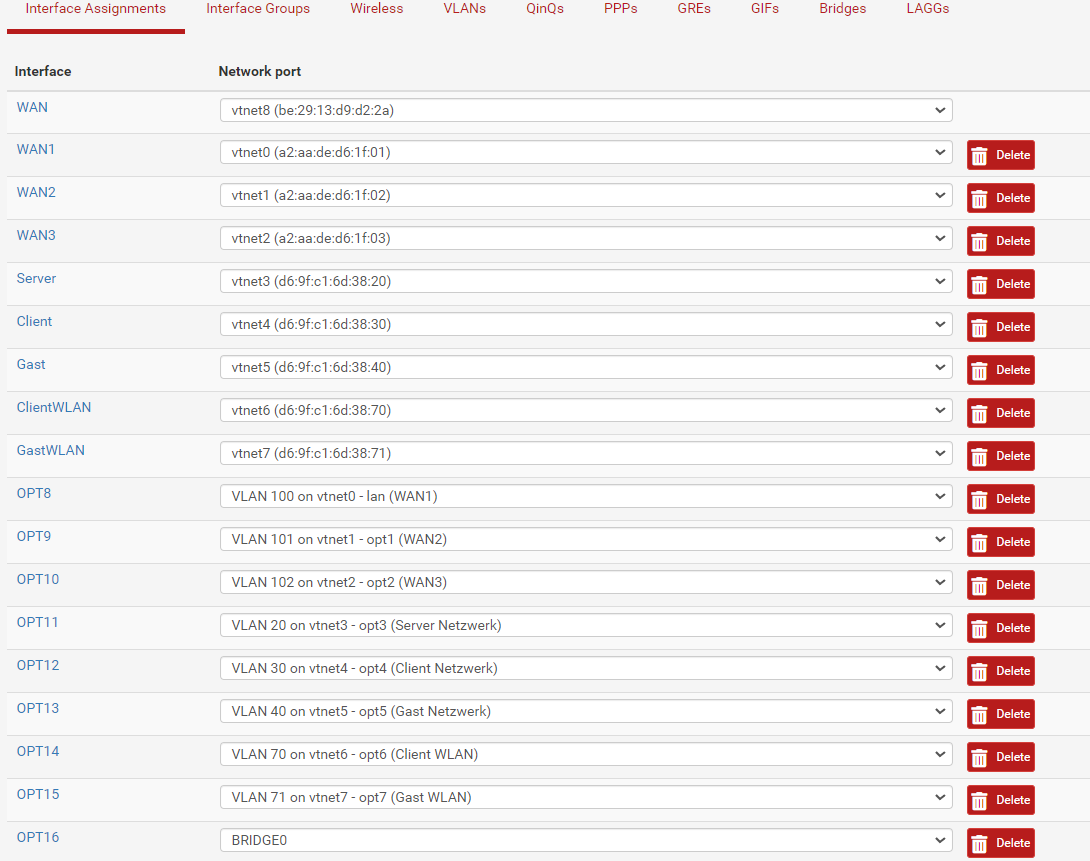

Auf der pfSense habe ich die VLANs auch hinzugefügt aber irgendwas klappt einfach nicht die Ports auf dem Switch werden nicht von der pfSense verwaltet.

hat jemand eine Lösung ich möchte das die pfSense als Gateway und somit auch als Firewall fungiert.

ich würde gerne einen Proxmox Server als Router nutzen auf diesem ist schon Proxmox sowie pfSense installiert worden diese hängen an einem Management Switch.

Von dem Switch aus sollen

Port1 als WAN1 (VLAN100)

Port2 als WAN2 (VLAN101)

Port3 als WAN3 (VLAN102)

Port4 stellt gerade meine Verbindung ins Internet her

Port5 frei,

Port6 als Server (VLAN20)

Port7 und Port8 sind zu einem LAG1 Aggregat zusammengefasst

Die Bridges und die Bonds habe ich auch unter Proxmox schon angelegt und die VLANs zugewiesen.

Auf der pfSense habe ich die VLANs auch hinzugefügt aber irgendwas klappt einfach nicht die Ports auf dem Switch werden nicht von der pfSense verwaltet.

hat jemand eine Lösung ich möchte das die pfSense als Gateway und somit auch als Firewall fungiert.