Campkom

Lt. Junior Grade

- Registriert

- Dez. 2012

- Beiträge

- 366

Hallo. Kurz zur Erklärung eine kleine Beschreibung meines Heimnetzwerkes.

Ich betreibe Sophos als Firewall und DHCP-Server. Sophos ist mit 3 NIC's ausgestattet (WAN, LAN1 -> Hauptnetz VLAN 20, LAN2 -> Gastnetz VLAN 30).

Zu einem zentralen Switch (Netgear GSM 7224) gehen zwei physische Kabel für die beiden VLAN's. Dort sind dann die Ports (außer einem Managementport für das Switch) untagged den VLAN's zugewiesen.

Weiterhin besitze ich 3 TP-Link AP, die zwei SSID bereitstellen, eine für das Hauptnetz und eine für das Gastnetz. Somit gibt es insgesamt 3 Ports am Switch, die tagged beiden VLAN's zugewiesen sind.

Nun zu meinem Problem. Bisher vor kurzem hat alles funktioniert und ich weis nicht, was ich verstellt haben könnte. Sophos stellt weiterhin 2 DHCP-Server für Hauptnetz und Gastnetz bereit.

Das Problem ist nun, dass Geräte, die sich im Gastnetz anmelden wollen keine IP zugewiesen bekommen. Im Hauptnetz, welches analog aufgebaut ist funktioniert alles tadellos. Hier ein Auszug aus dem DHCP-Livelog von Sophos. (192.168.30.x -> Gastnetz)

Es ist zu sehen, dass Sophos eine DHCP-Anfrage bekommt und die eigentlich auch beantwortet wird. Wieso bekommt dann das Gerät die IP nicht? Ich habe schon mehrere Smartphones und auch Laptops getestet. Mir fällt nichts mehr ein.

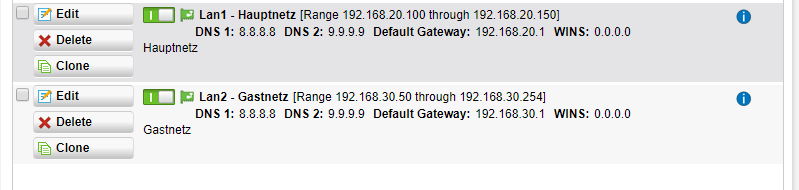

Hier noch die Konfiguration der DHCP-Server:

Ich betreibe Sophos als Firewall und DHCP-Server. Sophos ist mit 3 NIC's ausgestattet (WAN, LAN1 -> Hauptnetz VLAN 20, LAN2 -> Gastnetz VLAN 30).

Zu einem zentralen Switch (Netgear GSM 7224) gehen zwei physische Kabel für die beiden VLAN's. Dort sind dann die Ports (außer einem Managementport für das Switch) untagged den VLAN's zugewiesen.

Weiterhin besitze ich 3 TP-Link AP, die zwei SSID bereitstellen, eine für das Hauptnetz und eine für das Gastnetz. Somit gibt es insgesamt 3 Ports am Switch, die tagged beiden VLAN's zugewiesen sind.

Nun zu meinem Problem. Bisher vor kurzem hat alles funktioniert und ich weis nicht, was ich verstellt haben könnte. Sophos stellt weiterhin 2 DHCP-Server für Hauptnetz und Gastnetz bereit.

Das Problem ist nun, dass Geräte, die sich im Gastnetz anmelden wollen keine IP zugewiesen bekommen. Im Hauptnetz, welches analog aufgebaut ist funktioniert alles tadellos. Hier ein Auszug aus dem DHCP-Livelog von Sophos. (192.168.30.x -> Gastnetz)

Code:

2019:11:25-23:04:14 ddns dhcpd: Server starting service.

2019:11:25-23:23:09 ddns dhcpd: DHCPDISCOVER from c0:ee:fb:50:ed:16 via eth2

2019:11:25-23:23:10 ddns dhcpd: DHCPOFFER on 192.168.30.50 to c0:ee:fb:50:ed:16 (android-dab49ad0d1d1b171) via eth2

2019:11:25-23:23:11 ddns dhcpd: DHCPDISCOVER from c0:ee:fb:50:ed:16 (android-dab49ad0d1d1b171) via eth2

2019:11:25-23:23:11 ddns dhcpd: DHCPOFFER on 192.168.30.50 to c0:ee:fb:50:ed:16 (android-dab49ad0d1d1b171) via eth2

2019:11:25-23:23:15 ddns dhcpd: DHCPDISCOVER from c0:ee:fb:50:ed:16 (android-dab49ad0d1d1b171) via eth2

2019:11:25-23:23:15 ddns dhcpd: DHCPOFFER on 192.168.30.50 to c0:ee:fb:50:ed:16 (android-dab49ad0d1d1b171) via eth2Es ist zu sehen, dass Sophos eine DHCP-Anfrage bekommt und die eigentlich auch beantwortet wird. Wieso bekommt dann das Gerät die IP nicht? Ich habe schon mehrere Smartphones und auch Laptops getestet. Mir fällt nichts mehr ein.

Hier noch die Konfiguration der DHCP-Server:

Zuletzt bearbeitet: