Black Hat 2015: Angriff auf Google Drive, Dropbox, Box und OneDrive

Eine „Man in the Cloud“-Attacke (MITC) machts möglich: Angreifer können auf Daten bei Filehosting-Diensten zugreifen, ohne das Passwort des Anwenders zu kennen. Das berichten Forscher der Firma Imperva auf der derzeit in Las Vegas stattfindenden Sicherheitskonferenz Black Hat 2015.

Eine „Man in the Cloud“-Attacke ist dabei nicht auf die genannten Unternehmen beschränkt, sondern ist als Schwachstelle in den meisten Diensten bekannt, die Daten in der Cloud synchronisieren. Der Name der Angriffsform wird von den aus Rechnernetzen bekannten „Man in the Middle“-Attacke abgeleitet, bei denen sich ein Angreifer zwischen zwei Kommunikationspartner drängt und die Kontrolle übernimmt.

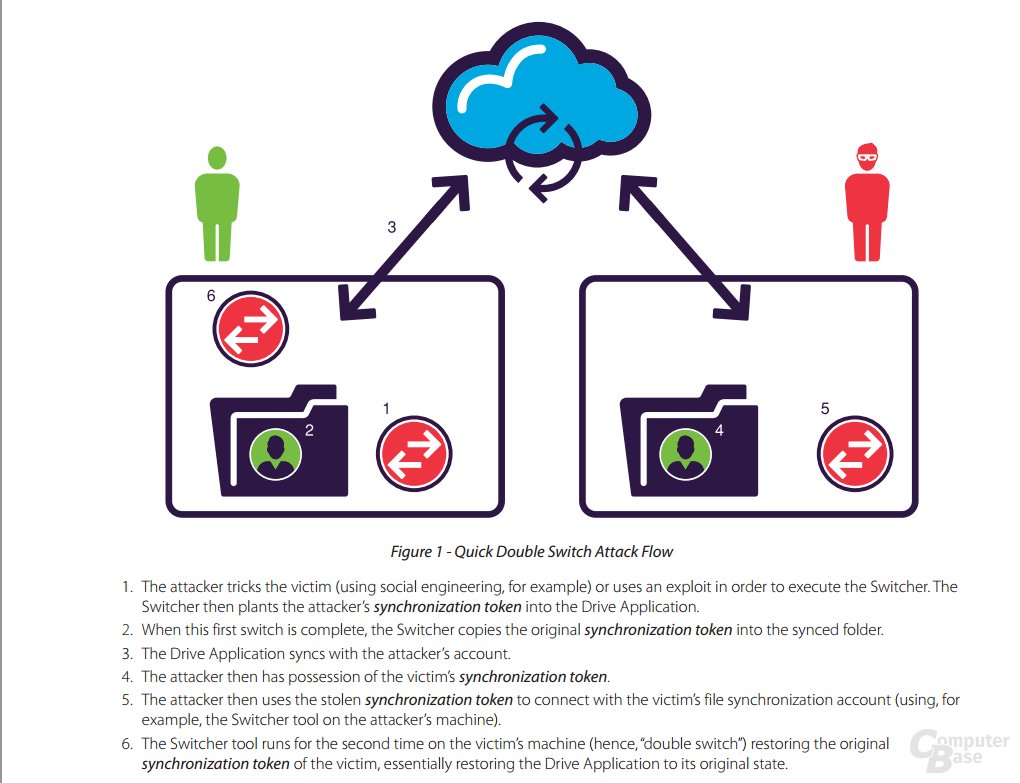

Bei einer MITC-Attacke wird – entweder per Phishing oder Drive-by-Angriff – das Password-Token des Anwenders von einem seiner Geräte gestohlen. Das Token ist eine kleine Datei, die verhindert, dass der Anwender bei jedem Besuch des Cloud-Dienstes sein Passwort erneut eingeben muss. Damit kann auf Ordner und Dateien des Anwenders zugegriffen werden, was erlaubt, diese zu entwenden oder zu verändern. Ebenso kann Mal- oder Ransomware platziert werden. Von hier aus können dann weitere Angriffe stattfinden. Das Angriffsszenario bedroht nicht nur Heimanwender, sondern auch Unternehmen, die vermehrt in großem Stil Filehosting in der Cloud einsetzen.

Verschlimmert wird die Situation durch die Tatsache, dass ein Ändern des Konto-Passwortes in diesem Fall nichts bewirkt. In der Studie (PDF), die auf der Black Hat 2015 vorgestellt wurde, heißt es, oft sei in der Konsequenz die Reinigung und Rückführung eines kompromittierten Kontos an den rechtmäßigen Besitzer nicht mehr möglich, was weiteren Schaden verursache.

Amichai Schulman, CEO von Imperva und einer der Autoren der Studie, führt das Vorhandensein dieses Angriffs-Vektors auf eine allgemeine Designschwäche im Code der Cloud-Dienste zurück. In der Studie sind weitere Angriffsszenarien aufgezeigt, die die gleiche Lücke ausnutzen und zum Teil ein Konto zurücklassen, bei dem nichts auf den stattgefundenen Angriff hindeutet.

Unternehmen können sich mithilfe eines Cloud Access Security Broker (CASB) gegen diese Art von Angriffen wappnen. Diese Dienste erkennen solche und ähnlich gestaltete Angriffe über Anomalien in der Nutzung eines Kontos in der Cloud. Private Anwender sollten auf die Authentifikations-Token verzichten, um dieser Art von Angriffen vorzubeugen.