Apple: Neue Ransomware „Patcher“ für macOS im Umlauf

Eine neue Crypto-Ransomware für macOS verbreitet sich über einschlägige Torrent-Tauschbörsen. Die in Apples Programmiersprache Swift geschriebene Malware Patcher gibt vor, Bezahl-Apps gratis freizuschalten. Statt Software zu cracken verschlüsselt die Ransomware den macOS-Nutzerordner und macht die Daten dadurch unzugänglich.

Als Crack getarnte Ransomware

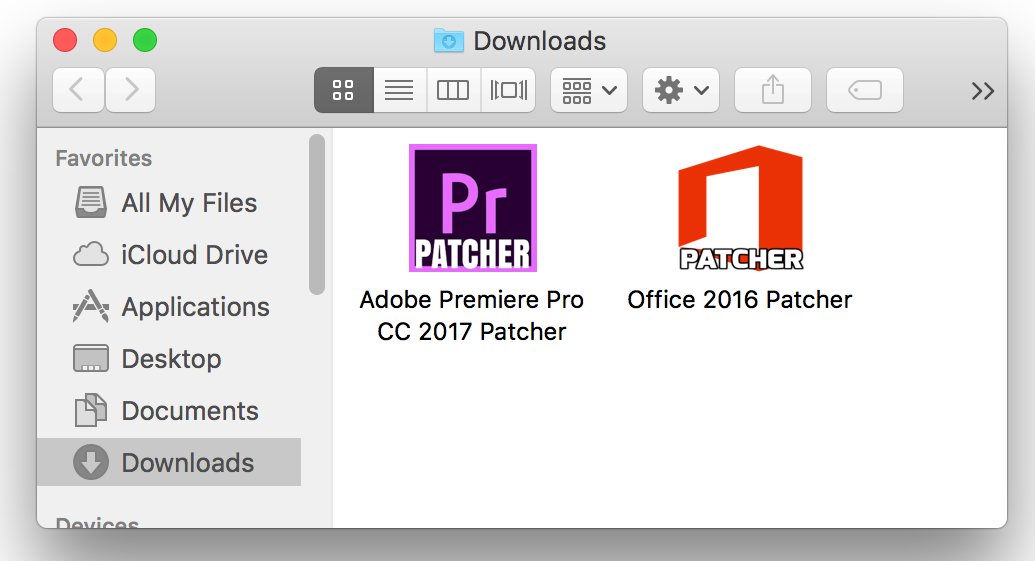

Marc-Etienne M. Léveillé von ESET berichtet über zwei bislang aufgetauchte Varianten der Malware, die beide Patcher heißen. Eine gaukelt einen Crack für Adobe Premiere Pro vor, die andere soll für Microsoft Office 2016 bestimmt sein. Es sei nicht auszuschließen, dass weitere Modifikationen mit Pseudo-Cracks für andere Apps im Umlauf sind.

Der Torrent besteht aus einer einzelnen Zip-Datei, die ein ausführbares Tool enthält. Öffnet der Nutzer die App, erscheint ein Fenster mit transparentem Hintergrund und der Aufforderung, das Startfeld zur Ausführung des Cracks zu drücken. Darauf startet die Malware den Verschlüsselungsprozess des Nutzerordners, inklusive Unterordnern wie Dokumente und Downloads. Auch die Inhalte von am Mac angeschlossenen externen Datenspeichern und Netzwerk-Laufwerken versucht der „Patcher“ zu verschlüsseln.

Sobald die Ransomware fertig ist, enthalten die betroffenen Ordner nur noch zwei Dateien: Ein verschlüsselter Container und einen Readme-Text. Der Container, der durch ein zufällig generiertes 25-Zeichen-Passwort geschützt wird, enthält die ursprünglich im jeweiligen Nutzerordner vorhanden Dateien. Die Readme-Datei beschreibt, wie der Anwender wieder an seine Daten kommen soll.

Die Zahlung der geforderten Summe nutzt nichts

Der Inhalt der Text-Datei verspricht dem Nutzer, den Entsperrcode gegen die Zahlung eines Lösegelds zu liefern. Allerdings kann die Malware den Schlüssel zum Öffnen des Containers laut Léveillé gar nicht an den Urheber schicken, da die Möglichkeit zur Kommunikation mit einem Command-and-Control-Server fehlt. Der Malware-Entwickler könne durch den fehlenden Zugriff auf das jeweils generierte Passwort folgerichtig auch keinen Entschlüsselungscode an betroffene Nutzer senden.

Wer sich die Ransomware eingefangen hat, soll die geforderte Geldsumme nicht zahlen, da keine Herausgabe des Container-Passworts zu erwarten sei.

Die Crypto-Ransomware sei zwar alles andere als ein Meisterwerk der Programmierkunst, agiere aber effektiv genug, um die Nutzerdaten dauerhaft unzugänglich zu machen. Die Verschlüsselung sei stark und durch die Länge des Passworts auch über Brute Force in keiner angemessenen Zeit zu knacken. Ohne Backup seien die betroffenen Daten wohl verloren.