Ryu_Kengan

Cadet 2nd Year

- Registriert

- Dez. 2022

- Beiträge

- 19

Heyy ich hatte Rust gespielt und das Game mit Alt+F4 beendet sofort hatte ich einen Bluescreen und mein Pc hat neu gestartet.

Das ging alles ziemlich schnell weswegen ich nicht gesehen habe was dort stand, wen ich die Dumpfile auslese steht hier dass: Weiß zufällig jemand was sache ist?

Das ging alles ziemlich schnell weswegen ich nicht gesehen habe was dort stand, wen ich die Dumpfile auslese steht hier dass: Weiß zufällig jemand was sache ist?

[

************* Preparing the environment for Debugger Extensions Gallery repositories **************

ExtensionRepository : Implicit

UseExperimentalFeatureForNugetShare : false

AllowNugetExeUpdate : false

AllowNugetMSCredentialProviderInstall : false

AllowParallelInitializationOfLocalRepositories : true

-- Configuring repositories

----> Repository : LocalInstalled, Enabled: true

----> Repository : UserExtensions, Enabled: true

************* Waiting for Debugger Extensions Gallery to Initialize **************

----> Repository : LocalInstalled, Enabled: true, Packages count: 36

Microsoft (R) Windows Debugger Version 10.0.25877.1004 AMD64

Copyright (c) Microsoft Corporation. All rights reserved.

Loading Dump File [C:\WINDOWS\MEMORY.DMP]

Kernel Bitmap Dump File: Kernel address space is available, User address space may not be available.

************* Path validation summary **************

Response Time (ms) Location

Deferred srv*

Symbol search path is: srv*

Executable search path is:

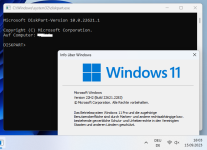

Windows 10 Kernel Version 19041 MP (16 procs) Free x64

Product: WinNt, suite: TerminalServer SingleUserTS

Edition build lab: 19041.1.amd64fre.vb_release.191206-1406

Kernel base = 0xfffff804`08000000 PsLoadedModuleList = 0xfffff804`08c2a220

Debug session time: Fri Sep 15 14:39:04.107 2023 (UTC + 2:00)

System Uptime: 0 days 5:41:24.034

Loading Kernel Symbols

...............................................................

................................................................

...............................................................

Loading User Symbols

PEB is paged out (Peb.Ldr = 00000095`e2245018). Type ".hh dbgerr001" for details

Loading unloaded module list

.........

For analysis of this file, run !analyze -v

nt!KeBugCheckEx:

fffff804`083fcd70 48894c2408 mov qword ptr [rsp+8],rcx ss:0018:ffffbd05`27746ea0=00000000000000be

12: kd> !analyze -v

*******************************************************************************

ATTEMPTED_WRITE_TO_READONLY_MEMORY (be)

An attempt was made to write to readonly memory. The guilty driver is on the

stack trace (and is typically the current instruction pointer).

When possible, the guilty driver's name (Unicode string) is printed on

the BugCheck screen and saved in KiBugCheckDriver.

Arguments:

Arg1: ffffe1f84a60dffc, Virtual address for the attempted write.

Arg2: 8a00000000200121, PTE contents.

Arg3: ffffbd0527747140, (reserved)

Arg4: 000000000000000b, (reserved)

Debugging Details:

------------------

*** WARNING: Check Image - Checksum mismatch - Dump: 0x7b5e, File: 0xc0cc - C:\ProgramData\Dbg\sym\hal.dll\1A7BE8E96000\hal.dll

KEY_VALUES_STRING: 1

Key : Analysis.CPU.mSec

Value: 2874

Key : Analysis.Elapsed.mSec

Value: 6296

Key : Analysis.IO.Other.Mb

Value: 21

Key : Analysis.IO.Read.Mb

Value: 0

Key : Analysis.IO.Write.Mb

Value: 26

Key : Analysis.Init.CPU.mSec

Value: 436

Key : Analysis.Init.Elapsed.mSec

Value: 23943

Key : Analysis.Memory.CommitPeak.Mb

Value: 152

Key : Bugcheck.Code.KiBugCheckData

Value: 0xbe

Key : Bugcheck.Code.LegacyAPI

Value: 0xbe

Key : Failure.Bucket

Value: AV_nt!MiSystemFault

Key : Failure.Hash

Value: {d80c40a2-5000-439f-696b-1bd8abb14be3}

Key : Hypervisor.Enlightenments.Value

Value: 0

Key : Hypervisor.Enlightenments.ValueHex

Value: 0

Key : Hypervisor.Flags.AnyHypervisorPresent

Value: 0

Key : Hypervisor.Flags.ApicEnlightened

Value: 0

Key : Hypervisor.Flags.ApicVirtualizationAvailable

Value: 1

Key : Hypervisor.Flags.AsyncMemoryHint

Value: 0

Key : Hypervisor.Flags.CoreSchedulerRequested

Value: 0

Key : Hypervisor.Flags.CpuManager

Value: 0

Key : Hypervisor.Flags.DeprecateAutoEoi

Value: 0

Key : Hypervisor.Flags.DynamicCpuDisabled

Value: 0

Key : Hypervisor.Flags.Epf

Value: 0

Key : Hypervisor.Flags.ExtendedProcessorMasks

Value: 0

Key : Hypervisor.Flags.HardwareMbecAvailable

Value: 1

Key : Hypervisor.Flags.MaxBankNumber

Value: 0

Key : Hypervisor.Flags.MemoryZeroingControl

Value: 0

Key : Hypervisor.Flags.NoExtendedRangeFlush

Value: 0

Key : Hypervisor.Flags.NoNonArchCoreSharing

Value: 0

Key : Hypervisor.Flags.Phase0InitDone

Value: 0

Key : Hypervisor.Flags.PowerSchedulerQos

Value: 0

Key : Hypervisor.Flags.RootScheduler

Value: 0

Key : Hypervisor.Flags.SynicAvailable

Value: 0

Key : Hypervisor.Flags.UseQpcBias

Value: 0

Key : Hypervisor.Flags.Value

Value: 16908288

Key : Hypervisor.Flags.ValueHex

Value: 1020000

Key : Hypervisor.Flags.VpAssistPage

Value: 0

Key : Hypervisor.Flags.VsmAvailable

Value: 0

Key : Hypervisor.RootFlags.AccessStats

Value: 0

Key : Hypervisor.RootFlags.CrashdumpEnlightened

Value: 0

Key : Hypervisor.RootFlags.CreateVirtualProcessor

Value: 0

Key : Hypervisor.RootFlags.DisableHyperthreading

Value: 0

Key : Hypervisor.RootFlags.HostTimelineSync

Value: 0

Key : Hypervisor.RootFlags.HypervisorDebuggingEnabled

Value: 0

Key : Hypervisor.RootFlags.IsHyperV

Value: 0

Key : Hypervisor.RootFlags.LivedumpEnlightened

Value: 0

Key : Hypervisor.RootFlags.MapDeviceInterrupt

Value: 0

Key : Hypervisor.RootFlags.MceEnlightened

Value: 0

Key : Hypervisor.RootFlags.Nested

Value: 0

Key : Hypervisor.RootFlags.StartLogicalProcessor

Value: 0

Key : Hypervisor.RootFlags.Value

Value: 0

Key : Hypervisor.RootFlags.ValueHex

Value: 0

Key : SecureKernel.HalpHvciEnabled

Value: 0

Key : WER.OS.Branch

Value: vb_release

Key : WER.OS.Version

Value: 10.0.19041.1

BUGCHECK_CODE: be

BUGCHECK_P1: ffffe1f84a60dffc

BUGCHECK_P2: 8a00000000200121

BUGCHECK_P3: ffffbd0527747140

BUGCHECK_P4: b

FILE_IN_CAB: MEMORY.DMP

BLACKBOXBSD: 1 (!blackboxbsd)

BLACKBOXNTFS: 1 (!blackboxntfs)

BLACKBOXPNP: 1 (!blackboxpnp)

BLACKBOXWINLOGON: 1

PROCESS_NAME: services.exe

TRAP_FRAME: ffffbd0527747140 -- (.trap 0xffffbd0527747140)

NOTE: The trap frame does not contain all registers.

Some register values may be zeroed or incorrect.

rax=ffffe1f84a60dff4 rbx=0000000000000000 rcx=ffffe1f84a60e014

rdx=0000000000000000 rsi=0000000000000000 rdi=0000000000000000

rip=fffff80408412430 rsp=ffffbd05277472d8 rbp=ffffbd0527747470

r8=0000000000000021 r9=0000000000000010 r10=ffffe1f84a60e010

r11=00000000780700a8 r12=0000000000000000 r13=0000000000000000

r14=0000000000000000 r15=0000000000000000

iopl=0 nv up ei pl nz na pe nc

nt!memset+0x30:

Page 200 not present in the dump file. Type ".hh dbgerr004" for details

fffff804`08412430 4a895408f8 mov qword ptr [rax+r9-8],rdx ds:ffffe1f8`4a60dffc=????????????????

Resetting default scope

STACK_TEXT:

ffffbd05`27746e98 fffff804`084384f5 : 00000000`000000be ffffe1f8`4a60dffc 8a000000`00200121 ffffbd05`27747140 : nt!KeBugCheckEx

ffffbd05`27746ea0 fffff804`08230730 : ffffd200`6c4aa000 00000000`00000003 ffffbd05`277471c0 00000000`00000000 : nt!MiSystemFault+0x1ddb85

ffffbd05`27746fa0 fffff804`0840c8d8 : ffffffff`ffffffff 00000000`00000001 ffffd200`6c49c180 fffff804`08284a85 : nt!MmAccessFault+0x400

ffffbd05`27747140 fffff804`08412430 : fffff804`08328318 00000000`00000000 00000000`00000000 00000000`00000000 : nt!KiPageFault+0x358

ffffbd05`277472d8 fffff804`08328318 : 00000000`00000000 00000000`00000000 00000000`00000000 00000000`00000000 : nt!memset+0x30

ffffbd05`277472e0 fffff804`088d42a7 : 00000000`00000109 00000000`780700a9 00000000`7806ffa0 00000000`00000000 : nt!RtlClearBitsEx+0x98

ffffbd05`27747310 fffff804`088d422c : ffffe281`38fa7c20 00000000`00000001 00000000`00000000 00000000`0000108e : nt!MiMarkRetpolineBits+0x63

ffffbd05`27747340 fffff804`08800f18 : ffffe281`38fa7c20 ffffe281`38fa7c20 ffffbd05`27747470 00000000`00000001 : nt!MiMarkKernelImageRetpolineBits+0x34

ffffbd05`27747370 fffff804`0875d4b1 : 00000000`00000000 fffff804`ffffffff ffff19ef`00000001 ffffc088`cc3cca40 : nt!MiUnloadSystemImage+0x1aea50

ffffbd05`27747510 fffff804`0875d3de : ffffe281`41de5e20 ffffbd05`27747840 00000000`00000000 ffffbd05`277479b0 : nt!MmUnloadSystemImage+0x41

ffffbd05`27747540 fffff804`08601690 : ffffe281`41de5e20 ffffbd05`27747840 ffffe281`41de5e20 fffff804`0865865f : nt!IopDeleteDriver+0x4e

ffffbd05`27747590 fffff804`082205b7 : 00000000`00000000 00000000`00000000 ffffbd05`27747840 ffffe281`41de5e50 : nt!ObpRemoveObjectRoutine+0x80

ffffbd05`277475f0 fffff804`082204de : ffffe281`41de5e50 ffffbd05`277479b0 ffffe281`41de5e20 00000000`00060001 : nt!ObfDereferenceObjectWithTag+0xc7

ffffbd05`27747630 fffff804`08755d80 : ffffe281`41de5e50 ffffbd05`27747840 ffffbd05`277479b0 00000000`c0000001 : nt!HalPutDmaAdapter+0xe

ffffbd05`27747660 fffff804`0889e8bb : ffffe281`42b29640 00000000`00000000 00000000`00000001 ffffe281`41de5e50 : nt!IopUnloadDriver+0x250

ffffbd05`27747790 fffff804`084105f8 : 00000000`00000000 00000000`00000000 00000000`00000000 ffffc088`b836da70 : nt!NtUnloadDriver+0xb

ffffbd05`277477c0 fffff804`08401950 : fffff804`08839078 ffffe281`42b29640 fffff804`085da9ad 00000000`00000000 : nt!KiSystemServiceCopyEnd+0x28

ffffbd05`27747958 fffff804`08839078 : ffffe281`42b29640 fffff804`085da9ad 00000000`00000000 00000000`00000000 : nt!KiServiceLinkage

ffffbd05`27747960 fffff804`0889e8bb : ffffe281`42b29640 00000095`e287f034 00000000`00000000 00000000`00000000 : nt!IopUnloadDriver+0xe3548

ffffbd05`27747a90 fffff804`084105f8 : ffffe281`42b29600 000001b6`25af4080 ffffbd05`27747b40 00000000`00000000 : nt!NtUnloadDriver+0xb

ffffbd05`27747ac0 00007ffc`2e130744 : 00000000`00000000 00000000`00000000 00000000`00000000 00000000`00000000 : nt!KiSystemServiceCopyEnd+0x28

00000095`e287efe8 00000000`00000000 : 00000000`00000000 00000000`00000000 00000000`00000000 00000000`00000000 : 0x00007ffc`2e130744

SYMBOL_NAME: nt!MiSystemFault+1ddb85

MODULE_NAME: nt

STACK_COMMAND: .cxr; .ecxr ; kb

IMAGE_NAME: ntkrnlmp.exe

BUCKET_ID_FUNC_OFFSET: 1ddb85

FAILURE_BUCKET_ID: AV_nt!MiSystemFault

OS_VERSION: 10.0.19041.1

BUILDLAB_STR: vb_release

OSPLATFORM_TYPE: x64

OSNAME: Windows 10

FAILURE_ID_HASH: {d80c40a2-5000-439f-696b-1bd8abb14be3}

Followup: MachineOwner

---------

]

************* Preparing the environment for Debugger Extensions Gallery repositories **************

ExtensionRepository : Implicit

UseExperimentalFeatureForNugetShare : false

AllowNugetExeUpdate : false

AllowNugetMSCredentialProviderInstall : false

AllowParallelInitializationOfLocalRepositories : true

-- Configuring repositories

----> Repository : LocalInstalled, Enabled: true

----> Repository : UserExtensions, Enabled: true

>>>>>>>>>>> Preparing the environment for Debugger Extensions Gallery repositories completed, duration 0.000 seconds

************* Waiting for Debugger Extensions Gallery to Initialize **************

----> Repository : UserExtensions, Enabled: true, Packages count: 0>>>>>>>>>>> Waiting for Debugger Extensions Gallery to Initialize completed, duration 0.031 seconds

----> Repository : LocalInstalled, Enabled: true, Packages count: 36

Microsoft (R) Windows Debugger Version 10.0.25877.1004 AMD64

Copyright (c) Microsoft Corporation. All rights reserved.

Loading Dump File [C:\WINDOWS\MEMORY.DMP]

Kernel Bitmap Dump File: Kernel address space is available, User address space may not be available.

************* Path validation summary **************

Response Time (ms) Location

Deferred srv*

Symbol search path is: srv*

Executable search path is:

Windows 10 Kernel Version 19041 MP (16 procs) Free x64

Product: WinNt, suite: TerminalServer SingleUserTS

Edition build lab: 19041.1.amd64fre.vb_release.191206-1406

Kernel base = 0xfffff804`08000000 PsLoadedModuleList = 0xfffff804`08c2a220

Debug session time: Fri Sep 15 14:39:04.107 2023 (UTC + 2:00)

System Uptime: 0 days 5:41:24.034

Loading Kernel Symbols

...............................................................

................................................................

...............................................................

Loading User Symbols

PEB is paged out (Peb.Ldr = 00000095`e2245018). Type ".hh dbgerr001" for details

Loading unloaded module list

.........

For analysis of this file, run !analyze -v

nt!KeBugCheckEx:

fffff804`083fcd70 48894c2408 mov qword ptr [rsp+8],rcx ss:0018:ffffbd05`27746ea0=00000000000000be

12: kd> !analyze -v

*******************************************************************************

- *

- Bugcheck Analysis *

- *

ATTEMPTED_WRITE_TO_READONLY_MEMORY (be)

An attempt was made to write to readonly memory. The guilty driver is on the

stack trace (and is typically the current instruction pointer).

When possible, the guilty driver's name (Unicode string) is printed on

the BugCheck screen and saved in KiBugCheckDriver.

Arguments:

Arg1: ffffe1f84a60dffc, Virtual address for the attempted write.

Arg2: 8a00000000200121, PTE contents.

Arg3: ffffbd0527747140, (reserved)

Arg4: 000000000000000b, (reserved)

Debugging Details:

------------------

*** WARNING: Check Image - Checksum mismatch - Dump: 0x7b5e, File: 0xc0cc - C:\ProgramData\Dbg\sym\hal.dll\1A7BE8E96000\hal.dll

KEY_VALUES_STRING: 1

Key : Analysis.CPU.mSec

Value: 2874

Key : Analysis.Elapsed.mSec

Value: 6296

Key : Analysis.IO.Other.Mb

Value: 21

Key : Analysis.IO.Read.Mb

Value: 0

Key : Analysis.IO.Write.Mb

Value: 26

Key : Analysis.Init.CPU.mSec

Value: 436

Key : Analysis.Init.Elapsed.mSec

Value: 23943

Key : Analysis.Memory.CommitPeak.Mb

Value: 152

Key : Bugcheck.Code.KiBugCheckData

Value: 0xbe

Key : Bugcheck.Code.LegacyAPI

Value: 0xbe

Key : Failure.Bucket

Value: AV_nt!MiSystemFault

Key : Failure.Hash

Value: {d80c40a2-5000-439f-696b-1bd8abb14be3}

Key : Hypervisor.Enlightenments.Value

Value: 0

Key : Hypervisor.Enlightenments.ValueHex

Value: 0

Key : Hypervisor.Flags.AnyHypervisorPresent

Value: 0

Key : Hypervisor.Flags.ApicEnlightened

Value: 0

Key : Hypervisor.Flags.ApicVirtualizationAvailable

Value: 1

Key : Hypervisor.Flags.AsyncMemoryHint

Value: 0

Key : Hypervisor.Flags.CoreSchedulerRequested

Value: 0

Key : Hypervisor.Flags.CpuManager

Value: 0

Key : Hypervisor.Flags.DeprecateAutoEoi

Value: 0

Key : Hypervisor.Flags.DynamicCpuDisabled

Value: 0

Key : Hypervisor.Flags.Epf

Value: 0

Key : Hypervisor.Flags.ExtendedProcessorMasks

Value: 0

Key : Hypervisor.Flags.HardwareMbecAvailable

Value: 1

Key : Hypervisor.Flags.MaxBankNumber

Value: 0

Key : Hypervisor.Flags.MemoryZeroingControl

Value: 0

Key : Hypervisor.Flags.NoExtendedRangeFlush

Value: 0

Key : Hypervisor.Flags.NoNonArchCoreSharing

Value: 0

Key : Hypervisor.Flags.Phase0InitDone

Value: 0

Key : Hypervisor.Flags.PowerSchedulerQos

Value: 0

Key : Hypervisor.Flags.RootScheduler

Value: 0

Key : Hypervisor.Flags.SynicAvailable

Value: 0

Key : Hypervisor.Flags.UseQpcBias

Value: 0

Key : Hypervisor.Flags.Value

Value: 16908288

Key : Hypervisor.Flags.ValueHex

Value: 1020000

Key : Hypervisor.Flags.VpAssistPage

Value: 0

Key : Hypervisor.Flags.VsmAvailable

Value: 0

Key : Hypervisor.RootFlags.AccessStats

Value: 0

Key : Hypervisor.RootFlags.CrashdumpEnlightened

Value: 0

Key : Hypervisor.RootFlags.CreateVirtualProcessor

Value: 0

Key : Hypervisor.RootFlags.DisableHyperthreading

Value: 0

Key : Hypervisor.RootFlags.HostTimelineSync

Value: 0

Key : Hypervisor.RootFlags.HypervisorDebuggingEnabled

Value: 0

Key : Hypervisor.RootFlags.IsHyperV

Value: 0

Key : Hypervisor.RootFlags.LivedumpEnlightened

Value: 0

Key : Hypervisor.RootFlags.MapDeviceInterrupt

Value: 0

Key : Hypervisor.RootFlags.MceEnlightened

Value: 0

Key : Hypervisor.RootFlags.Nested

Value: 0

Key : Hypervisor.RootFlags.StartLogicalProcessor

Value: 0

Key : Hypervisor.RootFlags.Value

Value: 0

Key : Hypervisor.RootFlags.ValueHex

Value: 0

Key : SecureKernel.HalpHvciEnabled

Value: 0

Key : WER.OS.Branch

Value: vb_release

Key : WER.OS.Version

Value: 10.0.19041.1

BUGCHECK_CODE: be

BUGCHECK_P1: ffffe1f84a60dffc

BUGCHECK_P2: 8a00000000200121

BUGCHECK_P3: ffffbd0527747140

BUGCHECK_P4: b

FILE_IN_CAB: MEMORY.DMP

BLACKBOXBSD: 1 (!blackboxbsd)

BLACKBOXNTFS: 1 (!blackboxntfs)

BLACKBOXPNP: 1 (!blackboxpnp)

BLACKBOXWINLOGON: 1

PROCESS_NAME: services.exe

TRAP_FRAME: ffffbd0527747140 -- (.trap 0xffffbd0527747140)

NOTE: The trap frame does not contain all registers.

Some register values may be zeroed or incorrect.

rax=ffffe1f84a60dff4 rbx=0000000000000000 rcx=ffffe1f84a60e014

rdx=0000000000000000 rsi=0000000000000000 rdi=0000000000000000

rip=fffff80408412430 rsp=ffffbd05277472d8 rbp=ffffbd0527747470

r8=0000000000000021 r9=0000000000000010 r10=ffffe1f84a60e010

r11=00000000780700a8 r12=0000000000000000 r13=0000000000000000

r14=0000000000000000 r15=0000000000000000

iopl=0 nv up ei pl nz na pe nc

nt!memset+0x30:

Page 200 not present in the dump file. Type ".hh dbgerr004" for details

fffff804`08412430 4a895408f8 mov qword ptr [rax+r9-8],rdx ds:ffffe1f8`4a60dffc=????????????????

Resetting default scope

STACK_TEXT:

ffffbd05`27746e98 fffff804`084384f5 : 00000000`000000be ffffe1f8`4a60dffc 8a000000`00200121 ffffbd05`27747140 : nt!KeBugCheckEx

ffffbd05`27746ea0 fffff804`08230730 : ffffd200`6c4aa000 00000000`00000003 ffffbd05`277471c0 00000000`00000000 : nt!MiSystemFault+0x1ddb85

ffffbd05`27746fa0 fffff804`0840c8d8 : ffffffff`ffffffff 00000000`00000001 ffffd200`6c49c180 fffff804`08284a85 : nt!MmAccessFault+0x400

ffffbd05`27747140 fffff804`08412430 : fffff804`08328318 00000000`00000000 00000000`00000000 00000000`00000000 : nt!KiPageFault+0x358

ffffbd05`277472d8 fffff804`08328318 : 00000000`00000000 00000000`00000000 00000000`00000000 00000000`00000000 : nt!memset+0x30

ffffbd05`277472e0 fffff804`088d42a7 : 00000000`00000109 00000000`780700a9 00000000`7806ffa0 00000000`00000000 : nt!RtlClearBitsEx+0x98

ffffbd05`27747310 fffff804`088d422c : ffffe281`38fa7c20 00000000`00000001 00000000`00000000 00000000`0000108e : nt!MiMarkRetpolineBits+0x63

ffffbd05`27747340 fffff804`08800f18 : ffffe281`38fa7c20 ffffe281`38fa7c20 ffffbd05`27747470 00000000`00000001 : nt!MiMarkKernelImageRetpolineBits+0x34

ffffbd05`27747370 fffff804`0875d4b1 : 00000000`00000000 fffff804`ffffffff ffff19ef`00000001 ffffc088`cc3cca40 : nt!MiUnloadSystemImage+0x1aea50

ffffbd05`27747510 fffff804`0875d3de : ffffe281`41de5e20 ffffbd05`27747840 00000000`00000000 ffffbd05`277479b0 : nt!MmUnloadSystemImage+0x41

ffffbd05`27747540 fffff804`08601690 : ffffe281`41de5e20 ffffbd05`27747840 ffffe281`41de5e20 fffff804`0865865f : nt!IopDeleteDriver+0x4e

ffffbd05`27747590 fffff804`082205b7 : 00000000`00000000 00000000`00000000 ffffbd05`27747840 ffffe281`41de5e50 : nt!ObpRemoveObjectRoutine+0x80

ffffbd05`277475f0 fffff804`082204de : ffffe281`41de5e50 ffffbd05`277479b0 ffffe281`41de5e20 00000000`00060001 : nt!ObfDereferenceObjectWithTag+0xc7

ffffbd05`27747630 fffff804`08755d80 : ffffe281`41de5e50 ffffbd05`27747840 ffffbd05`277479b0 00000000`c0000001 : nt!HalPutDmaAdapter+0xe

ffffbd05`27747660 fffff804`0889e8bb : ffffe281`42b29640 00000000`00000000 00000000`00000001 ffffe281`41de5e50 : nt!IopUnloadDriver+0x250

ffffbd05`27747790 fffff804`084105f8 : 00000000`00000000 00000000`00000000 00000000`00000000 ffffc088`b836da70 : nt!NtUnloadDriver+0xb

ffffbd05`277477c0 fffff804`08401950 : fffff804`08839078 ffffe281`42b29640 fffff804`085da9ad 00000000`00000000 : nt!KiSystemServiceCopyEnd+0x28

ffffbd05`27747958 fffff804`08839078 : ffffe281`42b29640 fffff804`085da9ad 00000000`00000000 00000000`00000000 : nt!KiServiceLinkage

ffffbd05`27747960 fffff804`0889e8bb : ffffe281`42b29640 00000095`e287f034 00000000`00000000 00000000`00000000 : nt!IopUnloadDriver+0xe3548

ffffbd05`27747a90 fffff804`084105f8 : ffffe281`42b29600 000001b6`25af4080 ffffbd05`27747b40 00000000`00000000 : nt!NtUnloadDriver+0xb

ffffbd05`27747ac0 00007ffc`2e130744 : 00000000`00000000 00000000`00000000 00000000`00000000 00000000`00000000 : nt!KiSystemServiceCopyEnd+0x28

00000095`e287efe8 00000000`00000000 : 00000000`00000000 00000000`00000000 00000000`00000000 00000000`00000000 : 0x00007ffc`2e130744

SYMBOL_NAME: nt!MiSystemFault+1ddb85

MODULE_NAME: nt

STACK_COMMAND: .cxr; .ecxr ; kb

IMAGE_NAME: ntkrnlmp.exe

BUCKET_ID_FUNC_OFFSET: 1ddb85

FAILURE_BUCKET_ID: AV_nt!MiSystemFault

OS_VERSION: 10.0.19041.1

BUILDLAB_STR: vb_release

OSPLATFORM_TYPE: x64

OSNAME: Windows 10

FAILURE_ID_HASH: {d80c40a2-5000-439f-696b-1bd8abb14be3}

Followup: MachineOwner

---------

]

Zuletzt bearbeitet: