darkiop

Lt. Junior Grade

- Registriert

- Juli 2001

- Beiträge

- 392

Hallo zusammem,

ich bin gerade dabei mein lokales Netz an einen Vserver anzubinden.

Später soll dort mal eine weitere Proxmox VE / Proxmox Backup Server auf einem Mietserver laufen der nur über die VPN-Verbindung / dessen lokales Netz erreichbar sein soll. Das alles hier sind also nur Trockenübungen

Die VPN Verbindung läuft über Wireguard auf einem lokalen LXC zum Vserver - und die auch stabil.

Allerdings ist der Vserver aus dem lokalen Netz nur direkt übers Gateway (UDMP), den Wireguard-LXC oder über andere Clients aus dem Netz 10.4.1.0/24 erreichbar (= über die 172.31.0.2 & 192.168.2.2).

Ich hätte gerne Zugriff auf den Vserver und seine lokale IP (192.168.2.2) aus anderen Netzen, z.B. 10.1.0.0/24 (meine privaten Clients, siehe Tracert am Ende des Posts).

Steh grad etwas aufm Schlauch, hat jemand eine Idee was mir in meinem Setup noch fehlt und ich vergessen habe? Laut dem tracert verliert sich die Route auf 10.4.1.15.

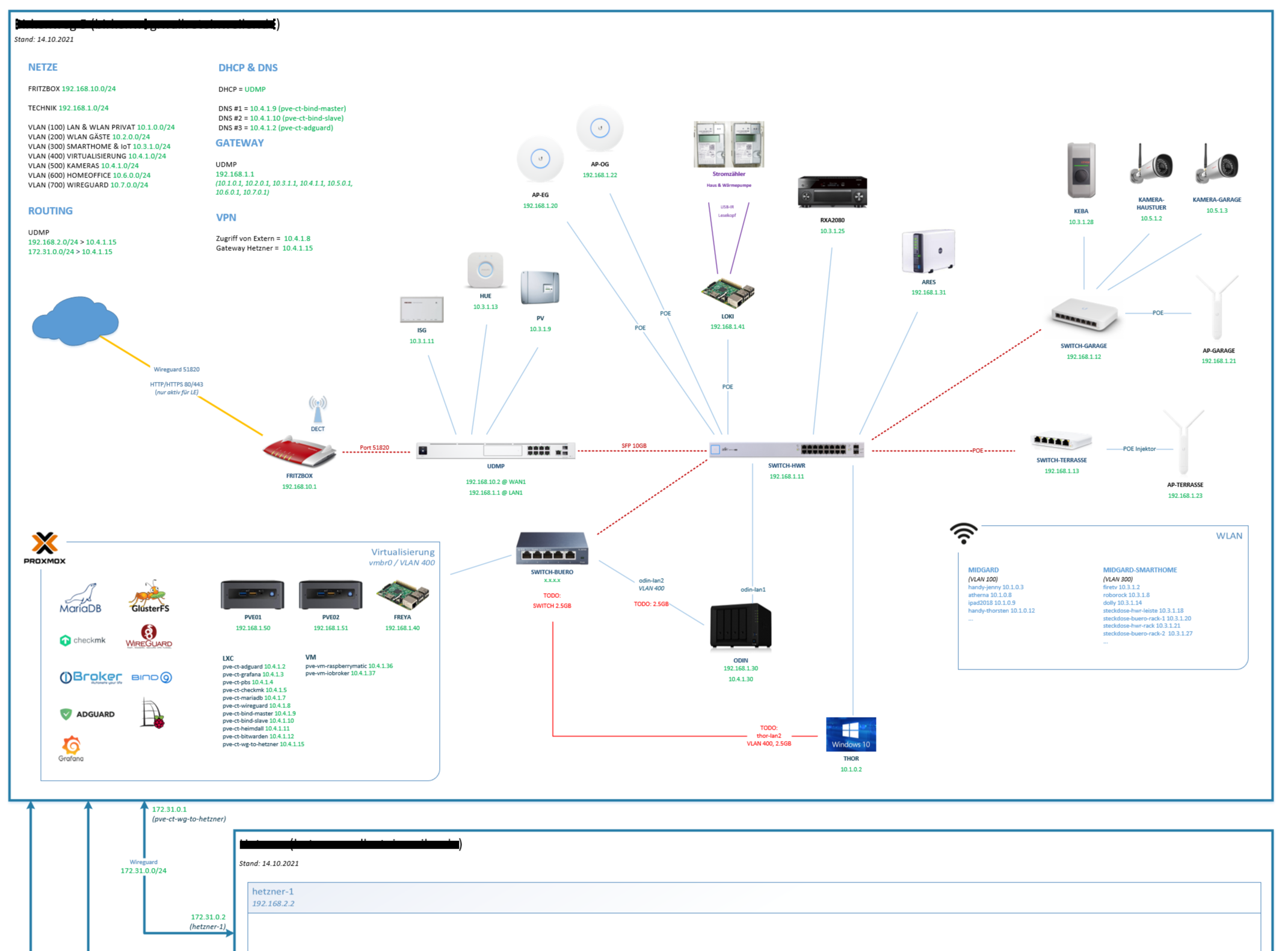

Hier nun noch einige Infos zum Setup, falls noch etwas fehlt einfach melden. Im Anhang ist auch noch eine grafische Aufbereitung des Netzes.

ich bin gerade dabei mein lokales Netz an einen Vserver anzubinden.

Später soll dort mal eine weitere Proxmox VE / Proxmox Backup Server auf einem Mietserver laufen der nur über die VPN-Verbindung / dessen lokales Netz erreichbar sein soll. Das alles hier sind also nur Trockenübungen

Die VPN Verbindung läuft über Wireguard auf einem lokalen LXC zum Vserver - und die auch stabil.

Allerdings ist der Vserver aus dem lokalen Netz nur direkt übers Gateway (UDMP), den Wireguard-LXC oder über andere Clients aus dem Netz 10.4.1.0/24 erreichbar (= über die 172.31.0.2 & 192.168.2.2).

Ich hätte gerne Zugriff auf den Vserver und seine lokale IP (192.168.2.2) aus anderen Netzen, z.B. 10.1.0.0/24 (meine privaten Clients, siehe Tracert am Ende des Posts).

Steh grad etwas aufm Schlauch, hat jemand eine Idee was mir in meinem Setup noch fehlt und ich vergessen habe? Laut dem tracert verliert sich die Route auf 10.4.1.15.

Hier nun noch einige Infos zum Setup, falls noch etwas fehlt einfach melden. Im Anhang ist auch noch eine grafische Aufbereitung des Netzes.

Gateway (UDMP)

192.168.1.1 (10.1.0.1, ..., 10.4.1.1)

Lokal

Lokale IP (LXC) 10.4.1.15

VPN 172.31.0.1

VServer

Lokale IP 192.168.2.2

VPN IP 172.31.0.2

192.168.1.1 (10.1.0.1, ..., 10.4.1.1)

Lokal

Lokale IP (LXC) 10.4.1.15

VPN 172.31.0.1

VServer

Lokale IP 192.168.2.2

VPN IP 172.31.0.2

192.168.2.0/24 > 10.4.1.15

172.31.0.0/24 > 10.4.1.15

172.31.0.0/24 > 10.4.1.15

Kernel IP routing table

Destination Gateway Genmask Flags Metric Ref Use Iface

0.0.0.0 10.4.1.1 0.0.0.0 UG 0 0 0 eth0

10.4.1.0 0.0.0.0 255.255.255.0 U 0 0 0 eth0

172.31.0.0 0.0.0.0 255.255.255.0 U 0 0 0 wg0

192.168.2.2 0.0.0.0 255.255.255.255 UH 0 0 0 wg0

Destination Gateway Genmask Flags Metric Ref Use Iface

0.0.0.0 10.4.1.1 0.0.0.0 UG 0 0 0 eth0

10.4.1.0 0.0.0.0 255.255.255.0 U 0 0 0 eth0

172.31.0.0 0.0.0.0 255.255.255.0 U 0 0 0 wg0

192.168.2.2 0.0.0.0 255.255.255.255 UH 0 0 0 wg0

[Interface]

PrivateKey = x

Address = 172.31.0.1/24

[Peer]

PublicKey = x

PresharedKey = x

Endpoint = ip-vserver:51820

AllowedIPs = 172.31.0.2/32, 192.168.2.2/32

PersistentKeepalive = 25

PrivateKey = x

Address = 172.31.0.1/24

[Peer]

PublicKey = x

PresharedKey = x

Endpoint = ip-vserver:51820

AllowedIPs = 172.31.0.2/32, 192.168.2.2/32

PersistentKeepalive = 25

[Interface]

PrivateKey = x

Address = 172.31.0.2/24

ListenPort = 51820

[Peer]

PublicKey = x

PresharedKey = x

AllowedIPs = 172.31.0.1/32, 10.4.1.0/24

PrivateKey = x

Address = 172.31.0.2/24

ListenPort = 51820

[Peer]

PublicKey = x

PresharedKey = x

AllowedIPs = 172.31.0.1/32, 10.4.1.0/24

C:\>tracert 192.168.2.2

Routenverfolgung zu 192.168.2.2 über maximal 30 Hops

1 <1 ms <1 ms <1 ms 10.1.0.1

2 <1 ms <1 ms <1 ms 10.4.1.15

3 * * * Zeitüberschreitung der Anforderung.

4 * * * Zeitüberschreitung der Anforderung.

Routenverfolgung zu 192.168.2.2 über maximal 30 Hops

1 <1 ms <1 ms <1 ms 10.1.0.1

2 <1 ms <1 ms <1 ms 10.4.1.15

3 * * * Zeitüberschreitung der Anforderung.

4 * * * Zeitüberschreitung der Anforderung.