conf_t

Admiral

- Registriert

- Juni 2008

- Beiträge

- 8.851

Moinsen.

Ich will eigentlich meine VPNs von FritzVPN auf Wireguard ablösen, da perspektivisch das schlankere WG das baldige Mehr an Bandbreite besser nutzen lässt.

Im aktuellen Setting läuft das FritzVPN, aber Wireguard will nicht abheben, schon der erste Import schlägt fehlt.

Netzwerksituation (ist):

Also als Beispiel Standort C:

C ist analog.

In den 192.168.178.xer Netzen hängen aus dem Internet erreichbare Dienste.

Nun versuche ich meine ersten Gehversuche mit WG und wollte zunächst zwischen A und C eine WG Verbindung herstellen.

Dazu habe ich auf C die Initialconfig zum Import in FB A gemäß der einschlägigen Anleitungen für Router-zu-Router Verbindungen eingerichtet. Im Rahmen des Assistenten wird eine Konfig heruntergeladen, die natürlich die unsinnigen myfirtz Domain hatte, habe diese durch meine aktuell genutzte Domain ersetzt und auch den darin hinterlegten UDP Port an der 7530 zur Weiterleitung an die 7590 eingerichtet.

Das ist die Konfig, die ich laut Assi in der entfernten (A) Fritzbox laden soll.

Problem:

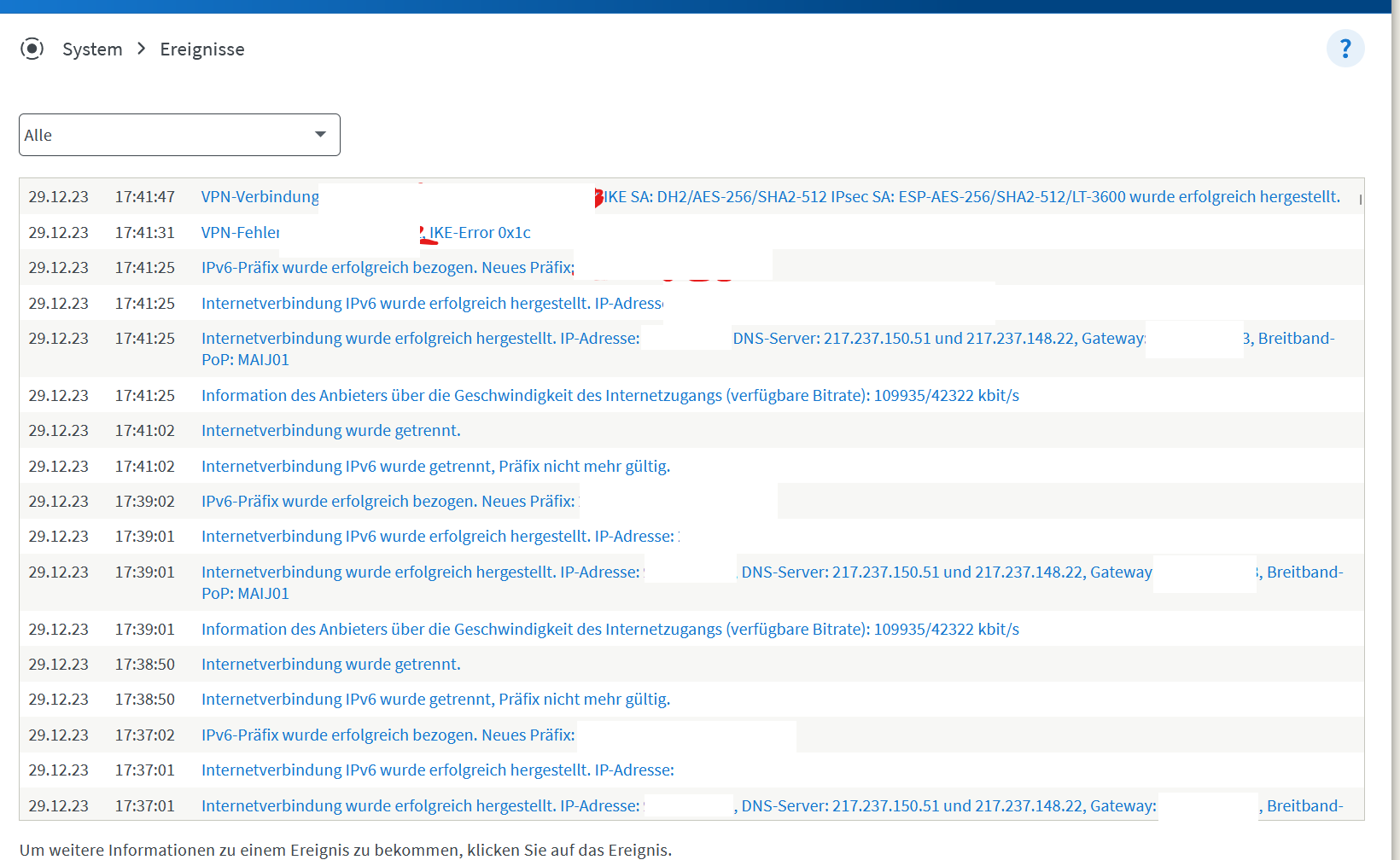

Wenn ich diese Konfig einlese, schlägt das fehl, leider ist die Fehlermeldung nicht hilfreich. Daher habe ich mal unter Ereignisse geschaut, aber da gibt es auch nichts aufschlussreiches, außer, dass auffällt, dass jedes Mal, wenn ich das versuche die Konfig einzulesen, beim einlesenden Router die Internetverbindung getrennt wird. Da steht schlicht "Internetverbindung getrennt". Reproduzierbar. Und entsprechend melden die anderen Router, dass natürlich das IPSec VPN zusammengebrochen ist.

Da ich nicht weiß, ob man WG und IP-Sec gleichzeitig betreiben kann, habe ich die IPSec Tunnel mal deaktiviert und dann das ganze noch mal versucht, aber wieder bloß, dass der WG Verbindungsversuch fehlschlug und die Internetverbindung getrennt wurde.

Ich konnte halt bisher mit WG auch 0 Erfahrung sammeln, da es ja nicht läuft....

Interessanterweise lese ich auch immer wieder, man soll die Konfig, die man dann unter Einstellungen findet importieren und nicht die, die man während der Initialerstellung ausgeworfen bekommt, doch die beinhaltet ja nicht mal die URL zur Gegenstelle.

Log der FB A bei der Chose:

Ich will eigentlich meine VPNs von FritzVPN auf Wireguard ablösen, da perspektivisch das schlankere WG das baldige Mehr an Bandbreite besser nutzen lässt.

Im aktuellen Setting läuft das FritzVPN, aber Wireguard will nicht abheben, schon der erste Import schlägt fehlt.

Netzwerksituation (ist):

- 3 Standorte

- Jeder der 3 Standorte hat eine Public IPv4 und IPv6

- Jeder Standort hat einen Split-Tunnel mit jedem Standort

- 2 der 3 Standorte haben eine Routerkaskade, bei der der innere Router der jeweils das VPN bereitstellt.

- jeder Standort hat seine eigene Sub-Domain (dieses MyFritz-Zeug benutze ich nicht), alles Läuft unter der gleichen TLD (also vpna.meine.tld, vpnb.meine.tld, vpnc.meine.tld)

- Aus allen Standorten kann ich die IP-Netze zwischen den Routern erreichen.

- Jeder Standort hat eine eigene LAN-IP:

- A 192.168.0.0/24

- B 192.168.2.0/24, mit 192.168.178.16/28 als Transportnetz zwischen den Routern

- C 192.168.3.0/24 mit 192.168.178.0/28 als Transportnetz zwischen den Routern

- Funktioniert so seit 2014.

- Zur Zeit laufen als Router überall FB 7590 mit FritzOS 5.57

- Dort wo Router kaskadiert sind, stellen jeweils FB 7530 die DSL Verbindung her, die haben die benötigten Portweiterleitungen zu den 7590ern.

Also als Beispiel Standort C:

Code:

Internet ---| FB7530 | ---- (Subnetz 192.168.178.0/28) ----- | FB7590 |----- Subnetz (192.168.3.0/24)

PubIP - 192.168.178.1 Portfwd > zu 192.168.178.2 VPN-DienstIn den 192.168.178.xer Netzen hängen aus dem Internet erreichbare Dienste.

Nun versuche ich meine ersten Gehversuche mit WG und wollte zunächst zwischen A und C eine WG Verbindung herstellen.

Dazu habe ich auf C die Initialconfig zum Import in FB A gemäß der einschlägigen Anleitungen für Router-zu-Router Verbindungen eingerichtet. Im Rahmen des Assistenten wird eine Konfig heruntergeladen, die natürlich die unsinnigen myfirtz Domain hatte, habe diese durch meine aktuell genutzte Domain ersetzt und auch den darin hinterlegten UDP Port an der 7530 zur Weiterleitung an die 7590 eingerichtet.

Das ist die Konfig, die ich laut Assi in der entfernten (A) Fritzbox laden soll.

Code:

[Interface]

PrivateKey = $hidden$

Address = 192.168.0.1/24

DNS = 192.168.3.1

DNS = fritz.box

[Peer]

PublicKey = $hidden$

PresharedKey = $hidden$

AllowedIPs = 192.168.178.0/28, 192.168.3.0/24 #<<--- Subnetz ergänzt um aus dem entfernten Netz auch eine Route ins Transportnetz/DMZ zu haben.

Endpoint = vpnc.meine.tld:54064 # <<-- von xyz.,myfritz.net geändert, UDP 54064 ist am vorgelagerten Router geforwarded, vpnc.meine.tld: ist erreichbar.

PersistentKeepalive = 25Wenn ich diese Konfig einlese, schlägt das fehl, leider ist die Fehlermeldung nicht hilfreich. Daher habe ich mal unter Ereignisse geschaut, aber da gibt es auch nichts aufschlussreiches, außer, dass auffällt, dass jedes Mal, wenn ich das versuche die Konfig einzulesen, beim einlesenden Router die Internetverbindung getrennt wird. Da steht schlicht "Internetverbindung getrennt". Reproduzierbar. Und entsprechend melden die anderen Router, dass natürlich das IPSec VPN zusammengebrochen ist.

Da ich nicht weiß, ob man WG und IP-Sec gleichzeitig betreiben kann, habe ich die IPSec Tunnel mal deaktiviert und dann das ganze noch mal versucht, aber wieder bloß, dass der WG Verbindungsversuch fehlschlug und die Internetverbindung getrennt wurde.

Ich konnte halt bisher mit WG auch 0 Erfahrung sammeln, da es ja nicht läuft....

Interessanterweise lese ich auch immer wieder, man soll die Konfig, die man dann unter Einstellungen findet importieren und nicht die, die man während der Initialerstellung ausgeworfen bekommt, doch die beinhaltet ja nicht mal die URL zur Gegenstelle.

Log der FB A bei der Chose:

Zuletzt bearbeitet: