Porfavorio

Cadet 2nd Year

- Registriert

- Mai 2022

- Beiträge

- 20

Guten Abend,

ich habe Wireguard auf opnsense, Site to Site, eingerichtet.

Ich kann nun auch von Standort A die lokale IP der opnsense an Standort B erreichen. Andere IPs im Netz B erreiche ich hingegen nicht. Von einem Gerät an Standort B aus erreiche ich an Standort A nicht einmal die lokale IP der opnsense.

Standort B ist ein VLAN, d.h. ich habe keinen Router als Standartgateway, wo ich Routen setzen könnte. Die Logik sagt mir aber, dass ich auf den weiteren Geräten an Standort B Routen setzen müsste, damit diese wissen, wen sie überhaupt fragen müssen, wenn sie das Subnetz von Standort A erreichen wollen (nämlich die opnsense an Standort B).

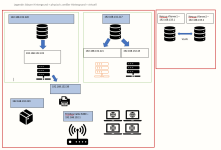

In dem anhängenden Schaubild fehlt noch die opnsense VM an Standort A (IP: 192.168.132.32). Die opnsense an Standort B befindet sich auf 192.168.133.1. Das Gerät 192.168.132.2 ist ein Windows-System.

Standort A (zuhause) ist das rote Quadrat links, Standort B das rote Quadrat rechts. An Standort A gibt es eine VM mit opnsense (hinter einer Fritzbox), an Standort B ebenfalls (da ist es aber in einem VLAN bei Netcup).

Allowed IPs an Standort A: 10.210.0.0/24 (Nach Hinweis in anderem Forum geändert auf /32) sowie 192.168.133.0/24

Allowed IPs an Standort B: 10.210.0.0/24 (Nach Hinweis in anderem Forum geändert auf /32) sowie 192.168.132.0/24

Die Wireguard IPs der beiden Endpunkte sind 10.210.0.1 (Standort A) und 10.210.0.2 (Standort B)

Firewall Standort A:

Firewall Standort B:

dasselbe, nur die zweite IP-Range bei der zweiten Regel: 192.168.132.0/24

Ansonsten keine Einschränkungen bei den Regeln.

Blockierung privater Netze in WAN Schnittstelle Standort A ist deaktiviert.

Wo kann das Problem liegen?

ich habe Wireguard auf opnsense, Site to Site, eingerichtet.

Ich kann nun auch von Standort A die lokale IP der opnsense an Standort B erreichen. Andere IPs im Netz B erreiche ich hingegen nicht. Von einem Gerät an Standort B aus erreiche ich an Standort A nicht einmal die lokale IP der opnsense.

Standort B ist ein VLAN, d.h. ich habe keinen Router als Standartgateway, wo ich Routen setzen könnte. Die Logik sagt mir aber, dass ich auf den weiteren Geräten an Standort B Routen setzen müsste, damit diese wissen, wen sie überhaupt fragen müssen, wenn sie das Subnetz von Standort A erreichen wollen (nämlich die opnsense an Standort B).

In dem anhängenden Schaubild fehlt noch die opnsense VM an Standort A (IP: 192.168.132.32). Die opnsense an Standort B befindet sich auf 192.168.133.1. Das Gerät 192.168.132.2 ist ein Windows-System.

Standort A (zuhause) ist das rote Quadrat links, Standort B das rote Quadrat rechts. An Standort A gibt es eine VM mit opnsense (hinter einer Fritzbox), an Standort B ebenfalls (da ist es aber in einem VLAN bei Netcup).

Allowed IPs an Standort A: 10.210.0.0/24 (Nach Hinweis in anderem Forum geändert auf /32) sowie 192.168.133.0/24

Allowed IPs an Standort B: 10.210.0.0/24 (Nach Hinweis in anderem Forum geändert auf /32) sowie 192.168.132.0/24

Die Wireguard IPs der beiden Endpunkte sind 10.210.0.1 (Standort A) und 10.210.0.2 (Standort B)

Firewall Standort A:

- WAN Regel mit Wireguard Port, eingehend, UDP, Gateway: standard

- Wireguard (Group): Quelle Einzelner Host oder Netzwerk 10.210.0.0/24 sowie 192.168.133.0/24

Firewall Standort B:

dasselbe, nur die zweite IP-Range bei der zweiten Regel: 192.168.132.0/24

Ansonsten keine Einschränkungen bei den Regeln.

Blockierung privater Netze in WAN Schnittstelle Standort A ist deaktiviert.

Wo kann das Problem liegen?