Willibaldgamer

Cadet 4th Year

- Registriert

- Jan. 2020

- Beiträge

- 94

Hi

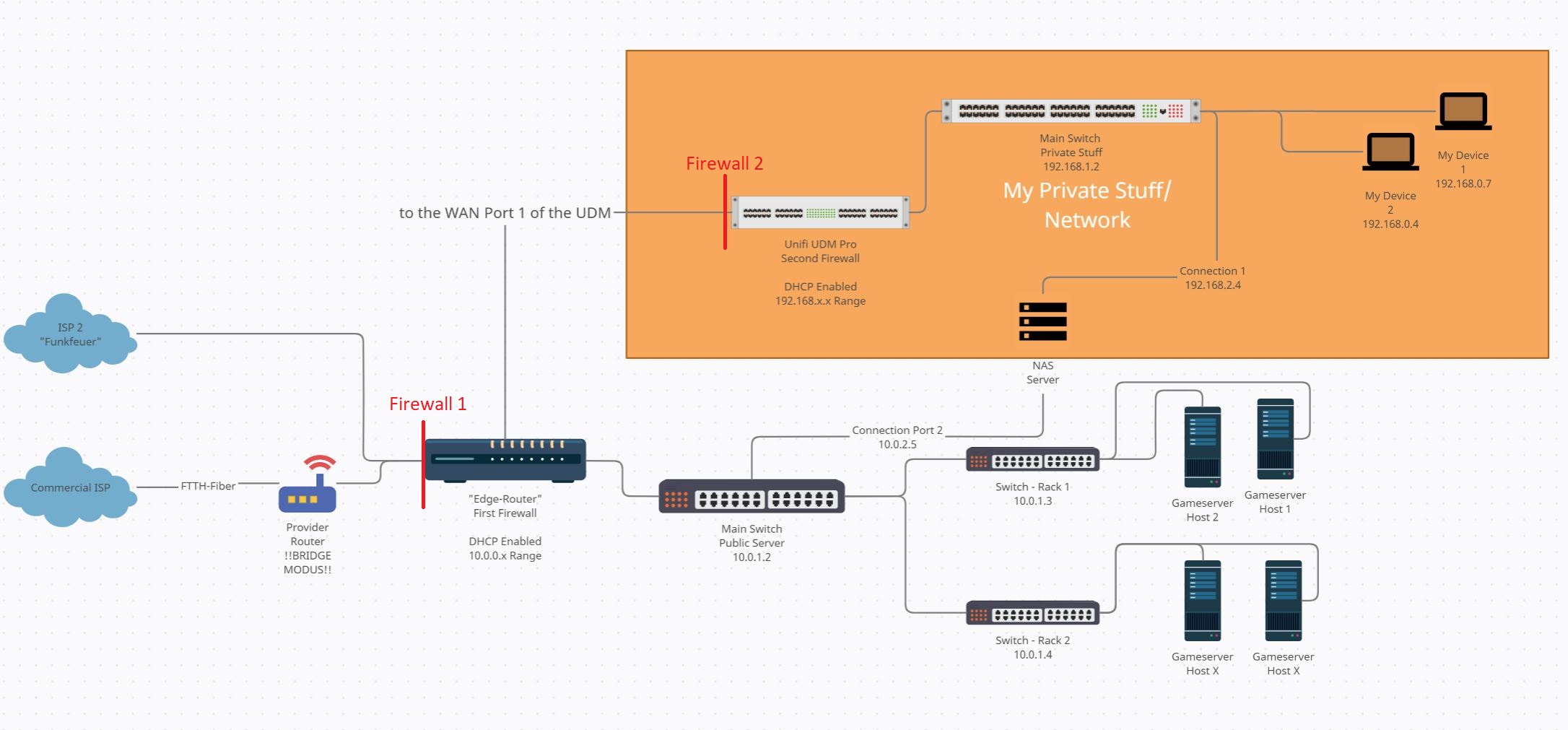

ich bin gerade dabei mein neues Heimnetz aufzubauen, würde aber gern noch andere Meinungen zu meinem Plan hören (da es langsam auch sehr komplex wird)

Szenario:

Also ich habe zwei ISPs/ WAN Verbindungen (einmal vom normalen ISP und einmal von einem Community Funk Projekt) deswegen wäre es super wenn der erste Router Loadbalance & Failover unterstützt.

Zudem nutze ich das ganze einmal als mein privates Netzwerk aber auf der anderen Seite möchte ich auch Gameserver für meine Gaming Org hosten. (Allerdings ohne zusätzliches Sicherheitsrisiko für meine privaten Dinge.

Abgesehen davon bastle ich auch oft rum, hab also bei meiner UDM Pro & Heimnetz oft Downtime was nicht gut für die Gameserver wäre. Deswegen habe ich folgenden Plan entworfen. (ist allerdings leicht vereinfacht/unrelevante Dinge fehlen)

Fragen:

Was haltet ihr davon?

Ich bin noch nicht sicher was ich als ersten Router (heißt aktuell "Edge Router" im Bild) kaufen soll. Habt ihr Ideen?

Muss:

-zwei Wan Ports haben & Failover/Loadbalance unterstützen

-mindestens 3 Lan Ports haben

-die Möglichkeit bieten Bandbreite je nach Port zu limitieren (damit Gameserver nicht laggen wenn ich was runterlad)

-eine konfigurierbare Firewall wie zB ne UDM Pro haben (also manuelles setzen von Regeln)

10gbe wären auch nicht verkehrt (wie die UDM Pro)

Schon mal Danke für alle Antworten & Tips

ich bin gerade dabei mein neues Heimnetz aufzubauen, würde aber gern noch andere Meinungen zu meinem Plan hören (da es langsam auch sehr komplex wird)

Szenario:

Also ich habe zwei ISPs/ WAN Verbindungen (einmal vom normalen ISP und einmal von einem Community Funk Projekt) deswegen wäre es super wenn der erste Router Loadbalance & Failover unterstützt.

Zudem nutze ich das ganze einmal als mein privates Netzwerk aber auf der anderen Seite möchte ich auch Gameserver für meine Gaming Org hosten. (Allerdings ohne zusätzliches Sicherheitsrisiko für meine privaten Dinge.

Abgesehen davon bastle ich auch oft rum, hab also bei meiner UDM Pro & Heimnetz oft Downtime was nicht gut für die Gameserver wäre. Deswegen habe ich folgenden Plan entworfen. (ist allerdings leicht vereinfacht/unrelevante Dinge fehlen)

Fragen:

Was haltet ihr davon?

Ich bin noch nicht sicher was ich als ersten Router (heißt aktuell "Edge Router" im Bild) kaufen soll. Habt ihr Ideen?

Muss:

-zwei Wan Ports haben & Failover/Loadbalance unterstützen

-mindestens 3 Lan Ports haben

-die Möglichkeit bieten Bandbreite je nach Port zu limitieren (damit Gameserver nicht laggen wenn ich was runterlad)

-eine konfigurierbare Firewall wie zB ne UDM Pro haben (also manuelles setzen von Regeln)

10gbe wären auch nicht verkehrt (wie die UDM Pro)

Schon mal Danke für alle Antworten & Tips