OpenMedia

Lieutenant

- Registriert

- Okt. 2016

- Beiträge

- 706

Hallo zusammen,

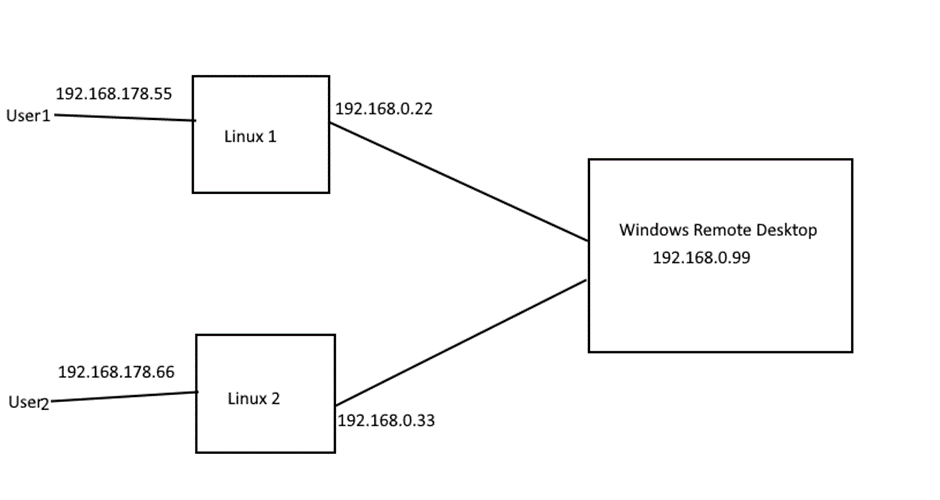

ich habe ein etwas kompliziertes Problem. Ich habe insgesamt 3 Server.

Linux 1: Interne IP = 192.168.0.22 Externe IP = 192.168.178.55

Linux 2: Interne IP = 192.168.0.33 Externe IP = 192.168.178.66

Windows: Interne IP = 192.168.0.99

Nun möchte ich gerne, dass die Nutzer die sich an den Linux Instanzen anmelden per Port Forwarding an die Windows VM per RDP TCP: 3389 einloggen können.

Dazu habe ich entsprechend auf den Linux VMs ein Port Forwarding eingerichtet. Dass den Port 3389 auf die externen IPs 192.168.178.55 und 192.168.178.66 exposed. Die Nutzer können dann theoretisch mit der externen IP 192.168.178.55:3389 oder 192.168.178.66:3389 sich auf das Windows System einloggen.

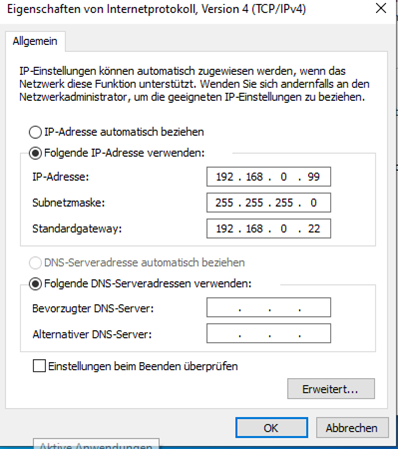

Das Windows System ist wie folgt eingerichtet:

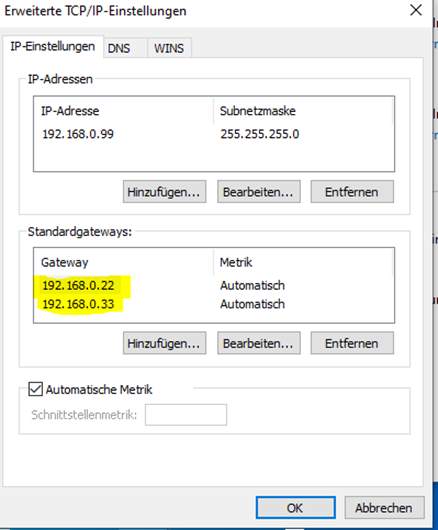

Man sieht dass ich die internen IPs der Linux VMs als Gateway eingerichtet habe auf dem Windows System, da ich keinen Router habe.

Problem:

Nun zu meinem Problem ich kann leider immer nur ein Port Forwarding betreiben. Entweder kann man sich auf der Linux 1 per 192.168.178.55:3389 auf den Windows verbinden oder wenn ich den Linux 1 ausschalte, mit Linux 2.

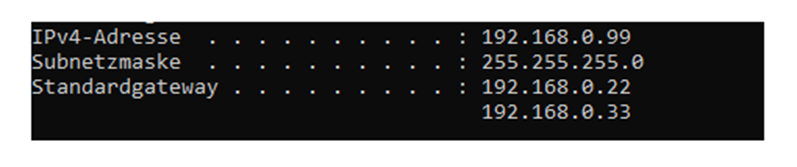

Windows erlaubt es mir nicht 2 Standardgateways auf einmal zu nutzen. Obwohl beide eingerichtet sind. Ich kann also nicht parallel Linux 1 oder Linux 2 nutzen sondern immer nur eins.

Wie kann ich in Windows konfigurieren, dass er beide Gateways nutzt und sowohl alles an Linux 1 als auch Linux 2 sendet ?

Ich möchte, dass die Nutzer sowohl von Linux VM1 als auch VM2 den freigegebenen Port 3389 nutzen können.

Vielen Dank für eure Hilfe.

ich habe ein etwas kompliziertes Problem. Ich habe insgesamt 3 Server.

Linux 1: Interne IP = 192.168.0.22 Externe IP = 192.168.178.55

Linux 2: Interne IP = 192.168.0.33 Externe IP = 192.168.178.66

Windows: Interne IP = 192.168.0.99

Nun möchte ich gerne, dass die Nutzer die sich an den Linux Instanzen anmelden per Port Forwarding an die Windows VM per RDP TCP: 3389 einloggen können.

Dazu habe ich entsprechend auf den Linux VMs ein Port Forwarding eingerichtet. Dass den Port 3389 auf die externen IPs 192.168.178.55 und 192.168.178.66 exposed. Die Nutzer können dann theoretisch mit der externen IP 192.168.178.55:3389 oder 192.168.178.66:3389 sich auf das Windows System einloggen.

Das Windows System ist wie folgt eingerichtet:

Man sieht dass ich die internen IPs der Linux VMs als Gateway eingerichtet habe auf dem Windows System, da ich keinen Router habe.

Problem:

Nun zu meinem Problem ich kann leider immer nur ein Port Forwarding betreiben. Entweder kann man sich auf der Linux 1 per 192.168.178.55:3389 auf den Windows verbinden oder wenn ich den Linux 1 ausschalte, mit Linux 2.

Windows erlaubt es mir nicht 2 Standardgateways auf einmal zu nutzen. Obwohl beide eingerichtet sind. Ich kann also nicht parallel Linux 1 oder Linux 2 nutzen sondern immer nur eins.

Wie kann ich in Windows konfigurieren, dass er beide Gateways nutzt und sowohl alles an Linux 1 als auch Linux 2 sendet ?

Ich möchte, dass die Nutzer sowohl von Linux VM1 als auch VM2 den freigegebenen Port 3389 nutzen können.

Vielen Dank für eure Hilfe.