Mr.joker

Lt. Commander

- Registriert

- Mai 2008

- Beiträge

- 1.957

Hey,

ich hatte jetzt schon zweimal den Fall, dass eine unter Linux via Veracrypt gemountetete Fesplatte nach ca. 4-6 Wochen plötzlich leer war!

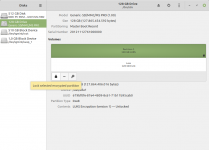

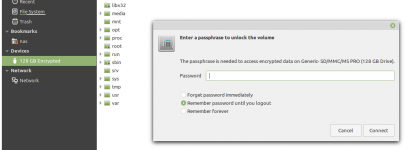

Es handelt sich dabei "nur" um eine Datenfestplatte, also nicht das Betriebssystem. Die komplette Platte ist von Veracrypt in ext4 formatiert und AES verschlüsselt. Lässt sich wie gesagt mounten, und man kann auch wieder neue Dateien abspeichern, aber alles, was gespeichert war, ist komplett weg.

Zum Glück handelt es sich nur um einen Testlauf in VirtualBox. Die Distribution ist Manjaro KDE. Kann beim ersten Datenverlust aber auch irgendetwas anderes mit KDE gewesen sein (mein damaliger Test ist schon ne Weile her).

Unter Windows nutze ich Veracrypt (früher noch Truecrypt) schon seit vielen Jahren völlig prolbemlos - noch nie einen Ausfall gehabt.

Jetzt frage ich mich, woran es liegen kann, läuft Veracrypt unter Linux vielleicht schlicht nicht so zuverlässig? Oder liegt es an VirtualBox?

So einem unsicheren System würde ich meine Daten dann doch ungern anvertrauen!

Klar, Datensicherung muss man eh betreiben. Aber bisher habe ich das relativ entspannt einmal pro Woche gemacht und/oder nach Bedarf. Aber, so wie das unter Linux aussieht, muss man ja dann wirklich jederzeit (spätestens nach einigen Wochen) damit rechnen, ja sogar davon ausgehen, dass alles weg ist.

Nutzt hier jemand vielleicht schon seit längerem Veracrypt Container/Volumes unter Linux und kann was zur Zuverlässigkeit sagen?

ich hatte jetzt schon zweimal den Fall, dass eine unter Linux via Veracrypt gemountetete Fesplatte nach ca. 4-6 Wochen plötzlich leer war!

Es handelt sich dabei "nur" um eine Datenfestplatte, also nicht das Betriebssystem. Die komplette Platte ist von Veracrypt in ext4 formatiert und AES verschlüsselt. Lässt sich wie gesagt mounten, und man kann auch wieder neue Dateien abspeichern, aber alles, was gespeichert war, ist komplett weg.

Zum Glück handelt es sich nur um einen Testlauf in VirtualBox. Die Distribution ist Manjaro KDE. Kann beim ersten Datenverlust aber auch irgendetwas anderes mit KDE gewesen sein (mein damaliger Test ist schon ne Weile her).

Unter Windows nutze ich Veracrypt (früher noch Truecrypt) schon seit vielen Jahren völlig prolbemlos - noch nie einen Ausfall gehabt.

Jetzt frage ich mich, woran es liegen kann, läuft Veracrypt unter Linux vielleicht schlicht nicht so zuverlässig? Oder liegt es an VirtualBox?

So einem unsicheren System würde ich meine Daten dann doch ungern anvertrauen!

Klar, Datensicherung muss man eh betreiben. Aber bisher habe ich das relativ entspannt einmal pro Woche gemacht und/oder nach Bedarf. Aber, so wie das unter Linux aussieht, muss man ja dann wirklich jederzeit (spätestens nach einigen Wochen) damit rechnen, ja sogar davon ausgehen, dass alles weg ist.

Nutzt hier jemand vielleicht schon seit längerem Veracrypt Container/Volumes unter Linux und kann was zur Zuverlässigkeit sagen?