Bannister0946

Lt. Junior Grade

- Registriert

- Nov. 2021

- Beiträge

- 315

Guten Morgen!

ich benötige eure Hilfe bei einer Thematik, mit der ich etwas überfordert bin.

Kurze Erklärung der IST-Situation:

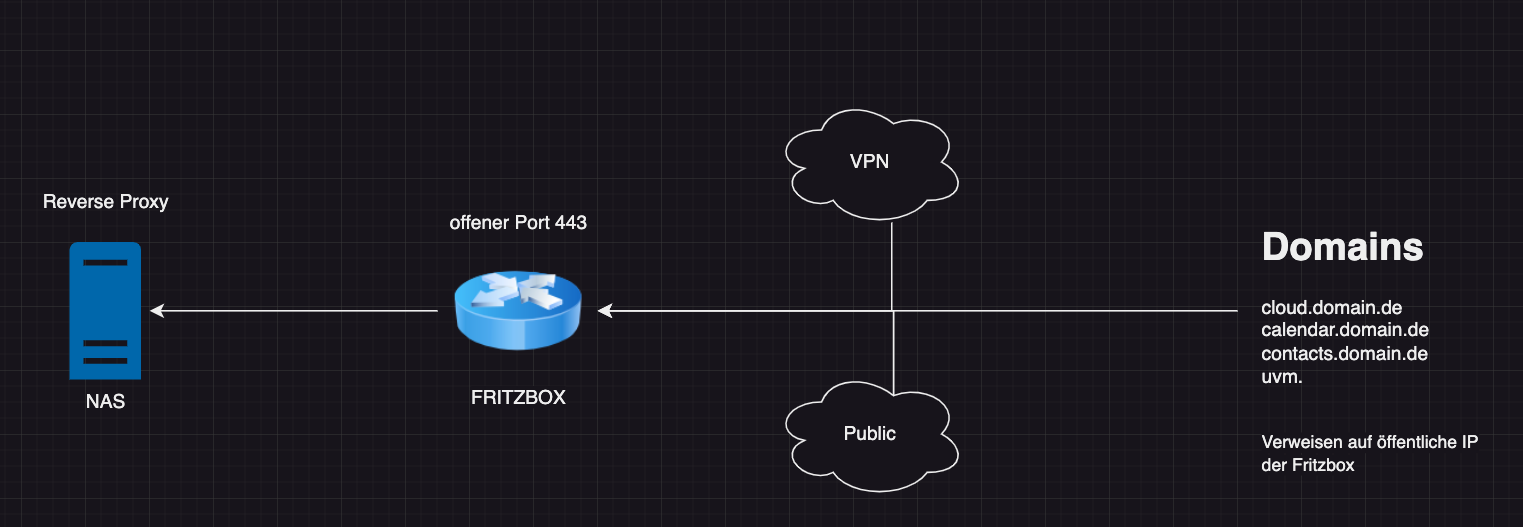

Ich habe eine Fritzbox, worüber VPN Wireguard genutzt wird.

Dahinter hängt eine Synology NAS, welche für extern nur via VPN erreichbar ist.

Fritzbox hat keine offene Ports.

Jetzt möchte ich aber gerne ein System auf der NAS zur Verfügung stellen, welches auch extern ohne VPN erreichbar sein soll.

Würde bedeuten: Ich müsste Port 443 auf der Fritzbox öffnen. Dieses System hat auf der Synology den Port 888.

Das System wäre dann erreichbar via https://contacts.domain.de und wird via Reverse Proxy (auch auf der Synology) auf localhost:888 umgeleitet. Das klappt auch. Allerdings habe ich dadurch das Problem, dass die anderen Systeme jetzt auch von extern erreichbar sind (cloud und calendar.domain.de). Anbei eine kleine Skizzierung der Situation.

Ich könnte auf der Synology mit Zugangsprofilen arbeiten.

Beispielsweise:

Auch das klappt in der Praxis.

Ich bin mir damit nur unsicher, da ein Angreifer, welcher von extern einen Zugriff von calendar.domain.de versucht, bis zur Synology durchkommt und dort erst geblockt wird. Das heißt: Der Angreifer befindet sich in dem Moment schon auf der Synology (unabhänig vom Block).

Was meint ihr?

Dennoch eine Möglichkeit das so problemlos zu händeln?

Oder seht ihr noch eine besserer Variante.

ich benötige eure Hilfe bei einer Thematik, mit der ich etwas überfordert bin.

Kurze Erklärung der IST-Situation:

Ich habe eine Fritzbox, worüber VPN Wireguard genutzt wird.

Dahinter hängt eine Synology NAS, welche für extern nur via VPN erreichbar ist.

Fritzbox hat keine offene Ports.

Jetzt möchte ich aber gerne ein System auf der NAS zur Verfügung stellen, welches auch extern ohne VPN erreichbar sein soll.

Würde bedeuten: Ich müsste Port 443 auf der Fritzbox öffnen. Dieses System hat auf der Synology den Port 888.

Das System wäre dann erreichbar via https://contacts.domain.de und wird via Reverse Proxy (auch auf der Synology) auf localhost:888 umgeleitet. Das klappt auch. Allerdings habe ich dadurch das Problem, dass die anderen Systeme jetzt auch von extern erreichbar sind (cloud und calendar.domain.de). Anbei eine kleine Skizzierung der Situation.

Ich könnte auf der Synology mit Zugangsprofilen arbeiten.

Beispielsweise:

- Findet ein Zugriff via contacts.domain.de statt, dann Zugriff erlauben

- Findet ein Zugriff via calendar.domain.de statt, dann Zugriff nur erlauben, wenn der Zugriff von Quelle 192.168.178.0/24 kommt (sprich intern oder via VPN)

Auch das klappt in der Praxis.

Ich bin mir damit nur unsicher, da ein Angreifer, welcher von extern einen Zugriff von calendar.domain.de versucht, bis zur Synology durchkommt und dort erst geblockt wird. Das heißt: Der Angreifer befindet sich in dem Moment schon auf der Synology (unabhänig vom Block).

Was meint ihr?

Dennoch eine Möglichkeit das so problemlos zu händeln?

Oder seht ihr noch eine besserer Variante.

Zuletzt bearbeitet: