WPA2: Schwachstelle in WLAN-Verschlüsselung lässt mitlesen

Der Sicherheitsstandard WPA2, der zur Verschlüsselung von WLAN-Netzwerken empfohlen wird, ist über kritische Schwachstellen verwundbar. Betroffen von der als KRACK getauften Attacke sind demnach alle derzeit aktiven WLAN-fähigen Endgeräte in unterschiedlichen Ausprägungen.

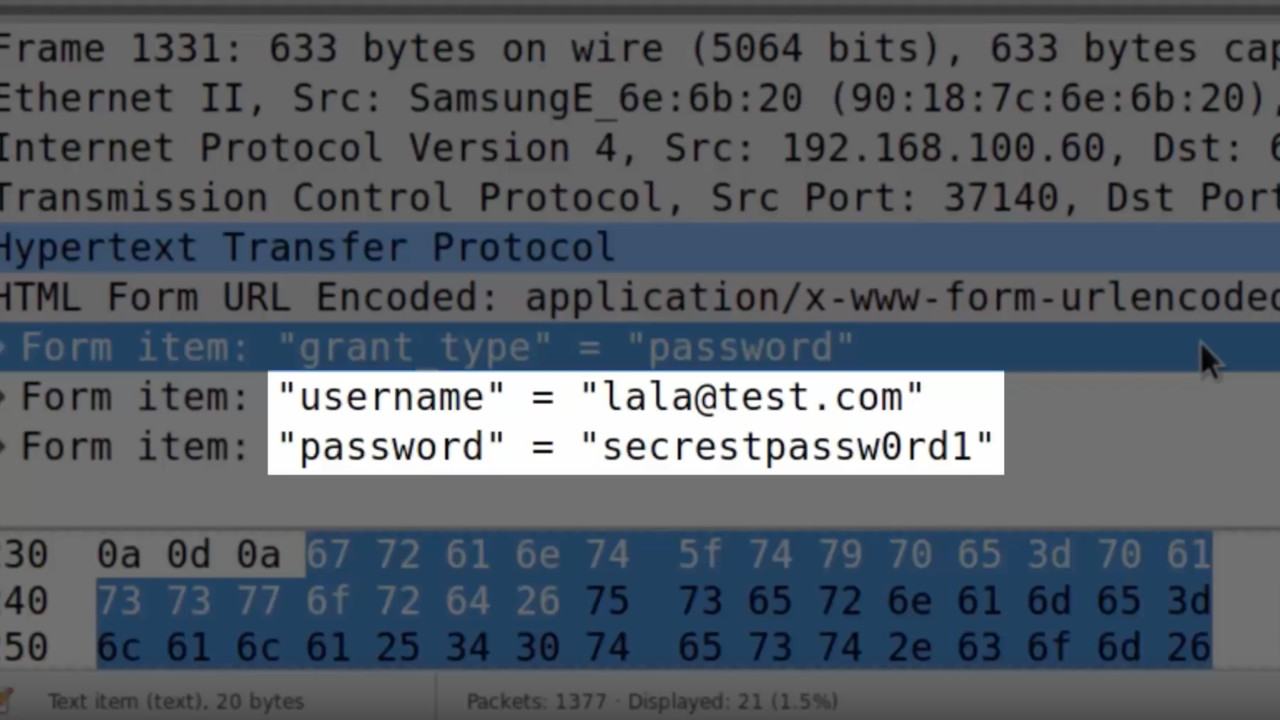

KRACK ist eine Abkürzung für „Key Reinstallation Attack“. Über Schwachstellen im WPA2-Protokoll kann der verschlüsselte Datenverkehr zwischen einem Client und Access Point mitgelesen werden, ohne dass die Angreifer das WLAN-Passwort selbst kennen müssen. Dieses bleibt nämlich auch trotz der Lücke weiterhin geschützt. Neben dem Mitlesen der Daten ist durch KRACK aber auch die Manipulation der übertragenen Daten möglich.

Die Schwachstelle ist der Verbindungsaufbau

Angriffsfläche bietet der Verbindungsaufbau zwischen Client und Access Point. Im Moment des Verbindungsaufbaus setzen die Sicherheitsforscher der KU Leuven aus Belgien an und nutzen den Handshake zwischen beiden Geräten, der in vier Schritten erfolgt. Client und Access Point tauschen dabei einen Session-Key aus, den Forschern gelingt es jedoch, einen bereits benutzten Schlüssel erneut zum Einsatz kommen zu lassen, die sogenannte „Key Reinstallation“.

Auf einer Website beschreiben die Forscher Mathy Vanhoef und Frank Piessens ihren Angriff und bezeichnen das Einfallstor als Design-Fehler im WPA2-Protokoll, da die erneute Nutzung eines bereits genutzten Schlüssels nicht verhindert wird. Datenverkehr, der über eine HTTPS-Verbindung gesichert wird, kann zudem nicht mitgelesen und entschlüsselt werden. Ausführliche Einzelheiten sind dem Paper „Key Reinstallation Attacks: Forcing Nonce Reuse in WPA2“ der Forscher zu entnehmen, das sie erstmals auf der Computer and Communications Security (CCS) Konferenz am 1. November 2017 vorstellen werden. Neben WPA2 sollen auch WPA-TKIP, AES-CCMP und GCMP für den Angriff anfällig sein.

Keine Gefahr bei sicherem Online-Banking und ‑Shopping

Anders als in der Warnung vom Bundesamt für Sicherheit in der Informationstechnik (BSI) von heute beschrieben, sind sichere Transaktionen über HTTPS beim Online-Banking und Online-Shopping somit nicht gefährdet und können auch weiterhin über eine WPA2-verschlüsselte WLAN-Verbindung durchgeführt werden. Das BSI hatte pauschal dazu geraten, WLAN-Netzwerke bis zur Verfügbarkeit von Sicherheits-Updates nicht für Online-Transaktionen wie Online Banking und Online-Shopping oder zur Übertragung anderer sensitiver Daten zu nutzen.

Linux und Android stärker gefährdet als Windows und iOS

Insbesondere Android ab Version 6.0 und darüber und Linux sollen für diese Art des Angriffes anfällig sein, da sie die Software wpa_supplicant einsetzen, die zur Nutzung eines Dummy-Keys mit dem Wert 0 beim dritten Handshake gebracht werden kann, wodurch sämtliche Daten der Übertragung besonders einfach entschlüsselt werden können. Dies betrifft nach Angaben der Forscher derzeit rund 50 Prozent aller Android-Geräte weltweit. Windows und iOS sind eingeschränkt betroffen, hier können die Schwachstellen derzeit nicht in vollem Umfang erfolgreich ausgenutzt werden.

WPA2 trotzdem nutzen, Patches angekündigt

Von einer Deaktivierung von WPA2 wird trotz der offenbarten Schwachstelle jedoch dringend abgeraten. Auch ein Wechsel auf ein älteres Protokoll ist nicht ratsam, da diese bereits seit geraumer Zeit als unsicher gelten. Die Wi-Fi Alliance hat bislang zudem keine Beweise, dass die Schwachstelle bislang in irgendeiner Form bereits ausgenutzt wird. Das Problem soll durch Patches zu beheben sein, denn mehrere Netzwerkausrüster arbeiten nach eigenen Angaben bereits an Aktualisierungen. Wann diese verfügbar sein werden und wie sie die Schwachstelle im WPA2-Protokoll ausmerzen, ist bislang allerdings noch nicht bekannt.