Drive-by Cryptomining: Versteckte Pop-under lassen geschlossene Browser minen

Webseiten, die Rechner beim Zugriff die Cryptowährung Monero minen lassen, gibt es auf Basis der JavaScript-Technologie von Coinhive seit September. Einige klären darüber auf, andere nicht. Einige Betreiber wissen selbst nicht davon. Jetzt gibt es erste Fälle, in denen auch nach dem Verlassen der Seite weiter gerechnet wird.

Der Cryptominer steckt im versteckten Pop-under

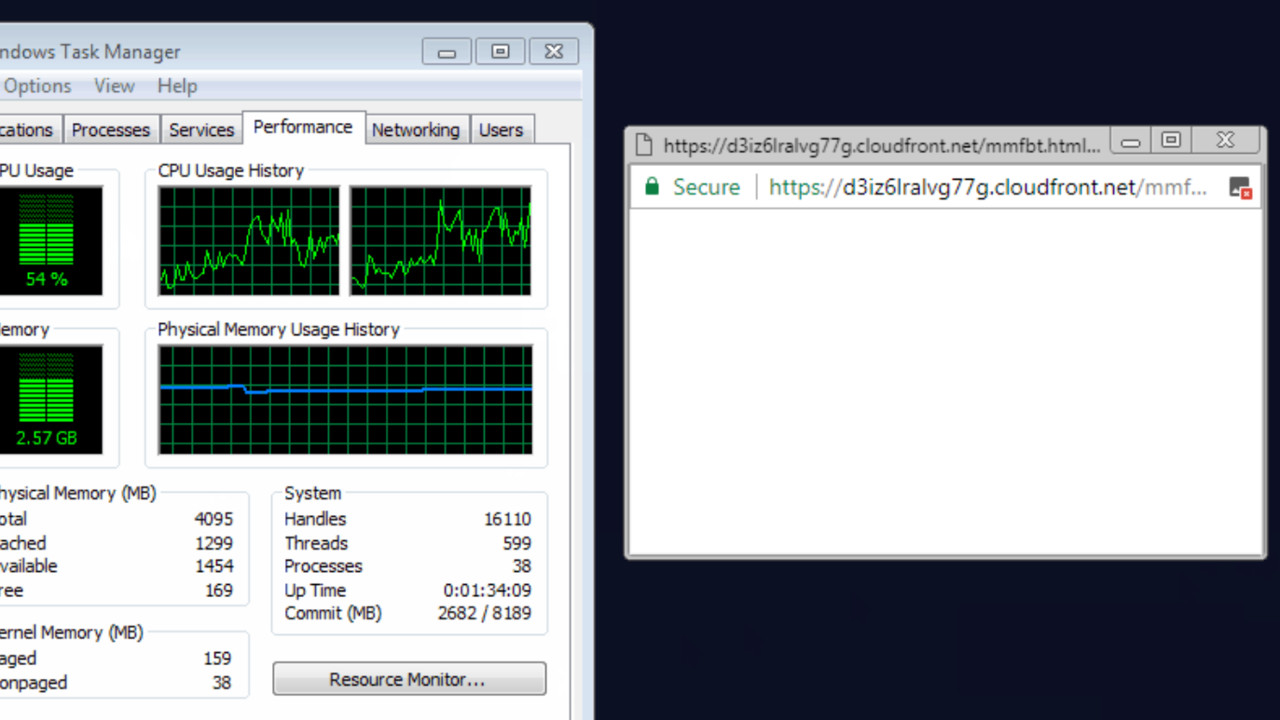

Die Malwarebytes Labs haben entsprechenden Code zuerst auf einer Pornoseite ausfindig gemacht, drei weitere Seiten sind seitdem bekannt geworden. In allen Fällen wird beim Aufruf der Seite ein Pop-under geöffnet, dessen obere Statusleiste hinter der Taskleiste von Windows liegt und so aufgerufen wird, dass es auch Adblocker umgehen kann. Ausgenutzt wird, dass viele Anwender heute nicht mehr darauf achten, ob eine Anwendung auch wirklich geschlossen wurde, sondern lediglich die – sichtbaren – Fenster schließen.

Um auch bei transparenten Taskleisten möglichst lange unentdeckt zu bleiben, liegt die rechte Ecke des Pop-unders hinter der Anzeige der Uhr. Die maximal abgerufene CPU-Last wird auf um die 50 Prozent gedeckelt um auch aus dieser Perspektive lange unter dem Radar des Anwenders zu bleiben. Geschlossen werden kann das Fenster, indem entweder der Browser komplett geschlossen, oder die Taskleiste verschoben wird – dann tritt es automatisch in den Vordergrund.

Mining im Browser verbreitet sich schnell

Vor dem Hintergrund der zuletzt stark gestiegenen Kurse für viele Cryptowährungen, bei Monero waren es im letzten Monat 105 Prozent Wertsteigerung, ist das Minen weiterhin attraktiv – erst recht, wenn die Kosten in Form von Stromverbrauch bei Dritten anfallen.

Achtsamkeit und erste Hilfsmittel

Gegen das ungefragte Unterschieben direkt auf einer Webseite oder im versteckten Pop-under hilft bisher nur Aufmerksamkeit, insbesondere beim Aufruf einschlägig für derartige Methoden bekannter Webseiten. Aber auch seriöse Anbieter könnten durch Hacker derartiger Code unter geschoben werden. Für Google Chrome und Mozilla Firefox gibt es bereits erste Plugins, die das Ausführen des Codes unterbinden sollen. Ob sie immer zuverlässig sind, ist nicht bekannt.