Foreshadow/L1TF: Intels Albtraum-Jahr der Sicherheitslücken geht weiter

Intels CPUs weisen weitere gravierende Sicherheitslücken auf, die dem Schema Spectre/Meltdown folgen. Gleich zwei Teams haben bereits im Januar 2018 drei gravierende Probleme entdeckt, die unter den Bezeichnungen Foreshadow und L1 Terminal Fault jetzt öffentlich sind. Microcode- und Betriebssystem-Updates sind auch hier nötig.

Die drei neuen Probleme adressieren jeweils andere Bereiche. Der schwerwiegendste neue Bug ist die Sicherheitslücke in Intels SGX, über die Daten aus einem eigentlich geschützten Speicher abgegriffen werden können. Die initialen Sicherheitslösungen für Meltdown und Spectre greifen gegen dieses neue Problem sowie die beiden weiteren nicht, weshalb neue Microcode-Updates eingepflegt werden müssen und die Betriebssysteme aktualisiert werden sollten. Die aktuell angebotenen Microcodes von Intel sollen die Gegenmaßnahmen bereits enthalten.

- CVE-2018-3615 for attacking SGX.

- CVE-2018-3620 for attacking the OS Kernel and SMM mode.

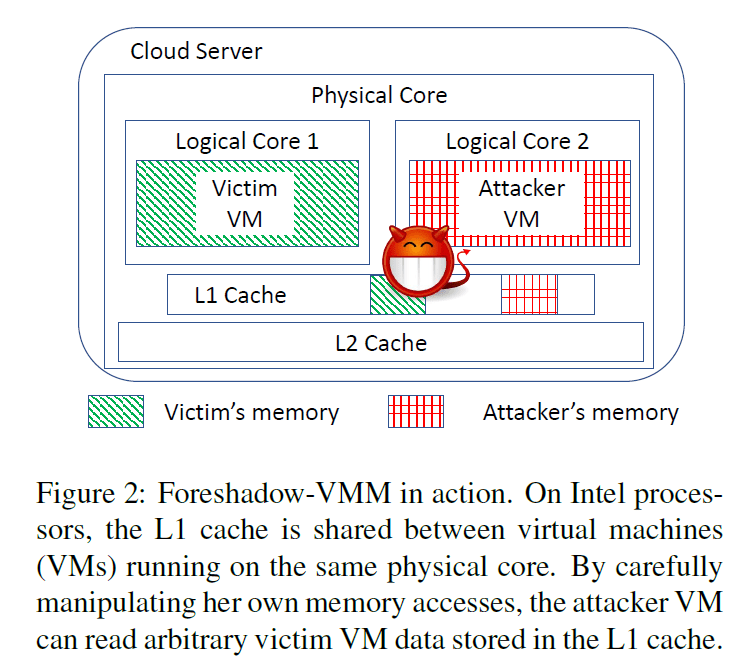

- CVE-2018-3646 for attacking virtual machines.

Die Parallelen zu Spectre/Meltdown sind erkennbar, weil nur Intel-Systeme betroffen sind, die die spekulative Ausführung von Code erlauben. Alle drei Lücken greifen dabei Material aus dem L1-Datencache ab, wahlweise über SGX, den Kernel des Betriebssystems und System Management Mode (SMM) oder auch den Virtual Machine Manager (VMM). Letzteres ist insbesondere wichtig für Cloud-Betreiber, dort sind deshalb erneut auch die größten Leistungseinbrüche als Konsequenz aus Gegenmaßnahmen zu erwarten.

Größter Einfluss bei Cloud-Betreibern

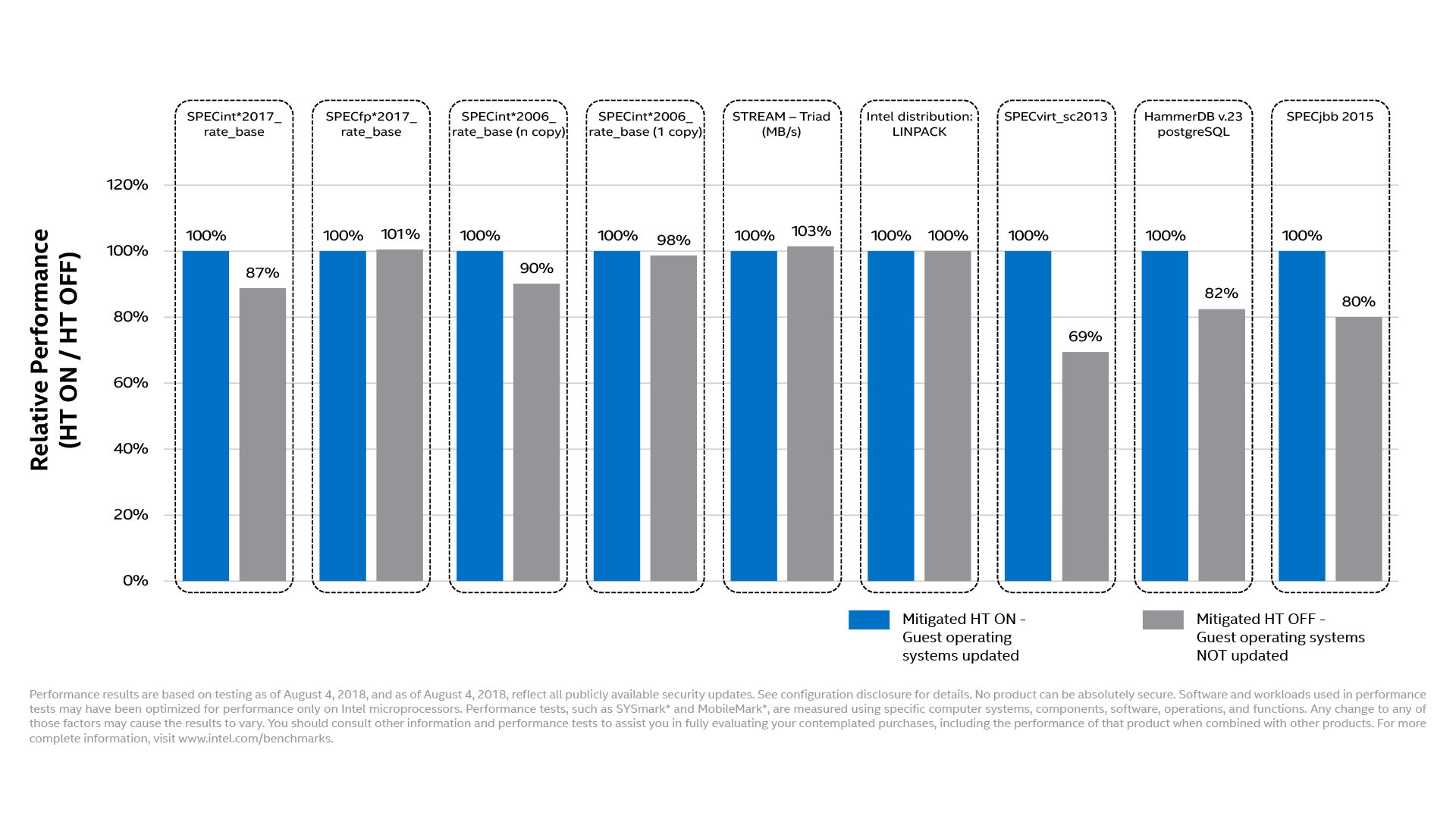

Denn um wirklich auf Nummer sicher zu gehen schalten einige Betriebssysteme bereits Hyper-Threading ab und empfehlen darüber hinaus nur noch eine VM pro echtem CPU-Kern zu nutzen. Dadurch läge der Einbruch der Leistung bei bis zu 50 Prozent. Intels eigene Tests zeigen im Spec-Benchmark, der die Virtualisierung beinhaltet, einen Einbruch von 100 auf 69 Prozent der Leistung, der durch die Deaktivierung von Hyper-Threading zustande kommt.

In allen anderen Bereichen im Datacenter aber auch dem Client-PC-Segment sieht Intel hingegen keine Auswirkungen, wenn alle Patches ordnungsgemäß eingepflegt sind.

Patches teilweise bereits im Umlauf

Da das Risiko aller drei Lücken den Herstellern bereits seit Januar 2018 bekannt ist, wurden erste Gegenmaßnahmen bereits mit vergangenen Microcodes ausgeliefert. Betroffen sind alle Core-Prozessoren seit der zweiten Generation sowie alle Xeon-Prozessoren. Intels Benchmarks inklusive Fix sind vom 4. August, die letzte Microcode-Update-Revision vom 8. August (PDF).

Die Betriebssystemhersteller reagieren ebenfalls, Microsoft hat eine Support-Seite live geschaltet und bietet dort Downloads für diverse Windows-Ableger an, Linux hat bereits mit der Verteilung der neuen Versionen 4.18.1, 4.17.15, 4.14.63, 4.9.120 und 4.4.148 begonnen, im neuen Kernel 4.19 sollen die Fixes ebenfalls direkt eingepflegt werden.