Ro155

Lt. Junior Grade

- Registriert

- Apr. 2008

- Beiträge

- 280

Hi Leute,

habe schon einiges gelesne, auch hier im Forum inkl. der verlinkten Seiten, aber bin noch nicht abschließend schlau geworden.

Frage:

Bisher ging ich davon aus, dass Win11 Home keine Bitlocker Unterstützung biete.

Nun sah ich: Tut es doch (besitze einen Dell Inspiron Laptop) - das freut mich erstmal.

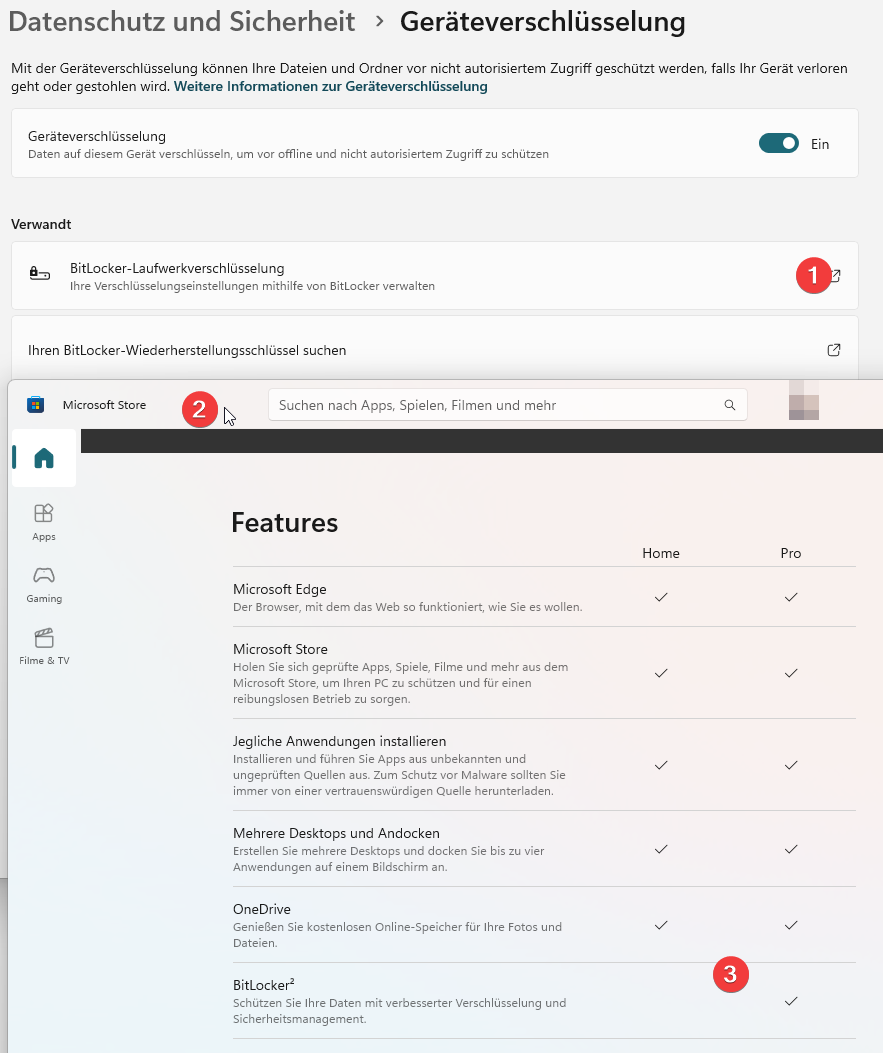

Die Einstellung unter Windows sieht wie folgt aus (Klick auf 1 öffnet 2 und dort finde ich 3):

Heißt also: Die Pro-Version bietet "mehr Bitlocker" als die Home Edition.

Bezieht sich das "nur" auf die Verschlüsslung externer Datenträger (also alles andere als das System Drive)? Oder worauf nohc?

Und weiters:

Bei meiner Arbeit setzen wir auch Bitlocker unter Win10 Pro ein, dort muss ich aber beim Booten eine Passphrase eingeben (vor dem eigentlichen Windows Boot, analog VeraCrypt). Bei meinem Win11 Home Bitlocker fährt Windows ja ganz normal hoch, kennt auch schon mich inkl. meines Useraccounts usw... Da frage ich mich: Woher kommt die Passphrase zur Entschlüsselung? Offensichtlich Lädt Windows ja ganz normal... heißt, ein Angreifer käme wohl auch ganz normal dirket an die entschlüsselte Platte, oder?

Oder läuft die Verschlüsselung über den TPM Chip, den man aber bei einem Angriff von Extern nicht Auslesen kann - sodass im Umkehrschluss eine Entschlüsselung nur im eigebauten Zustand GENAU in meinem Laptop möglich ist - und somit die Windows Bildschirmsperre von einem Angreifer nicht so einfach umgangen werden kann?

Danke vorab!

habe schon einiges gelesne, auch hier im Forum inkl. der verlinkten Seiten, aber bin noch nicht abschließend schlau geworden.

Frage:

Bisher ging ich davon aus, dass Win11 Home keine Bitlocker Unterstützung biete.

Nun sah ich: Tut es doch (besitze einen Dell Inspiron Laptop) - das freut mich erstmal.

Die Einstellung unter Windows sieht wie folgt aus (Klick auf 1 öffnet 2 und dort finde ich 3):

Heißt also: Die Pro-Version bietet "mehr Bitlocker" als die Home Edition.

Bezieht sich das "nur" auf die Verschlüsslung externer Datenträger (also alles andere als das System Drive)? Oder worauf nohc?

Und weiters:

Bei meiner Arbeit setzen wir auch Bitlocker unter Win10 Pro ein, dort muss ich aber beim Booten eine Passphrase eingeben (vor dem eigentlichen Windows Boot, analog VeraCrypt). Bei meinem Win11 Home Bitlocker fährt Windows ja ganz normal hoch, kennt auch schon mich inkl. meines Useraccounts usw... Da frage ich mich: Woher kommt die Passphrase zur Entschlüsselung? Offensichtlich Lädt Windows ja ganz normal... heißt, ein Angreifer käme wohl auch ganz normal dirket an die entschlüsselte Platte, oder?

Oder läuft die Verschlüsselung über den TPM Chip, den man aber bei einem Angriff von Extern nicht Auslesen kann - sodass im Umkehrschluss eine Entschlüsselung nur im eigebauten Zustand GENAU in meinem Laptop möglich ist - und somit die Windows Bildschirmsperre von einem Angreifer nicht so einfach umgangen werden kann?

Danke vorab!