Spike S.

Lt. Commander

- Registriert

- Feb. 2012

- Beiträge

- 1.802

Mit IPv6 auf meinem vServer (Proxmox mit Firewall-VM und Server-LXCs) habe ich meine liebe Mühe, Ping6 von außen kommen nicht durch, von Innen ins Internet klappt ebenso wenig. Ich bekomme den Knoten in meinem Kopf nicht aufgelöst....

1)

Durch vieles Nachlesen hab ich jetzt begriffen, dass ich von meinem Hoster ein Präfix zugeteilt bekommen habe. Beispiel:

Heißt, ich müsste jetzt eigentlich noch in den hinteren 4 Blöcken etwas erzeugen lassen oder mir ausdenken. Aber nach meinem Verständnis ist das doch direkt die erste gültige IP, also

2)

Jetzt zu meinem richtigen Problem, die Verbindung über IPv6 klappt nicht. Ich möchte es gerne handhaben wie bei IPv4, eine Adresse nach außen, innerhalb meines Netzes kümmere ich mich, sprich erstmal durch eine Firewall leiten und die legt alles auf LAN Adressen. Bei IPv4 per DNAT und Masquerading kein Problem, klappt.

Das gleiche Vorgehen bei IPv6 klappt nicht, egal ob per DNAT oder Forwarding. Hatte das die letzten Tage mit nftables durch viel Probieren (Trial&Error) versucht, aber erfolglos. Bestenfalls bin ich von außen bis zur Firewall gekommen, die hat den Ping dann aber verworfen. Vermutlich weil das Paket mit der externen IP vom vServer selbst als Quelle ankommt, mir erscheint das merkwürdig.

Von Innen vom Webserver aus sehe ich den Ping noch ausgehend in der Firewall, auf dem vServer kommen aber keine Pakete an.

Ich wollte jetzt bewusst nicht zu sehr ins Detail gehen, weil ich gerne von euch eine Hilfestellung hätte, wie es denn "am richtigsten" eingerichtet werden müsste, was ich da vor habe. Mein IPv6-Vorhaben überdenken wäre aber auch eine Option (doch jedem Dienst eine eigene IP mit externem Präfix, also eine öffentliche IP, geben?).

Neben den Webserver sind noch andere Dienste die öffentlich erreichbar sein sollen. Die Firewall-VM soll den Zweck erfüllen den sie immer erfüllen soll, eine zentrale Stelle für die Filterung des Verkehrs bieten.

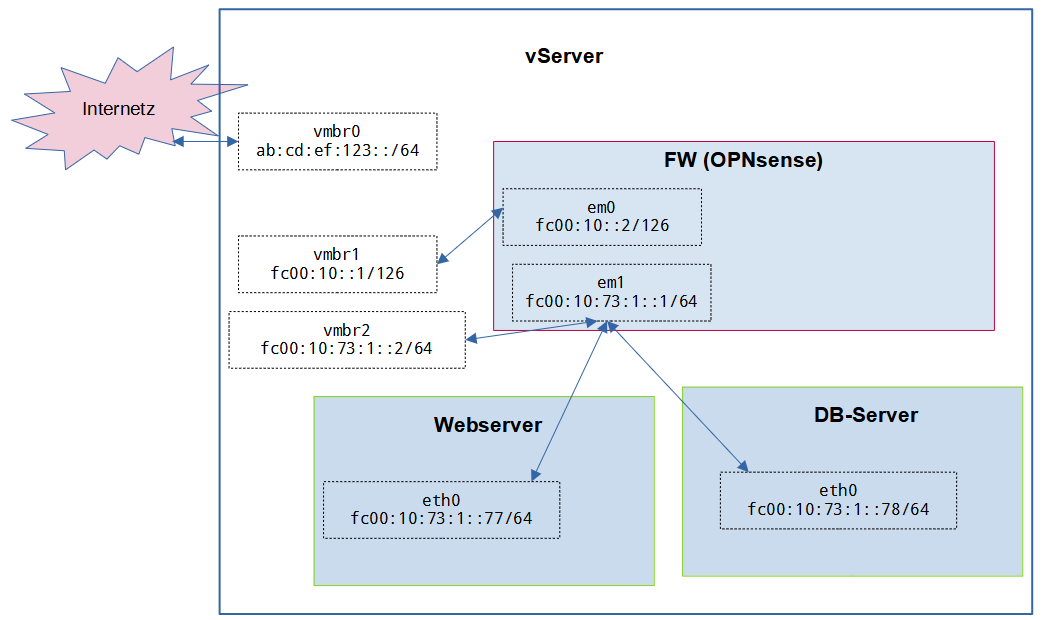

Hier eine vereinfachte nicht maßstabsgerechte Skizze. Unklar ist mir der Weg zwischen

1)

Durch vieles Nachlesen hab ich jetzt begriffen, dass ich von meinem Hoster ein Präfix zugeteilt bekommen habe. Beispiel:

ab:cd:ef:123::/64Heißt, ich müsste jetzt eigentlich noch in den hinteren 4 Blöcken etwas erzeugen lassen oder mir ausdenken. Aber nach meinem Verständnis ist das doch direkt die erste gültige IP, also

ab:cd:ef:123:0:0:0:0/128 unter "meinem" Präfix. Und ich kann in den letzten 4 Blöcken machen was ich will, solange ich eindeutig bleibe. Korrekt?2)

Jetzt zu meinem richtigen Problem, die Verbindung über IPv6 klappt nicht. Ich möchte es gerne handhaben wie bei IPv4, eine Adresse nach außen, innerhalb meines Netzes kümmere ich mich, sprich erstmal durch eine Firewall leiten und die legt alles auf LAN Adressen. Bei IPv4 per DNAT und Masquerading kein Problem, klappt.

Das gleiche Vorgehen bei IPv6 klappt nicht, egal ob per DNAT oder Forwarding. Hatte das die letzten Tage mit nftables durch viel Probieren (Trial&Error) versucht, aber erfolglos. Bestenfalls bin ich von außen bis zur Firewall gekommen, die hat den Ping dann aber verworfen. Vermutlich weil das Paket mit der externen IP vom vServer selbst als Quelle ankommt, mir erscheint das merkwürdig.

Von Innen vom Webserver aus sehe ich den Ping noch ausgehend in der Firewall, auf dem vServer kommen aber keine Pakete an.

Ich wollte jetzt bewusst nicht zu sehr ins Detail gehen, weil ich gerne von euch eine Hilfestellung hätte, wie es denn "am richtigsten" eingerichtet werden müsste, was ich da vor habe. Mein IPv6-Vorhaben überdenken wäre aber auch eine Option (doch jedem Dienst eine eigene IP mit externem Präfix, also eine öffentliche IP, geben?).

Neben den Webserver sind noch andere Dienste die öffentlich erreichbar sein sollen. Die Firewall-VM soll den Zweck erfüllen den sie immer erfüllen soll, eine zentrale Stelle für die Filterung des Verkehrs bieten.

Hier eine vereinfachte nicht maßstabsgerechte Skizze. Unklar ist mir der Weg zwischen

vmbr0 und vmbr1/em0 und was dazu gehört...