Don-DCH

Commander

- Registriert

- Aug. 2009

- Beiträge

- 3.068

Guten Mittag zusammen,

gerne würde ich zwischen einer Ubiquiti Dream Machine und Ubiquiti Dream Machine Pro ein IP-SEC Site to Site VPN einrichten. Prinzipiell geht das normalerweise recht einfach. Das Problem ist, dass ich an einer Adresse keine statische IP-Adresse habe und daher einen DYNDNS Namen eintragen muss.

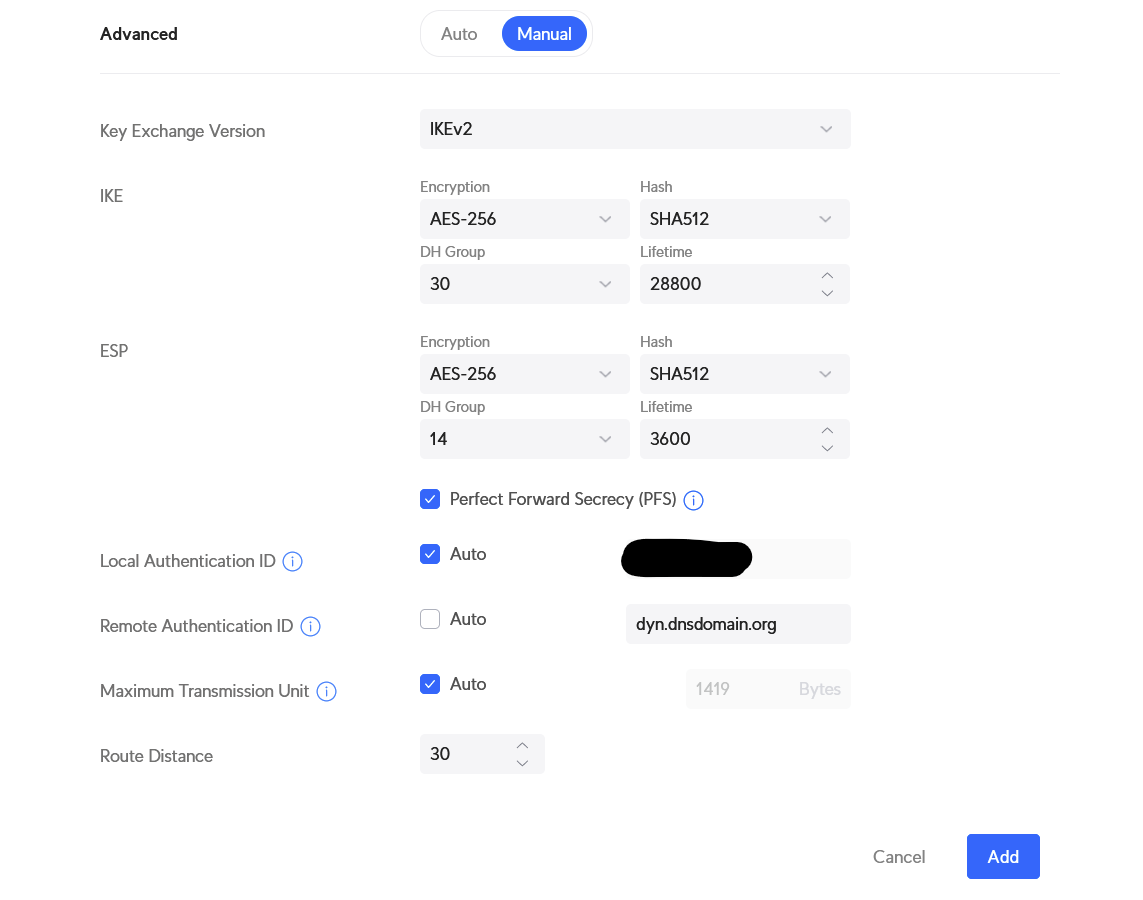

Das bringt das Problem mit sich, dass ich unter Advanced Configuration gleich alles auf manuell stellen muss, obwohl ich nur unter

Remote Authentication ID meine DYNDNS Adresse eintragen muss.

Ich möchte, das möglichst alles sicher eingestellt ist, daher wollte ich euch um Rat fragen.

Anbei ein Screenshot zur Übersicht, ich beschreibe dann noch was man in den Dropdown Feldern auswählen kann und würde mich über eure Erfahrungswerte und Best Practice Empfehlungen freuen

Bei der Key Exchange Version kann ich

IKEv1 und IKEv2 auswählen. Soweit ich das gelesen habe ist V2 neuerer und viel sicherer.

Unter IKE Encryption habe ich AES128, AES192 und AES256, hier würde ich es auf 256 belassen da dies ja die stärkste Verschlüsselung ist, wenn ich das richtig sehe?

Beim Hash habe ich die Auswahl zwischen SHA1, SHA256,SHA384,SHA512 und MD5 hier hätte ich nach meiner Recherche 512 ausgewählt, wäre das am sichersten und besten?

Bei der DH Group habe ich gelesen sind höhere Werte empfohlen, sofern mann eine starke AES Verschlüssung auswählt, ich würde da jetzt 30 nehmen, passt das? Bei der Liftime habe ich garkeine Ahnung sind damit die Pakete gemeint und ist der Wert in Millisekunden oder was sollte man da am besten einstellen?

Dann ist die Frage was ESP ist, nehme ich da die identischen einstellungen oder sollte das nicht gleich sein?

Perfect Forward Secrecy würde ich anlassen weil wenn ich es richtig verstehe dazu dient den Key autoamtisch zu ändern, hört sich für mcih recht sicher an.

Local Authentication ID würde ich eifnach so bealssen und bei Remote muss ich ja meine DYNDNS Adresse eintragen.

Maximum Transmission Unit Würde ich auch auf Auto belassen und Route Distance weiß ich nicht genau 30 waren hier voreingetsellt ob das passt soweit?

Ich würde mich sehr freuen, falls jemand mir hier weiterhelfen kann das ganze möglichst sicher einzurichten.

Leider muss ich hier Manuell nehmen und es ist nciht möglich nur die Remote Authentication ID zu vergeben.

Ich möchte von Magic VPN via Wireguard weg, da ich eigentlich die Konsolen nicht über die Cloud managen möchte. Gerade nach dem letzten Vorfall gibt mir das ncohmal ein ungutes Gefühl. Jetzt geht ja endlich auch eine dyndns Adresse anzugeben bei IP Sec das ging bisher nicht, da musste ich auf magic Site to Site VPN ausweichen.

gerne würde ich zwischen einer Ubiquiti Dream Machine und Ubiquiti Dream Machine Pro ein IP-SEC Site to Site VPN einrichten. Prinzipiell geht das normalerweise recht einfach. Das Problem ist, dass ich an einer Adresse keine statische IP-Adresse habe und daher einen DYNDNS Namen eintragen muss.

Das bringt das Problem mit sich, dass ich unter Advanced Configuration gleich alles auf manuell stellen muss, obwohl ich nur unter

Remote Authentication ID meine DYNDNS Adresse eintragen muss.

Ich möchte, das möglichst alles sicher eingestellt ist, daher wollte ich euch um Rat fragen.

Anbei ein Screenshot zur Übersicht, ich beschreibe dann noch was man in den Dropdown Feldern auswählen kann und würde mich über eure Erfahrungswerte und Best Practice Empfehlungen freuen

Bei der Key Exchange Version kann ich

IKEv1 und IKEv2 auswählen. Soweit ich das gelesen habe ist V2 neuerer und viel sicherer.

Unter IKE Encryption habe ich AES128, AES192 und AES256, hier würde ich es auf 256 belassen da dies ja die stärkste Verschlüsselung ist, wenn ich das richtig sehe?

Beim Hash habe ich die Auswahl zwischen SHA1, SHA256,SHA384,SHA512 und MD5 hier hätte ich nach meiner Recherche 512 ausgewählt, wäre das am sichersten und besten?

Bei der DH Group habe ich gelesen sind höhere Werte empfohlen, sofern mann eine starke AES Verschlüssung auswählt, ich würde da jetzt 30 nehmen, passt das? Bei der Liftime habe ich garkeine Ahnung sind damit die Pakete gemeint und ist der Wert in Millisekunden oder was sollte man da am besten einstellen?

Dann ist die Frage was ESP ist, nehme ich da die identischen einstellungen oder sollte das nicht gleich sein?

Perfect Forward Secrecy würde ich anlassen weil wenn ich es richtig verstehe dazu dient den Key autoamtisch zu ändern, hört sich für mcih recht sicher an.

Local Authentication ID würde ich eifnach so bealssen und bei Remote muss ich ja meine DYNDNS Adresse eintragen.

Maximum Transmission Unit Würde ich auch auf Auto belassen und Route Distance weiß ich nicht genau 30 waren hier voreingetsellt ob das passt soweit?

Ich würde mich sehr freuen, falls jemand mir hier weiterhelfen kann das ganze möglichst sicher einzurichten.

Leider muss ich hier Manuell nehmen und es ist nciht möglich nur die Remote Authentication ID zu vergeben.

Ich möchte von Magic VPN via Wireguard weg, da ich eigentlich die Konsolen nicht über die Cloud managen möchte. Gerade nach dem letzten Vorfall gibt mir das ncohmal ein ungutes Gefühl. Jetzt geht ja endlich auch eine dyndns Adresse anzugeben bei IP Sec das ging bisher nicht, da musste ich auf magic Site to Site VPN ausweichen.