Meltdown und Spectre: Patches für Debian und Ubuntu

Debian und Ubuntu haben erste partielle Patches gegen die Sicherheitslücke Meltdown in ihren Kerneln veröffentlicht. Diese richten sich gegen Meltdown. Intel hat einen neuen Microcode freigegeben, der in Debian Unstable bereits verfügbar ist.

Debians Kernel-Entwickler Ben Hutchings hat in seinem Blog einen Überblick über den Stand der Maßnahmen gegen Meltdown und Spectre in Debian veröffentlicht. Die KPTI-Patches gegen Meltdown sind derzeit in aktualisierten Kerneln für die Debian-Veröffentlichungen Wheezy, Jessie, Jessie-Backports, das aktuelle Stretch und Unstable/Sid verfügbar. Dazu wurden die Kernel 3.2.96-3, 3.16.51-3+deb8u1, 4.9.65-3+deb9u1 und 4.14.12-2 mit Patches versorgt.

Bisher nur 64-Bit

Für Stretch-Backports und die nächste Veröffentlichung Debian 10 Buster liegen noch keine gepatchten Kernel vor. Die aktualisierten Kernel betreffen zudem nur die 64-Bit-Plattform, die ebenfalls betroffene 32-Bit-Plattform steht noch aus. In Unstable/Sid ist zudem Firefox 57.0.4 verfügbar, das erste Maßnahmen ergreift, um Spectre-Angriffe zu erschweren. Weitere Maßnahmen gegen Spectre im Kernel sind upstream bei den Kernel-Entwicklern noch in der Diskussion.

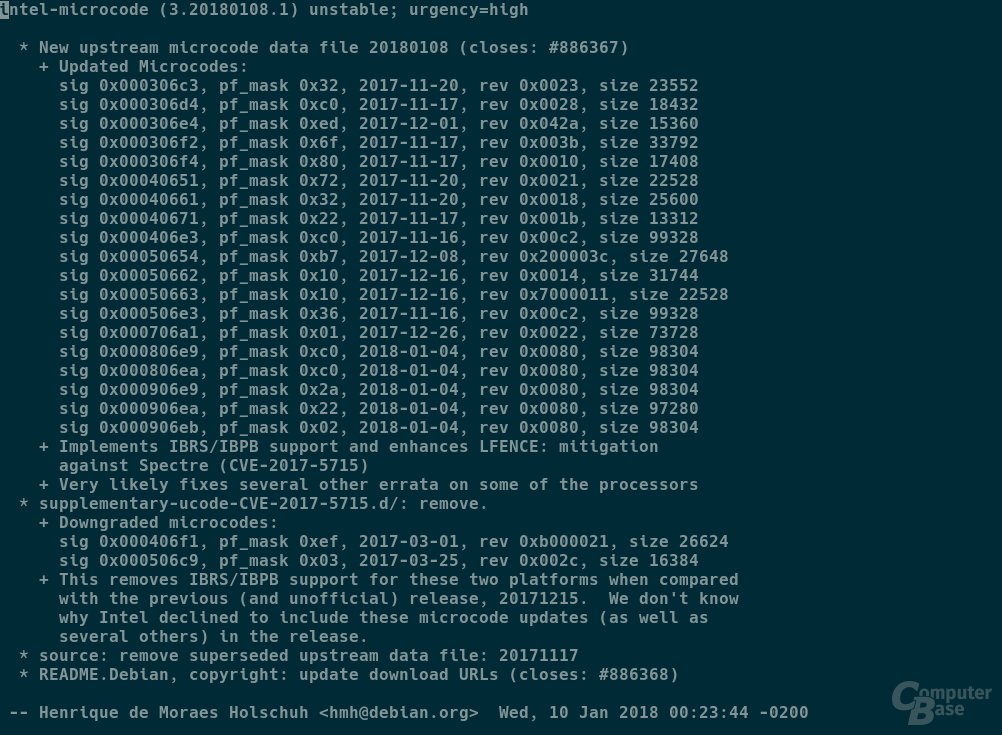

Neue Microcodes von Intel und AMD

Intel hat heute eine neue Version des Microcodes für viele betroffene Prozessoren freigegeben. In Debian Unstable ist das Paket für Intel mit der Versionsnummer 3.20180108.1 bereits verfügbar. Es beinhaltet unter anderem Maßnahmen gegen Spectre. Bei AMD war neuer Microcode unter dem Paketnamen amd64-microcode und der Version 3.20171205.1 bereits seit zwei Tagen verfügbar. Die Korrekturen richten sich dabei ebenfalls gegen Spectre.

Tails zieht eine Woche vor

Die auf Debian basierende anonymisierende Distribution Tails hat mit Version 3.4 ebenfalls zeitnah auf die Verwundbarkeiten reagiert und ihre Veröffentlichung um eine Woche vorgezogen. Hier wurde neben den beiden aktuellen Microcode-Paketen Kernel 4.14.12 aus Debian Unstable zum Einsatz gebracht. Tails 3.4 schließt zudem einige weitere Lücken.

Canonical aktualisiert Kernel bis zu Ubuntu 12.04 ESM

Auch bei Ubuntu wurden für heute aktualisierte Kernel angekündigt, die die KPTI-Patches enthalten. Dazu wurde der Ubuntu-Kernel 4.13.0.25.26 veröffentlicht. Zudem wurden die aktualisierten Kernel 4.4.0-108.131 für Ubuntu 16.04 LTS, 3.13.0.139.148 für Ubuntu 14.04 LTS und 4.4.0-108.131~14.04.1 für Ubuntu 14.04.5 LTS veröffentlicht. Für Ubuntu 12.04 ESM (Extended Security Maintenance) mit verlängertem Support wurde Kernel 3.2.0-132.178 freigegeben, für Ubuntu 12.04.5 ESM lautet die Versionsnummer 3.13.0.139.129. Ein neuer Nvidia-Treiber in Version 384.111 patcht die Anfälligkeit des Nvidia-Treibers für Spectre – die GPUs selbst sind nicht betroffen.

Neuveröffentlichung ohne Patches

Ubuntu wird morgen zudem das wegen der BIOS-Beschädigung durch den Intel-SPI-Treiber zurückgezogene Desktop-Image von Ubuntu 17.10 neu veröffentlichen. Entgegen der Angaben in obiger News enthält der dort enthaltene Ubuntu-Kernel 4.13.0.21 keinerlei Maßnahmen gegen die Sicherheitslücken sondern repariert lediglich den Fehler mit dem Intel-SPI-Treiber. Somit ist es wichtig, nach der Installation des am 11. Januar freigegebenen Image von Ubuntu 17.10 eine Aktualisierung auf Kernel 4.13.0.25.26 vorzunehmen.

Canonical hat am gestrigen Abend ein weiteres Kernel-Update für Ubuntu 16.04 LTS Xenial Xerus veröffentlicht um eine Regression des ursprünglich mit den KPTI-Patches versehenen Kernels 4.4.0-108.131 zu beheben. Bei einigen Anwendern von Ubuntu 16.04 LTS weigerten sich die Rechner nach dem ursprünglichen Kernel-Update zu booten. Der neue, aktualisierte Kernel für Ubuntu 16.04 LTS trägt die Versionsnummer 4.4.0.109.114. Für Anwender von Ubuntu 14.04.5 LTS mit Xenial-HWE-Kernel wurde zur Behebung obiger Regression Kernel 4.4.0-109.132~14.04.1 nachgeschoben.