SeniorY

Lt. Commander

- Registriert

- Okt. 2020

- Beiträge

- 1.637

Hallo zusammen,

vorweg, ich bin nicht so sehr bewandert, was Firewall und Networking angeht. Bitte seid lieb zu mir

Da ich häufig mit öffentlichen WLAN verbunden bin läuft zu Hause ein VPN Server. Alles gut. Als Backup und zum lernen, habe ich dann auf YT die Konfiguration von SemperVideo nachgestellt. Bedeutet:

1€ Server bei 1Blu. Auf diesem läuft Proxmox. Zwei LXC Container - Docker und PiHole. Im Docker dann Wireguard.

Das Setup läuft einwandfrei. Zum absichern habe ich für die GUI 2FA aktiviert und nutze ein starkes Passwort. Für SSH hab ich fail2ban sowie ssh-audit benutzt.

Meine Fragen:

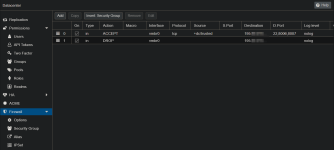

1) Wenn ich auf Datacenter Ebene die Firewall aktiviere und Port 22 und 8006 freigebe kann ich mich weiterhin wie erwartet über SSH und GUI einloggen. Wireguard funktioniert dann aber wie zu erwarten nicht mehr. Hier habe ich keinen Plan, wie ich die Firewall konfiguren müsste, damit der Traffic läuft. Hab ein paar Sachen erfolglos probiert und finde nichts dazu im Netz.

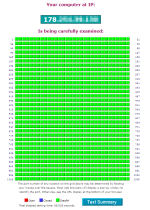

2) Shodan zeigt mir, dass neben Port 22 auch 111 und 3128 erreichbar ist. Das sind ja standart Ports, die Proxmox verwendet. Ist das ok so? Hatte mal versucht 111 und 3128 per Firewall zu schließen, hat aber anscheinend keinen Effekt.

3) Ist für meinen Usecase überhaupt die Proxmox Firewall nötig? Welche Angriffsvektoren wären ohne offen?

Beste Grüße!

vorweg, ich bin nicht so sehr bewandert, was Firewall und Networking angeht. Bitte seid lieb zu mir

Da ich häufig mit öffentlichen WLAN verbunden bin läuft zu Hause ein VPN Server. Alles gut. Als Backup und zum lernen, habe ich dann auf YT die Konfiguration von SemperVideo nachgestellt. Bedeutet:

1€ Server bei 1Blu. Auf diesem läuft Proxmox. Zwei LXC Container - Docker und PiHole. Im Docker dann Wireguard.

Das Setup läuft einwandfrei. Zum absichern habe ich für die GUI 2FA aktiviert und nutze ein starkes Passwort. Für SSH hab ich fail2ban sowie ssh-audit benutzt.

Meine Fragen:

1) Wenn ich auf Datacenter Ebene die Firewall aktiviere und Port 22 und 8006 freigebe kann ich mich weiterhin wie erwartet über SSH und GUI einloggen. Wireguard funktioniert dann aber wie zu erwarten nicht mehr. Hier habe ich keinen Plan, wie ich die Firewall konfiguren müsste, damit der Traffic läuft. Hab ein paar Sachen erfolglos probiert und finde nichts dazu im Netz.

2) Shodan zeigt mir, dass neben Port 22 auch 111 und 3128 erreichbar ist. Das sind ja standart Ports, die Proxmox verwendet. Ist das ok so? Hatte mal versucht 111 und 3128 per Firewall zu schließen, hat aber anscheinend keinen Effekt.

3) Ist für meinen Usecase überhaupt die Proxmox Firewall nötig? Welche Angriffsvektoren wären ohne offen?

Beste Grüße!