Du verwendest einen veralteten Browser. Es ist möglich, dass diese oder andere Websites nicht korrekt angezeigt werden.

Du solltest ein Upgrade durchführen oder einen alternativen Browser verwenden.

Du solltest ein Upgrade durchführen oder einen alternativen Browser verwenden.

Wie kann ich herausfinden welches Gerät auf diese IP zugreifen will?

- Ersteller bart1983

- Erstellt am

Raijin

Fleet Admiral

- Registriert

- Nov. 2007

- Beiträge

- 18.285

Kann ich so ehrlich gesagt nicht nachvollziehen. ALLE Verbindungen im Internet sind IP-basiert. Man kann keine Domain aufrufen, weil da einfach erst per DNS die IP aufgelöst wird und dahin wird anschließend die Verbindung aufgebaut. Keine Ahnung was/wie die Fritzbox da machtbart1983 schrieb:Die Meldung kam, weil in der Fritzbox "Internetseite sperren" ausgewählt war & dann automatisch auch Aufrufe via IP-Adressen gesperrt sind.

Eventuell werden da DNS-Queries vom Client mit seinen Verbindungen abgeglichen, aber dann müssten Clients mit alternativen DNS-Einstellungen durch diese Sperre effektiv komplett gekappt sein, weil die Fritzbox dann ja kein DNS zum Abgleichen hat?

bart1983 schrieb:Als Source aber leider aber nur meine public Internetadresse, sehe jedoch nicht die lokale IP

So muss es auch sein. Wenn du WAN mitschneidest, ist da das NAT bereits durch und die Fritzbox hat die private Source IP bereits mit ihrer eigenen WAN-IP maskiert. Deswegen muss man die lokalen Schnittstellen sniffen, weil die eben noch vor dem NAT liegenbart1983 schrieb:Musste dafür andere Schnittstellen mitsniffen.

Natürlich läuft alles über TCP/IP, aber die User selbst haben damit ja eigentlich in der Nutzung wenig zu tun. Denn das macht der Router für sie. Er übersetzt die eingegeben URLs in IPs bzw holt sich die IPs von DNS-Server.Raijin schrieb:Kann ich so ehrlich gesagt nicht nachvollziehen. ALLE Verbindungen im Internet sind IP-basiert. Man kann keine Domain aufrufen, weil da einfach erst per DNS die IP aufgelöst wird und dahin wird anschließend die Verbindung aufgebaut. Keine Ahnung was/wie die Fritzbox da macht

Eventuell werden da DNS-Queries vom Client mit seinen Verbindungen abgeglichen, aber dann müssten Clients mit alternativen DNS-Einstellungen durch diese Sperre effektiv komplett gekappt sein, weil die Fritzbox dann ja kein DNS zum Abgleichen hat?

Als User kannst du aber den Schritt der DNS-Übersetzung auch übergehen, indem du direkt IPs eingibst.

Und wenn der Webserver einer Internetseite so konfiguriert ist, könnte er auch ganz easy mit nur einer IP funktionieren (braucht also keinen DNS Namen).

Nun ist es so, dass die Fritzbox die Direktaufrufe per IP durch Clients blockt, damit Leute die URL-sperre nicht mit der IP übergehen können (was auch logisch ist, ich aber bis gestern nicht auf dem Schirm hatte)

Habe jetzt mal den Googletreffer eines zufälligen Handwerksbetriebs als Beispiel genommen.

Deren Url angepingt und IP bekommen.

Gebe ich diese IP in der Adressleiste des Browser ein, blockt es die Fritzbox es mit aktivem Filter:

Schalte ich den Filter aus komme ich auf den Server.

Würde ich noch den Pfad zum Webcontent kennen (Beispiel: 81.179.145.162/wordpress/kontakt) könnte ich mir die Seite ganz normal anschauen. Und das ohne DNS-Namen, nur über IP.

Die Frage ist nur welche Ports die Fritzbox via Direktaufruf blockt.

In dem oberen Beispiel ist es ja http (also port 80). Da macht der Block auch Sinn.

Und wenn ich mir den Mitschnitt auf der ersten Seite anschaue, wird ja vom DefenderUpdate auch versucht eben über diese Port 80 eine Direkt-IP Verbindung aufzubauen, was die Fritzbox wohl als Browseversuch wertet und (genau wie oben) blockt.

Zuletzt bearbeitet:

Raijin

Fleet Admiral

- Registriert

- Nov. 2007

- Beiträge

- 18.285

Für die Fritzbox ist das aber einerlei. Die TCP/IP Verbindung geht IMMER zu einer IP-Adresse. Bei WireShark - und das ist letztendlich ja das, was die Fritzbox selbst auch sieht - gibt's bei source und destination nur IP-Adressen und keine Domains. DNS ist ja nur ein Telefonbuch und selbst wenn du in den Gelben Seiten nach Klempner Fritz suchst, tippst du am Telefon seine Telefonnummer ein, um ihn anzurufen. So wird eben vor jedem Aufruf von computerbase.de im Browser eben einfach vorher ein DNS-Query an den DNS geschickt, um die IP zu bekommen. Der eigentliche TCP-SYN Verbindungsaufbau erfolgt anschließend immer per IP.bart1983 schrieb:Als User kannst du aber den Schritt der DNS-Übersetzung auch übergehen, indem du direkt IPs eingibst.

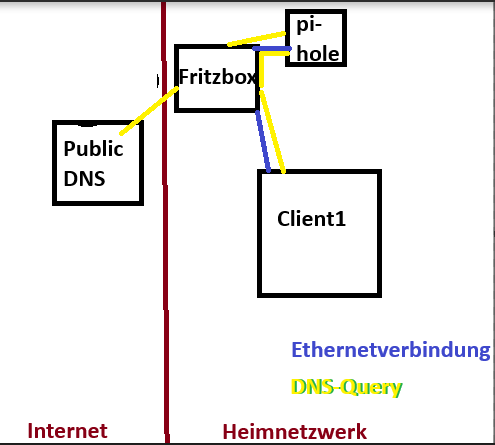

Die Fritzbox kann an dieser Stelle den Direktaufruf nur dann sehen, wenn sie selbst der DNS ist und keinen dazugehörigen DNS-Query bekommen hat. Das ist aber maximal ein Indiz, weil der Client einen anderen DNS nutzen könnte, zB einen lokalen pihole-DNS oder einen public DNS. Queries an public DNS könnte die Fritzbox auch noch sehen, aber da wäre dann spätestens bei DoH/DoT Ende im Gelände.

Mit DNS allein ist das meines Erachtens nicht zu erklären. Eventuell klappt das auch nur bei http(s) durch Prüfung der GET-Pakete (o.ä.) bzw durch den TLS-Handshake und das Hello-Paket wo der SNI drinsteht. Ruft man eine https-Seite per Domain auf, steht im Hello der aufgerufene Servername, bei Aufruf per IP ist das Hello an dieser Stelle leer. Der Rest der https-Verbindung sollte eigentlich so verschlüsselt sein, dass der Router da nix sehen kann.

Ehrlich gesagt verstehe ich deinen Post gerade nicht.

Entweder denkst du oder ich zu kompliziert oder wir reden etwas aneinander vorbei.

Wenn ich eine IP direkt aufrufe, kommt es nicht zu einem DNS-Query. Warum auch.

Es kann natürlich sein, das mich ein Webserver von der IP automatisiert auf die eigentliche URL verweist (wie es zB. Google macht), aber das ändert wenig daran, das bei einem Direktaufruf via IP kein DNS benötigt wird.

Es ist wie das von dir gebrachte Telefonbuch:

Wenn ich die Telefonnummer (entspricht IP) kenne & sofort wählen kann, muss ich nicht erst im Telefonbuch (entspricht DNS-Liste) nach dem Namen (entspricht URL) suchen.

Und die Fritzbox blockiert nun aber die Direktwahl der Telefonnummer, so das ich immer erst über den Namen gehen muss. Das macht sie, damit sie überprüfen kann, ob ich den Namen überhaupt anrufen darf.

Bei mir ist zB für jeder Client dein pihole der DNS-Server. DIeser wurde aber nicht kontaktiert, sondern ist direkt zur Fritte gegangen, die dann den Direktaufruf blockierte.

Entweder denkst du oder ich zu kompliziert oder wir reden etwas aneinander vorbei.

Wenn ich eine IP direkt aufrufe, kommt es nicht zu einem DNS-Query. Warum auch.

Es kann natürlich sein, das mich ein Webserver von der IP automatisiert auf die eigentliche URL verweist (wie es zB. Google macht), aber das ändert wenig daran, das bei einem Direktaufruf via IP kein DNS benötigt wird.

Es ist wie das von dir gebrachte Telefonbuch:

Wenn ich die Telefonnummer (entspricht IP) kenne & sofort wählen kann, muss ich nicht erst im Telefonbuch (entspricht DNS-Liste) nach dem Namen (entspricht URL) suchen.

Und die Fritzbox blockiert nun aber die Direktwahl der Telefonnummer, so das ich immer erst über den Namen gehen muss. Das macht sie, damit sie überprüfen kann, ob ich den Namen überhaupt anrufen darf.

Bei mir ist zB für jeder Client dein pihole der DNS-Server. DIeser wurde aber nicht kontaktiert, sondern ist direkt zur Fritte gegangen, die dann den Direktaufruf blockierte.

Zuletzt bearbeitet:

Raijin

Fleet Admiral

- Registriert

- Nov. 2007

- Beiträge

- 18.285

Die Fritzbox sieht aber IMMER die Direktwahl. Wenn du computerbase.de aufrufst, kommt bei der Fritzbox IMMER eine TCP-Verbindung zu der dazugehörigen IP durch. Dein Telefon weiß auch nix davon ob du die gewählte Telefonnummer aus deinem Gedächtnis gekramt (IP eingegeben) oder aus dem Telefonbuch unter dem Namen rausgesucht hast (DNS), weil das Telefon außer der gewählten Nummer nichts mitbekommt, egal woher die Nummer stammt und egal welcher Name dahintersteckt.

Daher frage ich mich wie die Fritzbox das unterscheiden kann. Kann eigentlich nur über die Kommunikation des http(s) Protokoll sein. Sprich: Ein Ping auf die vermeintlich geblockte IP könnte klappen und komplett verschlüsselte Verbindungen wie zB VPN ebenfalls.

Daher frage ich mich wie die Fritzbox das unterscheiden kann. Kann eigentlich nur über die Kommunikation des http(s) Protokoll sein. Sprich: Ein Ping auf die vermeintlich geblockte IP könnte klappen und komplett verschlüsselte Verbindungen wie zB VPN ebenfalls.

Ja, mit zB Tor kann man jeden Filter (übrigens auch pihole) überlisten. Um das zu unterbinden muss man extra die Ports ausgehend sperren.

Woher es die Fritzbox weiß das es eine Direkteingabe der IP ist und nicht die Weiterleitung der IP von Pihole kann ich mir nur damit erklären, das die Fritzbox als Verbindungselement sowieso alles mitbekommt.

Denn wenn der Client 1 eine DNS-Query (port53) sendet, dann geht es auch automatisch immer über die FB.

Wenn die Fritzbox einen Routingwunsch von einer IP erhält, für für die es vorher kein DNS-Query gab, dann weiß das die Fritzbox wohl das es blockiert werden muss.

Aber wie genau und exakt, das weiß ich als Laie wirklich nicht.

Hat mich bis gestern auch Null interessiert

@Pete11

Die Meldungen in der Fritzbox stören mich ja nicht mehr. Solange ich weiß warum, ist alles gut.

Möchte die Filter aktiviert lassen, weil ich jugendgefährdente Internetseiten deaktivieren will.

Klar könnte ich das auch über pihole machen, aber das kann man mit dem manuellen ändern des DNS umgehen. Der Fritte-Filter kann man nur VPN/Tor umgehen und da sind die Ports für einige Geräte zu.

Woher es die Fritzbox weiß das es eine Direkteingabe der IP ist und nicht die Weiterleitung der IP von Pihole kann ich mir nur damit erklären, das die Fritzbox als Verbindungselement sowieso alles mitbekommt.

Denn wenn der Client 1 eine DNS-Query (port53) sendet, dann geht es auch automatisch immer über die FB.

Wenn die Fritzbox einen Routingwunsch von einer IP erhält, für für die es vorher kein DNS-Query gab, dann weiß das die Fritzbox wohl das es blockiert werden muss.

Aber wie genau und exakt, das weiß ich als Laie wirklich nicht.

Hat mich bis gestern auch Null interessiert

@Pete11

Die Meldungen in der Fritzbox stören mich ja nicht mehr. Solange ich weiß warum, ist alles gut.

Möchte die Filter aktiviert lassen, weil ich jugendgefährdente Internetseiten deaktivieren will.

Klar könnte ich das auch über pihole machen, aber das kann man mit dem manuellen ändern des DNS umgehen. Der Fritte-Filter kann man nur VPN/Tor umgehen und da sind die Ports für einige Geräte zu.

Zuletzt bearbeitet:

Raijin

Fleet Admiral

- Registriert

- Nov. 2007

- Beiträge

- 18.285

Tut sie aber wie gesagt eben nicht, wenn es sich um verschlüsselten Verkehr handelt.bart1983 schrieb:kann ich mir nur damit erklären, das die Fritzbox als Verbindungselement sowieso alles mitbekommt.

Genau das habe ich in #22 und #24 ja beschrieben. Allerdings müssten dann Clients mit DoH/DoT ständig in die Sperre laufen, weil die Fritzbox die DNS-Queries gar nicht mitbekommt. Hinzu kommt, dass zB im Falle von pihole der DNS-Query, der durch die Fritzbox zum public DNS geht, von einem anderen Gerät kommt als der darauf folgende Verbindungsaufbau. Beides kann miteinander zusammenhängen, muss es aber eben nicht.bart1983 schrieb:Denn wenn der Client 1 eine DNS-Query (port53) sendet, dann geht es auch automatisch immer über die FB.

Wenn die Fritzbox einen Routingwunsch von einer IP erhält, für für die es vorher kein DNS-Query gab, dann weiß das die Fritzbox wohl das es blockiert werden muss.

Was passiert denn, wenn du am PC zB 8.8.8.8 als DNS einstellst? Filtert die Fritzbox das auch erfolgreich raus? Und wenn du im Browser auf privacy mode nebst DoH umschaltest? Würd mich mal interessieren ob das auch in die Sperre läuft, weil die Fritzbox dann überhaupt nichts von der Namensauflösung mitbekommt.bart1983 schrieb:Der Fritte-Filter kann man nur VPN/Tor umgehen und da sind die Ports für einige Geräte zu.

Umgehen kann man letztendlich (fast) alles. Da ändert auch AVM's Haken in der GUI nichtsbart1983 schrieb:Klar könnte ich das auch über pihole machen, aber das kann man mit dem manuellen ändern des DNS umgehen.

IP-Aufrufe von Defender sind ja HTTP-Aufrufe. Sind also nicht verschlüsselt.Raijin schrieb:Tut sie aber wie gesagt eben nicht, wenn es sich um verschlüsselten Verkehr handelt.

Genau das habe ich in #22 und #24 ja beschrieben. Allerdings müssten dann Clients mit DoH/DoT ständig in die Sperre laufen, weil die Fritzbox die DNS-Queries gar nicht mitbekommt. Hinzu kommt, dass zB im Falle von pihole der DNS-Query, der durch die Fritzbox zum public DNS geht, von einem anderen Gerät kommt als der darauf folgende Verbindungsaufbau. Beides kann miteinander zusammenhängen, muss es aber eben nicht.

Wer verschlüsselt denn die DNS-Anfragen innerhalb seines Heimnetzwerkes? Wieso sollte man das machen?

Die DNS DoT-Verschlüsselung greifen doch erst AB der Fritzbox.

Sie blockt auch das, da die Fritte wohl weiß, dass der Client, der mit der IP-Anfrage kam keine Port53 Anfrage gesendet hat. Denke da spielt es auch keine große Rolle ob das Ziel ein lokaler Server oder ein public DNS ist.Raijin schrieb:Was passiert denn, wenn du am PC zB 8.8.8.8 als DNS einstellst? Filtert die Fritzbox das auch erfolgreich raus? Und wenn du im Browser auf privacy mode nebst DoH umschaltest? Würd mich mal interessieren ob das auch in die Sperre läuft, weil die Fritzbox dann überhaupt nichts von der Namensauflösung mitbekommt.

Nicht wenn Firewalls & Listen richtig greifenRaijin schrieb:Umgehen kann man letztendlich (fast) alles. Da ändert auch AVM's Haken in der GUI nichts

Raijin

Fleet Admiral

- Registriert

- Nov. 2007

- Beiträge

- 18.285

Die Verschlüsselung greift ab dem Client, der den DNS-Query verschlüsselt, sei es das Endgerät selbst oder der verwendete (lokale) DNS-Server. Beispielweise wenn man im Browser den privacy mode nebst DoH einschaltet oder pihole, etc. mit einem DoH-/DoT-fähigen DNS Resolver verwendet. Warum? Privatsphäre im weitesten Sinne. Da ist es ja gerade Sinn der Sache, dass niemand zwischen Client und DNS mitbekommt was abgeht.bart1983 schrieb:Wer verschlüsselt denn die DNS-Anfragen innerhalb seines Heimnetzwerkes? Wieso sollte man das machen?

Die DNS DoT-Verschlüsselung greifen doch erst AB der Fritzbox.

Wenn dem so wäre, würde in autokratischen Staaten niemand mehr ins ungefilterte Internet kommen, aber auch die Great Firewall in China kann nicht alles blocken und die strengen sich wirklich an eben genau das zu erreichen, mehr als AVM es mit dem Haken in der GUI tutbart1983 schrieb:Nicht wenn Firewalls & Listen richtig greifen

- Registriert

- Feb. 2009

- Beiträge

- 39.066

Und was ist mit mobilen Daten? Andern WLANs?bart1983 schrieb:weil ich jugendgefährdente Internetseiten deaktivieren will.

Fand es ehrlich gesagt nie so wichtig innerhalb des eigenen Heimnetzwerkes DNS-Querys zu verschlüsseln.Raijin schrieb:Die Verschlüsselung greift ab dem Client, der den DNS-Query verschlüsselt, sei es das Endgerät selbst oder der verwendete (lokale) DNS-Server. Beispielweise wenn man im Browser den privacy mode nebst DoH einschaltet oder pihole, etc. mit einem DoH-/DoT-fähigen DNS Resolver verwendet. Warum? Privatsphäre im weitesten Sinne. Da ist es ja gerade Sinn der Sache, dass niemand zwischen Client und DNS mitbekommt was abgeht.

Viel eher alles was vom Router ins Internet geht.

Den Leuten die in das Heimnetz kommen, vertraue ich 100% das dort Niemand herumsnifft & die Anderen kommen in Gästenetz.

Unterwegs bin ich immer mit WireGuard online. ALso auch da nicht notwendig.

Witzigerweise war DoH im Browser sogar by default aktiviert. 🤷♂️

Habe spasseshalber meinen Wifi-Adapter auf DoH über Quad9 umgestellt. Auch da kein Unterschied was von der Fritzbox geblockt wird.

Naja mit diesem Argument könnte man im Grund jede Regel kippen.cartridge_case schrieb:Und was ist mit mobilen Daten? Andern WLANs?

Wieso dem10jährigen Sohn verbieten "ab 18 Filme" zu schauen?

Könnte sich die ja auch bei YT reinhämmern.

Was woanders ist/passiert kann ich nicht beeinflussen, aber was bei mir passiert schon.

- Registriert

- Feb. 2009

- Beiträge

- 39.066

Richtig. Deswegen Aufklärung statt sinnloser Sperren.bart1983 schrieb:Naja mit diesem Argument könnte man im Grund jede Regel kippen.

BFF

¯\_(ツ)_/¯

- Registriert

- Okt. 2017

- Beiträge

- 35.912

bart1983 schrieb:IP-Aufrufe von Defender sind ja HTTP-Aufrufe. Sind also nicht verschlüsselt.

Das sind aber nicht wirklich die Aufrufe vom Defender. Der hat keine Ziel-IP irgendwo drin.

Der Updatedienst schreit per DNS nach einer oder mehrerer URL.

Werden so aehnliche sein wie fuer Defenter ATP.

https://www.bleepingcomputer.com/ne...t-of-urls-required-by-microsoft-defender-atp/

Je nach Region gibt es die entsprechende CDN-IP zurueck.

Bei Dir sind die aus Frankfurt und Holland.

Ich glaube eher, man moege korrigieren, dass die Fritte hier einfach http zu Seite legt.

Raijin

Fleet Admiral

- Registriert

- Nov. 2007

- Beiträge

- 18.285

Das ist auch nur ein einzelner Anwendungsfall, der voraussetzt, dass der Router überhaupt die Möglichkeit DoH/DoT bietet. Wenn der Router das nicht kann, ist man auf einen lokal aufgesetzten DNS Resolver angewiesen oder man aktiviert im Browser DoH, was auf dasselbe hinausläuft, aber nur auf diesen Browser auf diesem Gerät beschränkt ist.bart1983 schrieb:Fand es ehrlich gesagt nie so wichtig innerhalb des eigenen Heimnetzwerkes DNS-Querys zu verschlüsseln.

Viel eher alles was vom Router ins Internet geht.

Deutschspezi2.0

Cadet 4th Year

- Registriert

- Jan. 2024

- Beiträge

- 123

1.Öffne die Fritz!Box-Konfiguration in Deinem Browser auf http://fritz.box/

2.Gib jetzt Dein Fritz!Box-Kennwort ein

3.Geh im Menü auf „Heimnetz“

4.Klick dann auf „Netzwerk“

5.Wähl aus den drei Reitern „Geräte und Nutzer“ aus

6.Check die Liste der verbundenen Geräte

(Quelle: https://www.vodafone.de/featured/se...o-geht-wlan-sicherheit-mit-deiner-fritzbox/#/)

2.Gib jetzt Dein Fritz!Box-Kennwort ein

3.Geh im Menü auf „Heimnetz“

4.Klick dann auf „Netzwerk“

5.Wähl aus den drei Reitern „Geräte und Nutzer“ aus

6.Check die Liste der verbundenen Geräte

(Quelle: https://www.vodafone.de/featured/se...o-geht-wlan-sicherheit-mit-deiner-fritzbox/#/)

Ich habe neuerdings ein ähnliches Phänomen in meine Fritzbox. Ich habe einen Gastzugang aktiviert. Lt

https://db-ip.com/all/72.144.231 gehört die Domin Msft und ist in Darmstadt lokalisiert, ich weiss auch das dort Bekannte wohnen. Weiss jemand welches Programm hier die Zugriffsversuche machen könnte? Die sind erst seit geraumer Zeit. Dabei ist die letzte Stelle der IP variabel. Die ersten acht Stellen immer gleich. Ich möchte hier nichts sniffen, aber Dummfug ausschließen.

https://db-ip.com/all/72.144.231 gehört die Domin Msft und ist in Darmstadt lokalisiert, ich weiss auch das dort Bekannte wohnen. Weiss jemand welches Programm hier die Zugriffsversuche machen könnte? Die sind erst seit geraumer Zeit. Dabei ist die letzte Stelle der IP variabel. Die ersten acht Stellen immer gleich. Ich möchte hier nichts sniffen, aber Dummfug ausschließen.

Ähnliche Themen

- Antworten

- 15

- Aufrufe

- 986

- Gesperrt

- Antworten

- 38

- Aufrufe

- 2.304

- Antworten

- 8

- Aufrufe

- 1.786

- Antworten

- 7

- Aufrufe

- 2.542

- Antworten

- 23

- Aufrufe

- 7.488